IT et Sécurité.

L’innovation en action.

Automatisez vos workflows IT et Sécurité

et faites place à l'innovation.

Solutions intégrées pour l’IT et la Sécurité

Gérer, automatiser et protéger

GESTION DES SERVICES IT

Centre de support proactif.

Des tickets clos en un instant.

Finis les problèmes fastidieux, ils sont résolus automatiquement avant d’être remarqués. Libérez-vous des tâches chronophages grâce à l’automatisation et à l’IA, et concentrez-vous sur la qualité de service.

SÉCURITÉ RÉSEAU

Accès (sécurisé) accordé,

partout et pour tous.

Facilitez l’accès aux ressources nécessaires (et elles seules), de partout et depuis n’importe quel périphérique. Cloud ? On-prem ? Hybride ? Quel que soit votre mode de fonctionnement, on a ce qu'il vous faut.

GESTION ET SÉCURITÉ DES POSTES CLIENT

Visualisez, gérez et protégez vos actifs.

Depuis un emplacement centralisé.

Des périphériques à enrôler, des applications à distribuer, des correctifs à mettre à jour... il vous suffit de cliquer. Vos postes client sont sous contrôle, en toute simplicité et depuis une interface unique. Offrez une expérience utilisateur optimisée — sans aucun compromis sur la sécurité.

GESTION DE L’EXPOSITION

Priorisation en un coup d’oeil.

Remédiation à portée de main

Évaluez rapidement votre posture de risque. Identifiez d’un coup d’œil ce qui est vraiment prioritaire et lancez la remédiation en un clic. Moins d’efforts inutiles, plus d’actions décisives.

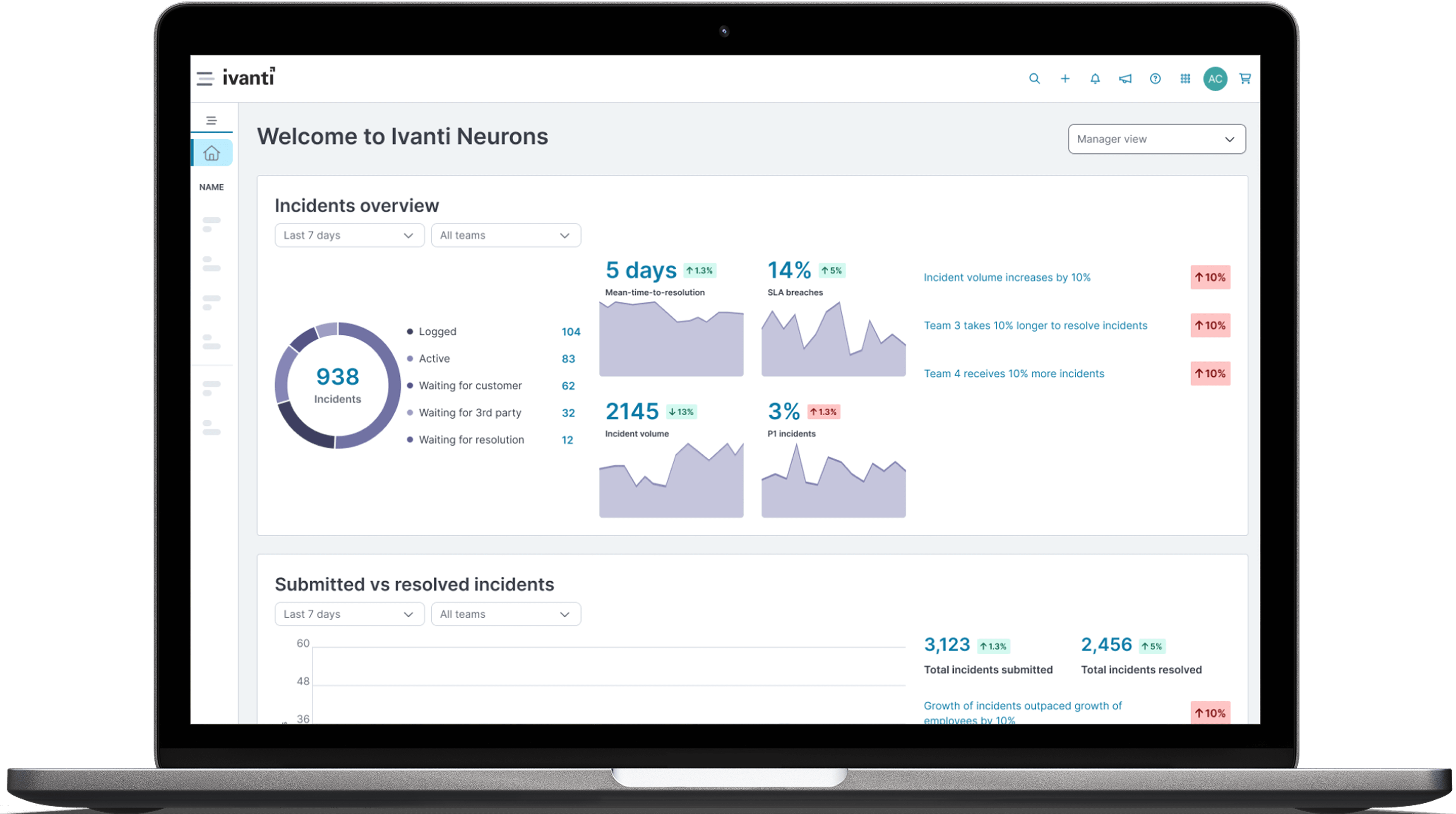

Adieu à la gestion fragmentée.Bienvenue aux workflows connectés.

Découvrez Ivanti Neurons®

la plateforme IT & Sécurité optimisée par l’IA.

IA, analyse, gestion des utilisateurs et des agents : toutes les capacités sont centralisées.

Demander une démo

Nos clients nous apprécient tout autant que nous les aimons

Ça fonctionne tout simplement

« La solution Ivanti est très mature et extrêmement avancée. Nous l’avons testée dans un PoC et, depuis ce jour, nous n’avons pratiquement rien eu à modifier, car elle fonctionne tout simplement. »

Une plateforme très dynamique

« Ce que je préfère dans Ivanti Neurons, c’est sa flexibilité. Cette plateforme est très dynamique. Autant que je me souvienne, je n’ai jamais dit à quelqu’un “Non, c’est quelque chose que nous ne pouvons pas faire.” »

Grande configurabilité

« Les outils offrent une grande configurabilité et proposent un workflow visuel vraiment simple. Les outils Ivanti sont prêts à l’emploi. Tout est activé. »

Explorez nos dernières ressources et nouveautés

Écoutez ce qu’en disent nos clients

« Ivanti Neurons for ITSM est une solution sans limites. Seule votre imagination peut vous limiter. »

Taj McGlone

Technology Support Services Manager

« Je dispose d’un certain nombre de solutions qui me permettent de centraliser l’ensemble de mon infrastructure IT. »

Robert Hanson

Chief Technology Officer

« La solution Ivanti a véritablement eu un impact sur toute l’organisation. »

Jessica Osborn

Senior Manager, Support Services Automation