Comment la gestion de l'exposition va transformer la cybersécurité

5 évolutions majeures

1.

Le concept de « surface d'attaque » va s'élargir de façon significative.

2.

Les entreprises vont passer à une vision globale des cyber-risques.

3.

On va passer d'une évaluation subjective des risques de cybersécurité à une évaluation objective.

4.

La direction (ou le ComEx) va privilégier une gestion éclairée de la cybersécurité.

5.

La stratégie de cybersécurité va guider les investissements opérationnels.

Le concept de gestion de l'exposition est devenu un levier de transformation stratégique en cybersécurité. Contrairement aux méthodes traditionnelles qui appréhendent souvent le risque de façon isolée, la gestion de l'exposition encourage une compréhension contextuelle des menaces, en les intégrant au cadre plus large des objectifs business. Cette évolution n'est pas qu'un simple changement de perspective : c'est une nouvelle manière d'aborder la sécurité.

Les menaces auxquelles les entreprises sont confrontées vont continuer à se multiplier et à se complexifier, entraînant une transformation profonde dans la façon dont elles appréhendent les cyber-risques. La responsabilité ne peut plus incomber au seul département IT et doit être élargie aux différentes fonctions de l'entreprise, chacune jouant un rôle dans l'identification, l'atténuation et la gestion des risques. Cette approche collaborative améliore la résilience de l'entreprise, tout en nourrissant l'innovation et en fournissant un avantage concurrentiel.

L'évolution de la gestion de l'exposition peut fondamentalement transformer le secteur de la cybersécurité et la façon dont cette dernière est perçue au niveau par les entreprises. Nous sommes convaincus que les 5 évolutions suivantes sont des conséquences non seulement possibles mais hautement probables de cette transformation.

01

Le concept de « surface d'attaque » va s'élargir de façon significative.

La surface d'attaque d'une entreprise change sans cesse. Les paramètres traditionnels qui définissaient par le passé cette surface d'attaque (principalement les logiciels et le matériel) ne tiennent pas compte de la complexité et des exigences d'une stratégie de sécurité moderne.

À mesure que les technologies utilisées au travail deviennent de plus en plus interconnectées, la surface d'attaque de l'entreprise s'étend aussi. Des éléments dynamiques, comme les environnements Cloud et les fournisseurs tiers, introduisent des vulnérabilités spécifiques, que les entreprises ne peuvent pas se permettre d'ignorer.

Les éléments suivants sont souvent négligés.

Examinez votre surface d'attaque en profondeur

Utilisez notre checklist modifiable pour examiner en profondeur vos actifs, et passer en revue les outils que vous utilisez pour leur suivi.

02

Les entreprises vont passer à une vision globale des cyber-risques.

Aujourd'hui, la gestion des risques incombe principalement (voire entièrement) à votre équipe IT. C'est une discipline cloisonnée, si bien qu'elle se trouve souvent déconnectée des principales activités de l'entreprise, ce qui empêche un alignement efficace entre les enjeux de sécurité et les objectifs stratégiques de l'entreprise.

En outre, l’usage d’outils ponctuels, déployés pour répondre à des menaces spécifiques n'est pas sans conséquence : cette approche fragmentée crée un mode de fonctionnement réactif, où les efforts se dispersent sans réelle coordination. Faute d’intégration entre ces solutions, leurs interactions deviennent inefficaces — laissant parfois des failles de sécurité invisibles, mais bien réelles.

Pour sortir de cette logique limitée, il est nécessaire d'adopter une approche unifiée : en consolidant vos données, vous obtiendrez une vue exhaustive et contextualisée de vos risques de cybersécurité.

Voici quelques étapes pratiques à suivre pour une gestion globale des risques.

Collecte de données

Créez un inventaire exhaustif des outils et plateformes de cybersécurité utilisés au sein de l'entreprise. Consultez notre checklist de préparation à la gestion de l'exposition. Vous y trouverez des exemples et de l'aide pour identifier les failles de visibilité que vous devez combler.

Gestion intégrée du risque

Implémentez une plateforme centralisée, comme une EAP (Plateforme d'évaluation de l'exposition) ou un outil RBVM (Gestion des vulnérabilités basée sur les risques). Ces outils pourront ainsi déterminer les risques à partir des données collectées sur vos actifs et l'exposition au risque, fournissant ainsi une vue unifiée de votre niveau de risque.

Alignement stratégique

Élaborez des rapports de synthèse donnant une image concise du niveau de risque de l'entreprise par rapport à son appétence au risque. Ces supports de communication permettront d'intégrer la cybersécurité dans les plans stratégiques de l'entreprise.

Évaluez votre préparation à la gestion de l'exposition

Utilisez notre checklist pour évaluer vos capacités et identifier vos faiblesses.

03

On va passer d'une évaluation subjective des risques de cybersécurité à une évaluation objective.

Les métriques utilisées aujourd'hui par les équipes opérationnelles de sécurité ne sont pas suffisamment adaptées à la planification stratégique en raison de l'absence de normes universellement acceptées. Bien que les cadres et les normes de sécurité fournissent des lignes directrices, ils se concentrent davantage sur ce qu'il faut accomplir que sur la manière de le faire.

La gestion de l'exposition va permettre de mieux mesurer les données décisionnelles, tout en rationalisant les résultats présentés aux dirigeants : des informations utiles et objectives qui les aideront à prendre des décisions éclairées et à atteindre la posture de sécurité souhaitée.

Voici les étapes à suivre pour y parvenir.

01

Identifier les actifs concernés

En identifiant les actifs dont la compromission aurait un impact majeur sur l'entreprise (comme les informations confidentielles ou les processus métier critiques), ainsi que les actifs IT dont ils dépendent, votre évaluation des risques se concentrera sur les domaines les plus stratégiques pour votre entreprise.

02

Affecter une valeur aux actifs

Pour gérer efficacement les risques associés à vos actifs, commencez par affecter une valeur à chaque actif. Dans le cadre de cette analyse, utilisez les informations propres à votre entreprise (données internes, appétence au risque, vulnérabilités particulières) plutôt que les tendances générales du marché.

03

Identifier les vulnérabilités et les menaces

L'identification des menaces et des vulnérabilités vous permet de repérer les scénarios de compromission les plus probables. En croisant ces informations avec la valeur des actifs concernés, vous pouvez évaluer et quantifier précisément les risques pour votre entreprise.

04

Calculer les risques

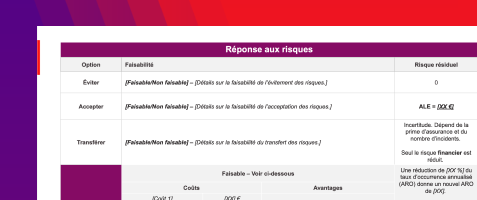

Évaluez ensuite la probabilité d'un événement de menace, et son impact sur vos actifs. Vous aurez ainsi une évaluation de votre niveau de risque axée sur les données.

05

Effectuer une analyse des coûts/avantages

Enfin, utilisez cette évaluation des risques pour réaliser une analyse coûts/avantages, en comparant les bénéfices de la remédiation aux conséquences de leur acceptation, tout en restant aligné sur la tolérance au risque de votre entreprise. Le Machine Learning jouera un rôle clé dans cette transition, en aidant les entreprises à obtenir des évaluations des risques précises, en temps réel, qui s'améliorent au fur et à mesure que des décisions sont prises.

Évaluez objectivement les risques

Comment mettre en oeuvre la quantification des risques

Lisez notre blog pour en savoir plus sur la façon de mettre en oeuvre une évaluation quantitative des risques.

Guide d'évaluation des risques axée sur les données

Lisez notre guide pour en savoir plus sur la réalisation d'une évaluation des risques axée sur les données.

Introduction aux métriques de gestion de l'exposition

Lisez notre guide pour vous familiariser avec les métriques clés de gestion de l'exposition.

04

La direction (ou le ComEx) va privilégier une gestion éclairée de la cybersécurité.

En l'absence de métriques, le risque de cybersécurité ne peut pas être correctement expliqué aux décisionnaires. La direction est alors contrainte de deviner en quelque sorte la stratégie de sécurité de l'entreprise, sans pouvoir mesurer objectivement les résultats.

Il n'existe actuellement aucun processus fiable permettant une totale objectivité et des décisions basées sur les données. Il est alors difficile, voire impossible, d'intégrer la cybersécurité dans la stratégie d'entreprise, ce qui empêche d'évaluer correctement l'appétence au risque de l'entreprise.

La gestion de l'exposition va permettre au ComEx d'avoir une meilleure compréhension de la situation. Les dirigeants seront ainsi en mesure de prendre des décisions éclairées, cohérentes et justifiables en matière de gestion des cyber-risques. En s'appuyant sur des données fiables et des outils d'analyse avancée, ils pourront exprimer les risques en termes financiers, améliorant la communication et la collaboration dans toute l'entreprise.

Pour y parvenir, il ne suffit pas de disposer des dernières solutions disponibles sur le marché : cela exige aussi un changement de culture d'entreprise et une volonté de repenser les processus décisionnels.

Voici comment y parvenir :

Établir un cadre

Implémenter des outils d'analyse avancée

Favoriser la collaboration

Communiquer les risques en termes business

Réexaminer les risques et s'adapter en conséquence

Établir un cadre d'appétence au risque

Définissez l'appétence au risque de votre entreprise et la façon dont elle s'aligne sur vos objectifs business afin de mettre en place un cadre qui guidera la prise de décision et garantira la cohérence. Familiarisez-vous avec les notions de base de l'appétence au risque, et utilisez notre modèle de déclaration d'appétence au risque quand viendra le moment de vous lancer.

Implémenter des outils d'analyse avancée

Mesurez vos progrès à l'aide d'insights axées sur les données, afin de comparer votre niveau de risque et votre appétence au risque. Les outils RBVM et les plateformes EAP vous aident à identifier les tendances et à prévoir les menaces, grâce à une vue globale du paysage des risques.

Favoriser la collaboration entre départements

Éliminez les silos et encouragez la collaboration entre les équipes Sécurité, IT et les autres départements, en organisant des réunions et des ateliers réguliers pour aligner leurs efforts.

Communiquer les risques en termes business

Soutenez cette collaboration grâce à un langage commun et à des métriques facilement compréhensibles. En traduisant les cyber-risques en impact business potentiel (comme en évaluant la perte de revenu que provoque une fuite de données), vous améliorez l'implication des différentes parties prenantes.

Réexaminer les risques et s'adapter en conséquence

La gestion des risques doit s'inscrire dans un processus décisionnel continu. Cela implique de réexaminer régulièrement les risques, les contrôles et les hypothèses en fonction de l'évolution du paysage des menaces. Si le ComEx est bien informé et impliqué, les cyber-risques peuvent occuper une place centrale dans les décisions stratégiques de l'entreprise.

S'informer sur l'appétence au risque

Comprendre l'appétence au risque

Lisez notre blog pour vous informer sur les notions de base de l'appétence au risque.

Modèle de déclaration d'appétence au risque

Utilisez notre modèle personnalisable pour créer votre propre déclaration d'appétence au risque avant de passer à l'action.

05

La stratégie de cybersécurité va guider les investissements opérationnels.

Actuellement, la cybersécurité est principalement gérée par des spécialistes techniques, qui ont souvent du mal à communiquer efficacement leurs besoins à la direction. Dans le même temps, même si les dirigeants sont parfaitement conscients de l'importance critique de la cybersécurité et des risques encourus en l'ignorant, ils ne sont pas toujours capables de combler l'écart de connaissances entre eux-mêmes et leurs équipes IT/Sécurité.

Cet écart de connaissance entraîne une incapacité à définir clairement une stratégie ou un budget de cybersécurité « correct » et « raisonnable ». Par conséquent, les décisions sont souvent prises par peur ou pour suivre les tendances du secteur, plutôt que sur la base d'évaluations réfléchies et informées. Cette approche se traduit par un mauvais alignement des priorités, une allocation inefficace des ressources et un manque de responsabilisation. Dans ces conditions, même les entreprises persuadées de prendre des mesures adéquates peuvent en réalité s'exposer à des défaillances potentielles.

Pour surmonter ces obstacles, les entreprises doivent adopter une approche stratégique et proactive de la cybersécurité, en déterminant les priorités opérationnelles par rapport aux données de performances.

Alignez votre stratégie de cybersécurité

Gestion de l'exposition - Diaporama d'explication

Utilisez notre diaporama personnalisable pour présenter aux parties prenantes les principaux concepts de gestion de l'exposition.

Modèle de rapport d'évaluation des risques

Utilisez notre modèle personnalisable pour faire un rapport de votre évaluation des risques en présentant les conclusions et les recommandations.

Repensez votre stratégie de sécurité

À mesure que la gestion de l’exposition se structure, les 5 évolutions citées ci-dessus vont avoir des conséquences majeures sur la cybersécurité — en tant que marché, domaine de pratique et objectif stratégique pour les entreprises.

La solution de gestion de l'exposition d'Ivanti vous permet de vous préparer à ces changements. Elle combine des fonctionnalités de gestion de la surface d'attaque externe, de gestion des vulnérabilités basée sur les risques et de remédiation de l'exposition, pour vous aider à sécuriser proactivement votre environnement.