Wie Exposure Management die Cybersicherheit neu ausrichten wird

Fünf Paradigmenwechsel zur strategischen Neuausrichtung

1.

Das Konzept der „Angriffsfläche“ wird sich erheblich erweitern.

2.

Unternehmen werden Cybersicherheitsrisiken zunehmend ganzheitlich betrachten..

3.

Cybersicherheitsrisiken werden nicht mehr subjektiv, sondern objektiv bewertet werden.

4.

Führungskräfte werden dem Cybersicherheitsmanagement bei ihren fundierten Entscheidungen Priorität einräumen

5.

Die Cybersicherheitsstrategie wird als Orientierung für operative Investitionsentscheidungen dienen.

Das Konzept des Exposure Management entwickelt sich zu einer transformativen Kraft in der Cybersicherheit. Im Gegensatz zu herkömmlichen Methoden, die Risiken häufig isoliert betrachten, fördert das Exposure Management ein kontextbezogenes Verständnis von Bedrohungen und ordnet diese in ein umfassenderes Framework von Geschäftszielen ein. Dieser Wandel ist nicht nur eine Änderung der Perspektive, sondern eine grundlegende Umstrukturierung der Art und Weise, wie Unternehmen mit Sicherheit umgehen.

Die Bedrohungen, denen Unternehmen heute ausgesetzt sind, werden in ihrer Anzahl und Komplexität weiter zunehmen und erfordern eine entsprechende Weiterentwicklung der Art und Weise, wie Unternehmen Cyberrisiken einschätzen. Sicherheit kann nicht länger auf die IT-Abteilung beschränkt bleiben. Stattdessen muss es sich um eine gemeinsame Verantwortung handeln, bei der jeder Aspekt des Unternehmens eine Rolle bei der Identifizierung, Minderung und Steuerung von Risiken spielt. Dieser kooperative Ansatz stärkt die Widerstandsfähigkeit eines Unternehmens, fördert Innovationen und verschafft Wettbewerbsvorteile.

Das zunehmende Aufkommen des Exposure Managements hat das Potenzial, den Bereich der Cybersicherheit und dessen Wahrnehmung auf Unternehmensebene grundlegend zu verändern. Wir denken, dass die folgenden fünf Prognosen nicht nur mögliche, sondern wahrscheinliche Folgen dieser Entwicklung sind.

01

Das Konzept der „Angriffsfläche“ wird sich erheblich erweitern.

Die Angriffsfläche Ihres Unternehmens ist keineswegs statisch. Sie verändert sich rasant, und die traditionellen Parameter, die sie einst definiert hatten – Software und Hardware –, können eine Reihe wichtiger Aspekte einer modernen Sicherheitsstrategie nicht mehr abdecken.

Da die Technologie, die moderne Unternehmen antreibt, immer stärker vernetzt wird, vergrößert sich auch die Angriffsfläche eines Unternehmens. Dynamische Elemente wie Cloud-Umgebungen und Drittanbieter bringen einzigartige Schwachstellen mit sich, die Unternehmen nicht ignorieren dürfen.

Hier sind einige Elemente der Angriffsfläche, die Sie möglicherweise übersehen.

Betrachten Sie Ihre Angriffsfläche aus einer umfassenderen Perspektive

Nutzen Sie unsere editierbare Checkliste, um einen tieferen Einblick in die oben genannten Asset-Kategorien und vieles mehr zu erhalten und erfahren Sie, mit welchen Tools Sie diese tracken können.

02

Unternehmen werden Cyberrisiken zunehmend ganzheitlich betrachten.

Heutzutage liegt das Risikomanagement weitgehend, wenn nicht sogar vollständig, in der Verantwortung Ihres IT-Teams. Es handelt sich um eine isolierte Disziplin, sodass ihre Auswirkungen auf das Kerngeschäft nicht angemessen mit ihrer Behandlung auf organisatorischer Ebene abgestimmt sind.

Ferner dreht sich häufig alles um Einzelprodukte: Lösungen, die darauf ausgelegt sind, spezifische Sicherheitsbedrohungen zu bekämpfen, sobald diese auftreten, wodurch eine Rückkopplungsschleife unterschiedlicher Spezialisierungen entsteht, anstatt eine ganzheitliche Sicht auf Cyberrisiken zu bieten. Da Einzellösungen häufig nicht nahtlos miteinander harmonieren, entstehen Lücken in ihrer Zusammenarbeit – und damit potenziell auch in Ihrer Sicherheitsabdeckung.

Wenn Sie sich von dieser fehlerhaften Methodik distanzieren, konsolidieren Sie Ihre Risikodaten und erhalten eine umfassende, kontextbezogene Sicht auf Cybersicherheitsrisiken.

Im Folgenden finden Sie einige praktische Schritte für ein ganzheitliches Risikomanagement.

Datenerfassung

Erstellen Sie eine umfassende Bestandsaufnahme aller Cybersicherheitstools und -plattformen, die in Ihrem Unternehmen verwendet werden. In unserer Checkliste zur Bereitschaft für das Exposure Management erhalten Sie Beispiele und Unterstützung bei der Identifizierung der Sichtbarkeitslücken, die Sie schließen müssen.

Integriertes Risikomanagement

Implementieren Sie eine zentrale Plattform wie eine Exposure Assessment Platform (EAP) oder ein Tool zur risikobasierten Verwaltung von Schwachstellen (Risk-Based Vulnerability Management (RBVM), die die aggregierten Asset- und Exposure-Daten aus diesen Tools zur Risikobestimmung nutzen können und so eine einheitliche Übersicht über Ihre Risikolage ermöglichen.

Strategische Ausrichtung

Erstellen Sie Berichte auf Führungsebene, um einen prägnanten Überblick über die Risikosituation des Unternehmens im Verhältnis zu seiner Risikobereitschaft zu erhalten und so dazu beizutragen, dass Cybersicherheit zu einem zentralen Bestandteil der Geschäftsplanung wird.

Wie gut ist Ihr Exposure Management aufgestellt?

Mithilfe unserer Checkliste können Sie ermitteln, wo Ihre Fähigkeiten derzeit liegen und wo Sie noch Lücken schließen müssen.

03

Cybersicherheitsrisiken werden nicht mehr subjektiv, sondern objektiv bewertet werden.

Die von Sicherheitsabteilungen derzeit verwendeten Metriken sind kaum geeignet, strategische Entscheidungen fundiert zu unterstützen. Sicherheits-Frameworks und -Standards bieten zwar eine gewisse Orientierung, konzentrieren sich jedoch häufig eher darauf, was zu tun ist, als darauf, wie es zu tun ist.

Das Exposure Management führt zu einer strengeren Messung der Entscheidungsdaten und optimiert gleichzeitig die Ausgabe, die den Führungskräften präsentiert wird: umsetzbare, objektive Informationen, die Unternehmen auf dem Weg zu ihrer gewünschten Sicherheitslage unterstützen.

Folgende Schritte führen Sie zum Ziel.

01

Identifizieren Sie relevante Assets

Durch die Identifizierung der Assets, deren Kompromittierung die größten Auswirkungen auf das Business hätte – beispielsweise vertrauliche Informationen oder kritische Geschäftsprozesse – sowie der IT-Assets, auf denen sie basieren, konzentrieren Sie Ihre Risikobewertung auf die Bereiche, die für Ihr Unternehmen am wichtigsten sind.

02

Weisen Sie Ihren Assets einen Wert zu

Um die mit Ihren Assets verbundenen Risiken effektiv zu verwalten, weisen Sie zunächst jedem Asset einen Wert zu. Verwenden Sie im Rahmen dieser Analyse unternehmensspezifische Informationen – wie interne Daten, Risikobereitschaft und spezifische Schwachstellen – und vergleichen Sie diese mit allgemeinen Markttrends.

03

Identifizieren Sie Schwachstellen und Bedrohungen

Die Ermittlung der wichtigsten Bedrohungen und Schwachstellen zeigt, auf welchen Wegen Ihre geschäftskritischen Assets am ehesten kompromittiert werden könnten – eine Grundlage für die quantifizierbare Bewertung unternehmerischer Risiken.

04

Berechnen Sie Risiken

Bewerten Sie anschließend die Wahrscheinlichkeit eines potenziellen Bedrohungsereignisses und dessen Auswirkungen auf Ihre Assets, um eine datengestützte Bewertung Ihres Risikoniveaus zu erhalten.

05

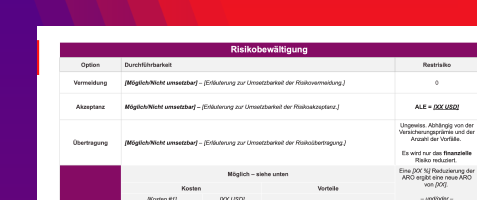

Führen Sie eine Kosten-Nutzen-Analyse durch.

Führen Sie abschließend anhand Ihrer Risikobewertung eine Kosten-Nutzen-Analyse durch, um die Maßnahmen zur Risikominderung mit der Risikobereitschaft Ihres Unternehmens abzugleichen. Die kontinuierliche Weiterentwicklung des maschinellen Lernens wird diesen Wandel vorantreiben und Unternehmen bei ihren Entscheidungen präzise Risikobewertungen in Echtzeit zur Verfügung stellen.

Bewerten Sie Risiken objektiv

Risikobewertung praktisch angewendet

In unserem Blog finden Sie eine ausführliche Erklärung dazu, wie Sie quantitative Risikobewertungen nutzen können.

Leitfaden zur datengestützten Risikobewertung

Umfassende Informationen zur Durchführung einer datengestützten Risikobewertung finden Sie in unserem Leitfaden.

Einführung in Metriken des Exposure Managements

Um sich mit den wichtigsten Metriken des Exposure Managements vertraut zu machen, lesen Sie bitte unseren kurzen Leitfaden.

04

Führungskräfte werden dem Cybersicherheitsmanagement bei ihren fundierten Entscheidungen Priorität einräumen

Ohne gemeinsame, verständliche Metriken können Cybersicherheitsrisiken den Entscheidungsträgern nicht angemessen vermittelt werden. Es ist die Aufgabe der Führungskräfte, die Sicherheitsstrategie des Unternehmens effektiv zu ermitteln, ohne die Ergebnisse objektiv messen zu können.

Derzeit fehlen verlässliche Prozesse, die objektive Bewertungen ermöglichen und eine direkte Verbindung zu datenbasierten Entscheidungen schaffen. Dadurch wird es schwierig – wenn nicht unmöglich –, Cybersecurity wirksam in die Unternehmensstrategie zu integrieren. Eine fundierte Einschätzung der individuellen Risikobereitschaft des Unternehmens bleibt so erschwert oder ganz aus.

Das Exposure Management ermöglicht C-Suite-Führungskräften, eine Kernkompetenz im Bereich Cybersicherheitsrisikomanagement aufzubauen. Dank solider Daten und fortschrittlicher Analysen können Führungskräfte Risiken in geschäftlicher Hinsicht einordnen und so die Kommunikation und Zusammenarbeit im gesamten Unternehmen verbessern.

Um dies zu erreichen, sind nicht nur neue Fähigkeiten seitens der Anbieter erforderlich, sondern auch eine Veränderung der Unternehmenskultur und die Bereitschaft, Entscheidungsprozesse zu überdenken.

Was jetzt zu tun ist – und wie Sie es angehen können:

Etablieren

Implementieren

Fördern

Kommunizieren

Überprüfen

Etablieren Sie ein Framework für die Risikobereitschaft

Definieren Sie die Risikobereitschaft Ihres Unternehmens und deren Ausrichtung auf Ihre Geschäftsziele. Schaffen Sie ein Framework, das als Leitfaden für die Entscheidungsfindung dient und Konsistenz gewährleistet. Machen Sie sich mit den Grundlagen der Risikobereitschaft vertraut und nutzen Sie unsere Vorlage für eine Erklärung zur Risikobereitschaft, wenn Sie bereit sind, loszulegen.

Implementieren Sie erweiterte Analysen

Messen Sie Ihre Fortschritte auf Basis datengestützter Erkenntnisse, um einzuordnen, wie Ihre aktuelle Risikosituation im Verhältnis zur definierten Risikobereitschaft steht. Tools für Risk-Based Vulnerability Management (RBVM) und Exposure Assessment Platforms (EAPs) unterstützen Sie dabei, Trends frühzeitig zu erkennen und Risiken mit einem ganzheitlichen Blick auf die Risikolandschaft vorausschauend zu bewerten.

Fördern Sie die abteilungsübergreifende Zusammenarbeit

Beseitigen Sie Silos und fördern Sie die Zusammenarbeit zwischen Sicherheits-, IT- und Geschäftsteams, indem Sie regelmäßige Besprechungen und Workshops einrichten, um die Aktivitäten aufeinander abzustimmen.

Kommunizieren Sie Risiken im geschäftlichen Kontext

Unterstützen Sie diese Zusammenarbeit mit einer gemeinsamen Sprache und verständlichen Metriken. Indem Sie Cyberrisiken in potenzielle geschäftliche Auswirkungen übersetzen, wie beispielsweise den prognostizierten Umsatzverlust aufgrund einer Datenverletzung, ermöglichen Sie einer Vielzahl von Stakeholdern eine bessere Einbindung.

Überprüfen Sie den Prozess und passen Sie regelmäßig an

Sorgen Sie dafür, dass fundierte Entscheidungen Teil eines kontinuierlichen Prozesses werden. Überprüfen Sie Risiken, Kontrollen und Annahmen regelmäßig, um flexibel auf die sich wandelnde Bedrohungslage reagieren zu können. Wenn die Unternehmensführung sowohl informiert als auch überzeugt ist, kann das Thema Cybersicherheitsrisiken den ihm angemessenen Platz in strategischen Entscheidungen einnehmen – gestützt auf die oben beschriebenen Daten.

Informieren Sie sich über die Grundlagen der Risikobereitschaft.

Risikobereitschaft verstehen

Lesen Sie unseren Blogbeitrag, um sich über die Grundlagen der Risikobereitschaft zu informieren.

Vorlage für die Erklärung der Risikobereitschaft

Nutzen Sie unsere editierbare Vorlage, um Ihre eigene Erklärung der Risikobereitschaft zu erstellen und umzusetzen.

05

Die Cybersicherheitsstrategie qies als Orientierung für operative Investitionsentscheidungen dienen.

Derzeit wird Cybersicherheit vor allem von technischen Fachkräften verantwortet, die jedoch häufig Schwierigkeiten haben, ihre Anforderungen wirksam gegenüber der Geschäftsleitung zu kommunizieren. Gleichzeitig sind sich Führungskräfte der zentralen Bedeutung von Cybersecurity und der Risiken eines nachlässigen Umgangs durchaus bewusst – ihnen fehlt jedoch oft das nötige Rüstzeug, um die Wissenslücke zwischen ihnen und ihren IT- oder Sicherheitsteams zu überbrücken.

Diese Diskrepanz erschwert es Unternehmen, zu definieren, was ein angemessenes Budget oder eine tragfähige Strategie für Cybersicherheit ausmacht. Entscheidungen basieren daher allzu oft auf Angst oder branchentypischen Trends – nicht auf fundierten Analysen. Die Folge: Prioritäten werden falsch gesetzt, Ressourcen ineffizient eingesetzt, Verantwortlichkeiten bleiben unklar. Selbst Unternehmen, die überzeugt sind, die richtigen Maßnahmen zu ergreifen, können so scheitern, sich wirksam zu schützen.

Um diesen Herausforderungen zu begegnen, sollten Unternehmen einen strategischen Ansatz für Cybersicherheit verfolgen – einen, der operative Prioritäten mit messbaren Leistungsdaten in Einklang bringt.

Richten Sie Ihre Cybersicherheitsstrategie strategisch aus

Erläuterungsfolien zum Exposure Management

Nutzen Sie unsere editierbare Präsentation, um Stakeholdern in die wichtigsten Konzepte des Exposure Managements zu vermitteln.

Vorlage für die Risikobewertung

Verwenden Sie unsere editierbare Folienvorlage für die strukturierte Darstellung Ihrer Risikobewertung und Handlungsempfehlungen.

Passen Sie Ihre Sicherheitsstrategie an

Da das Risikomanagement immer konkretere Formen annimmt, haben die fünf oben aufgeführten Paradigmenwechsel weitreichende Auswirkungen auf die Cybersicherheit als Markt, als Praxisbereich und als strategisches Geschäftsziel.

Bereiten Sie sich auf diese Veränderungen vor – mit der Lösung für das Schwachstellenmanagenet von Ivanti. Sie vereint Funktionen zur Verwaltung externer Angriffsflächen, risikobasierter Schwachstellenanalyse und automatisierten Behebung, damit Sie Ihre IT-Umgebung proaktiv schützen können.