Comment vous situez-vous ?

Réduire l’écart

Rapport 2026 sur l'état de la cybersécurité

« L’écart de préparation » entre les menaces et les défenses mises en place ne cesse de s’élargir. Que dit la recherche sur les moyens d’inverser cette tendance ?

Rapport 2026 sur l'état de la cybersécurité

« L’écart de préparation » entre les menaces et les défenses mises en place ne cesse de s’élargir. Que dit la recherche sur les moyens d’inverser cette tendance ?

Alors que les cyberattaques augmentent à la fois en nombre et en sophistication, les dispositifs de défense peinent à suivre le rythme.

Le constat est sans appel : les entreprises prennent toujours plus de retard dans leur préparation face à des menaces de plus en plus sophistiquées.

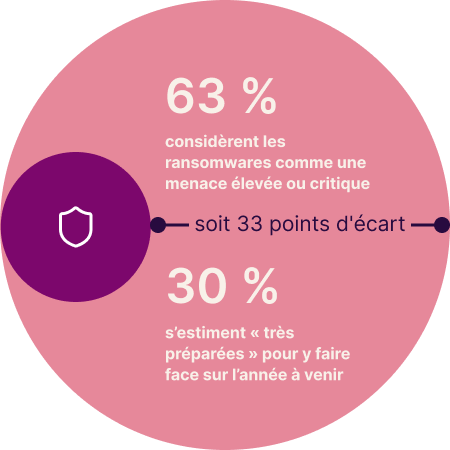

Cet « écart de préparation », l’écart entre le niveau de préparation des organisations et la capacité à répondre à une variété de cybermenaces, s’est aggravé en moyenne de 10 points par rapport à l’année précédente. Les professionnels de sécurité placent les ransomwares et le phishing en tête des menaces perçues, 63 % et 60 % d’entre eux considérant ces attaques comme des risques élevés ou critiques.

De plus, malgré les recommandations d’organismes tels que le FBI qui demandent aux entreprises de ne pas payer en cas d’attaque par ransomware, 54 % des organisations interrogées estiment qu’elles paieraient (ou le feraient probablement) si elles étaient visées aujourd’hui.

Par exemple, le risque perçu lié au ransomware a progressé de 8 points en un an, celui des attaques par compromission d’identifiants de 7 points.

Ces résultats corroborent d’autres études sectorielles : une étude du World Economic Forum

indique que près de trois organisations sur quatre ont observé une hausse des cyber-risques en 2025 par rapport à l’année précédente.

Le rapport pointe un ciblage accru des infrastructures critiques et des services essentiels à la collectivité (eau, énergie, santé, biosécurité), et met en évidence la vulnérabilité des chaînes d’approvisionnement : 54 % des grandes organisations identifient la complexité de ces chaînes et le risque tiers comme principaux freins à la résilience.Chaque année, Ivanti calcule l’écart de préparation en comparant le niveau de menace sur différents types d’attaque et la capacité de réponse des organisations. La recherche sur le niveau de préparation met en avant les domaines pour lesquels les niveaux de menace ne sont pas adaptés aux mesures de sécurité en place.

Par exemple, 63 % des personnes interrogées considèrent les ransomwares comme une menace élevée ou critique pour 2026, tandis que seules 30 % s’estiment « très préparées » pour y faire face sur l’année à venir : soit 33 points d’écart, contre 29 points l’an passé. Cette tendance concerne l’ensemble des dix menaces suivies, avec des évolutions annuelles souvent à deux chiffres.

En d’autres termes, les cyber-attaques évoluent plus vite que la capacité des entreprises à adapter leurs défenses.

Pour trier, cliquez sur l’en-tête de colonne. L’écart correspond à la différence entre le niveau de menace et le niveau de préparation.

Menace élevée/critique

Très bien préparé

Écart 2026

D’une année sur l’autre

Menace élevée/critique

Très bien préparé

Écart 2026

D’une année sur l’autre

Menace élevée/critique

Très bien préparé

Écart 2026

D’une année sur l’autre

Menace élevée/critique

Très bien préparé

Écart 2026

D’une année sur l’autre

Menace élevée/critique

Très bien préparé

Écart 2026

D’une année sur l’autre

Menace élevée/critique

Très bien préparé

Écart 2026

D’une année sur l’autre

Menace élevée/critique

Très bien préparé

Écart 2026

D’une année sur l’autre

Menace élevée/critique

Très bien préparé

Écart 2026

D’une année sur l’autre

Menace élevée/critiquepoints

Très bien préparé

Écart 2026

D’une année sur l’autre

En intégrant l’IA à chaque étape du cycle d’attaque, les cybercriminels rendent les attaques plus rapides, plus massives et plus difficiles à détecter. Génération de campagnes de phishing automatisées, production de contenus deepfake vidéo ou audio convaincants, exploitation de vulnérabilités à une vitesse inédite... autant d’attaques qui se sont multipliées grâce au développement des outils d’IA.

Mike Riemer, SVP of Network Security Group and Field CISO chez Ivanti, souligne la gravité du phénomène dans une interview accordée à VentureBeat : « Les attaquants font de l’ingénierie inverse sur les correctifs à une rapidité décuplée par l’IA. Ils sont capables de déconstruire un correctif en moins de 72 heures : dès lors, si une entreprise ne déploie pas les derniers correctifs sous 72 heures, elle s’expose à une menace sérieuse.

Comment vous situez-vous ?

Très bien ! Seuls 30 % des professionnels de la sécurité estiment que leur PDG « serait tout à fait capable » de repérer un deepfake s’il était pris pour cible.

Réponse la plus courante : 49 % des professionnels de la sécurité estiment que leur PDG « pourrait probablement » repérer un deepfake s’il était pris pour cible.

18 % des professionnels de la sécurité estiment que leur PDG « probablement pas » capable de repérer un deepfake si on le prenait pour cible.

3 % des professionnels de la sécurité affirment que leur PDG serait « absolument incapable » de repérer un deepfake s’il était pris pour cible.

Réinitialiser

Seuls 30 % des professionnels de la sécurité disent que leur PDG serait « tout à fait » capable de repérer un deepfake s’il était visé.

Par ailleurs, les attaques menées par des acteurs étatiques ont gagné en fréquence et sophistication grâce à l’effet démultiplicateur de l’IA. Une récente étude révèle que 80 % des responsables cybersécurité craignent de devenir la cible d’une attaque étatique dans les douze prochains mois.

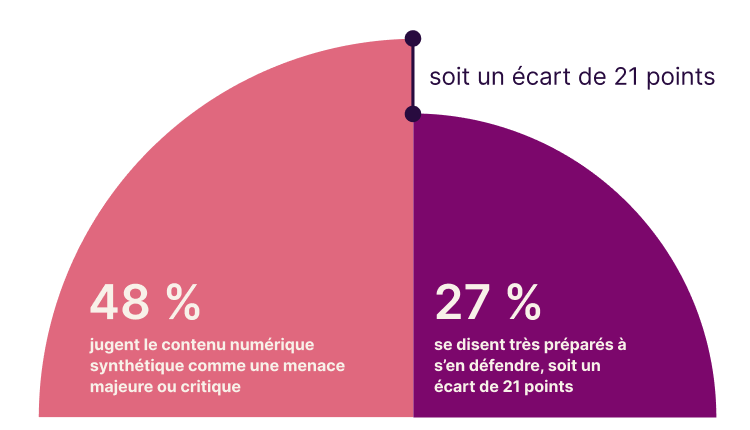

L’étude d’Ivanti montre aussi un écart notable entre le niveau de menace et la préparation des organisations sur les attaques assistées par IA comme les contenus synthétiques malveillants ou la falsification de données. Par exemple, 48 % jugent le contenu numérique synthétique comme une menace majeure ou critique, mais seuls 27 % se disent très préparés à s’en défendre, soit un écart de 21 points.

Le risque lié aux attaques deepfake est également sans précédent : 77 % des organisations ont déjà été confrontées à ce type de menaces, souvent via des emails de phishing personnalisés enrichis par des contenus deepfake (51 % ont ainsi subi des campagnes de phishing alimentées par IA). Les tentatives visant les dirigeants d’entreprise sont particulièrement dangereuses : seulement 30 % des responsables Sécurité estiment que leur PDG pourrait « sans aucun doute » identifier un contenu deepfake s’il était visé. Selon Deloitte, les attaques deepfake pourraient coûter 40 milliards de dollars au secteur financier américain d’ici 2027, un chiffre alarmant à l’échelle d’un seul secteur.

40 milliards de dollars

Les attaques deepfake pourraient coûter 40 milliards de dollars au secteur financier américain d’ici 2027, un chiffre alarmant à l’échelle d’un seul secteur.

et bénéficient d’un soutien institutionnel renforcé.

Par exemple :

Les professionnels de sécurité considèrent que les investissements progressent sur de nombreux axes et pour différents cas d’usage. La sécurité cloud (68 %) et la sécurité des données (67 %) constituent les principaux domaines d’investissement. Par ailleurs, 60 % des entreprises investissent dans l’IA générative pour la cybersécurité , un chiffre inférieur à ce qu’on pourrait attendre au vu de la médiatisation du sujet.

Dans cette course à l’IA, une question se pose :

L’intelligence artificielle confère aux équipes de cybersécurité une agilité sans précédent, leur permettant d’anticiper et de contrer les menaces plus rapidement, tout en renforçant leur résilience et leur confiance.

Malgré la multiplication des menaces liées à l’utilisation malveillante de l’IA, les professionnels de sécurité demeurent plutôt optimistes quant au potentiel de l’IA.

Ils estiment, à une écrasante majorité, que la balance penche plutôt en faveur des défenseurs : ces derniers sont 2,4 fois plus enclins à considérer que les outils d’IA sont employés aussi efficacement, voire plus efficacement, pour la défense que par les attaquants. Et ils pensent pour la plupart que cette tendance va se poursuivre. Autre motif d’espoir : 92 % des professionnels de sécurité interrogés confirment l’utilité de l’automatisation pour réduire significativement le temps de réponse face aux incidents.

Cependant, cette confiance ne doit pas occulter le fait que les adversaires, dopés eux aussi par l’IA, intensifient leur cadence. Leurs attaques gagnent en rapidité, s'adaptent plus aisément et deviennent considérablement plus complexes à contrer. En s’appuyant sur des outils d’IA générative conçus à cet effet, les cybercriminels orchestrent désormais des campagnes de vishing (hameçonnage vocal) et des intrusions basées sur l’usurpation d’identité à une ampleur et avec une efficacité inédites. Une étude du Harvard Kennedy School révèle que les courriels de phishing produits par des modèles de langage avancés ont un taux de clic de 54 %, ce qui est nettement supérieur au taux de 12 % observé pour les messages rédigés manuellement.

En réponse, les équipes de sécurité doivent accélérer l’adoption d’outils et de techniques d’IA pour contrer des menaces toujours plus sophistiquées et difficiles à arrêter.

Pourtant, le taux d’adoption des outils d’IA et d’automatisation reste encore timide. À peine plus de la moitié des équipes (53%) les utilisent pour veiller à l’application des politiques de sécurité cloud alors que les autres applications possibles sont faiblement exploitées : workflows de gestion des incidents (44%), corrélation des informations de threat intelligence (43%) et remédiation et réponse face aux vulnérabilités (42%).

Toutefois, de nombreux freins entravent le déploiement à grande échelle de l’IA : coûts élevés, contraintes réglementaires, mais aussi, et surtout, la qualité des données, qui apparaît désormais comme l’un des principaux défis. Pour près de la moitié des organisations (46%), la qualité des données est un obstacle majeur, soit une augmentation de 9 points par rapport à l’an dernier.

Si la priorité reste le déploiement de l’IA au sein du département Sécurité, un enjeu plus vaste émerge : déployer l’intelligence artificielle de façon responsable et sécurisée à l’échelle de toute l’entreprise. À mesure qu’elle s’implante dans l’ensemble des processus métiers (IT, Finances, Supply chain), il devient crucial d’adopter une stratégie globale, qui va au-delà d'une simple démarche défensive et intègre la gouvernance, la responsabilité et la confiance. Cela commence par la formalisation d’une démarche écrite visant à traiter les risques et vulnérabilités liés à l’IA, une pratique désormais adoptée par 78 % des organisations. Il est tout aussi essentiel de s’appuyer sur des garde-fous solides pour encadrer le déploiement et l’exploitation des systèmes et agents d’IA, ce qui, à ce jour, n’est effectif que dans 55 % des entreprises.

La formation du personnel à l’IA est tout aussi importante. En effet, il est indispensable que tout collaborateur soit capable de comprendre et de respecter les bonnes pratiques pour une utilisation éthique et responsable de l’IA. Interrogés sur le niveau de connaissance en IA de leurs collaborateurs, les professionnels de sécurité leur ont attribué une note moyenne de B (84/100) Toutefois, les écarts entre secteurs sont saisissants : seul le secteur de la Tech obtient une note supérieure à 85/100, tandis que la Santé, pourtant particulièrement exposée aux attaques par ransomware, se contente d’un modeste C+ (79/100).

Technologie

B

85,6 %

Santé

C+

79,4 %

Fabrication

B

84,8 %

Ventes et distribution au détail

B

84,8 %

Télécommunications

B-

83,1 %

Services financiers

B-

82,8 %

Les IA agentiques sont une nouvelle génération de systèmes autonomes, capables de prendre des décisions en temps réel et d’agir indépendamment. Ces technologies sont en mesure de détecter, d’analyser et de neutraliser directement les menaces, sans nécessiter de supervision humaine permanente. D’ailleurs, 80 % des professionnels de sécurité interrogés déclarent comprendre ce concept, et 87 % placent l’adoption de l’IA agentique parmi les priorités de leur équipe.

Si les entreprises s’engagent résolument dans la voie de l’IA agentique, elles demeurent partagées quant à la confiance à lui accorder pour une autonomie totale. Une majorité (77 %) se dit relativement à l’aise avec le déploiement de systèmes agentiques et leur capacité à intervenir sans validation humaine systématique.

Dans les faits, 77% des professionnels de cybersécurité se disent relativement à l’aise avec le déploiement de ces systèmes et leur capacité à intervenir sans validation humaine systématique.

Aujourd’hui, les organisations disposent d’une quantité inédite de données sur les risques. Toutefois, l’enjeu est désormais de transformer ces données en décisions stratégiques en temps réel, afin de réduire l’exposition au risque et de renforcer leur résilience.

Confrontées à un flux constant de cyber-risques, les organisations peinent à optimiser l’allocation de leurs ressources et à hiérarchiser efficacement leurs actions de réponse. Dans ce contexte, la gestion de l’exposition facilite la prise de décision en permettant de hiérarchiser les priorités, d’optimiser l’allocation des ressources et de réduire les cyber-rirsques. Plutôt que de considérer toutes les vulnérabilités comme des menaces équivalentes, la méthodologie de gestion de l’exposition permet de catégoriser les risques, en identifiant ceux qui importent réellement pour l’activité de l’entreprise et en choisissant les actions qui auront l’impact le plus significatif, tout en restant alignées avec l’appétence au risque définie par la direction.

Plus de la moitié (57 %) des professionnels de sécurité estiment que les dirigeants de leur organisation ont une bonne compréhension de la gestion de l’exposition.

↑ 8 points en 1 an

Actuellement, 64 % des organisations investissent dans la gestion de l’exposition, tandis que

+ 29% prévoient de le faire dans les 12 prochains mois.

Testez vos connaissances

Exact ! Seuls 27 % estiment que leur évaluation de l’exposition aux risques est « excellente », alors que 64 % déclarent investir dans la gestion de l’exposition. Cet écart met en évidence la difficulté de transformer les investissements en une capacité efficace.

Incorrect ! En réalité, seuls 27 % estiment que leur évaluation de l’exposition aux risques est « excellente », alors que 64 % déclarent investir dans la gestion de l’exposition. Cet écart met en évidence la difficulté de transformer les investissements en une capacité efficace.

Réinitialiser

Pourtant, les données montrent qu’il reste une marge de progression considérable. Seuls 27 % des répondants jugent leur capacité à évaluer l’exposition aux risques comme « excellente ». Par ailleurs, les professionnels de sécurité identifient deux principaux obstacles : un manque de données exploitables (47 %) et un manque de temps (46 %) pour évaluer les risques avec exactitude.

À ce défi, s’ajoute celui de l’exposition aux risques. En effet, de nombreux professionnels de sécurité ne communiquent pas sur l’exposition aux risques avec leur direction. Ils sont 59 % à dire qu'ils ne communiquent que de manière modérée. En cause, un phénomène bien connu des experts : « l’écueil du savoir ».

L’étude met aussi en évidence un fossé persistant entre les équipes IT et Sécurité.

Ces tensions sont lourdes de conséquences pour la gestion de l’exposition, domaine qui nécessite une synergie sans faille entre IT et Sécurité. Alors que les équipes Sécurité identifient les risques et conçoivent les plans de remédiation, c’est bien à l’IT qu’il incombe de les déployer sur le terrain. Une bonne gestion de l’exposition implique donc d’arbitrer constamment entre impératifs de protection et contraintes opérationnelles, une équation qui ne peut se résoudre sans une collaboration étroite entre les deux équipes.

1/3

des organisations rencontre des difficultés à prioriser la remédiation des risques dans des domaines critiques tels que la gestion des correctifs.

Une gestion efficace de l’exposition aux risques repose en grande partie sur des cadres robustes, qui précisent l’appétence au risque et guident une action cohérente entre les différentes équipes.

Le point positif

Le point positifSur ce point, les résultats sont globalement positifs : 81 % des organisations affirment disposer d’un cadre formalisé pour définir leur appétence au risque, et 79 % déclarent quantifier le cyber-risque afin d’orienter la prise de décision au niveau de l’entreprise.

L’écart dans l’application

L’écart dans l’applicationMais dans la réalité, ces bonnes pratiques se heurtent bien souvent à des difficultés d’application. En effet, moins d’une organisation sur deux (45 %) affirme que le cadre est scrupuleusement respecté dans les opérations quotidiennes, et un tiers rencontre des difficultés à prioriser la remédiation des risques dans des domaines critiques tels que la gestion des correctifs, une pratique essentielle pour la gestion de l’exposition.

Pour mettre en pratique la gestion de l’exposition, il est indispensable de pouvoir mesurer les efforts déployés, mais la plupart des organisations ne disposent pas d’une approche unifiée permettant de suivre les métriques pertinentes.

Alors que les KPI doivent normalement établir un lien entre les efforts de gestion des vulnérabilités et les risques business, notre étude révèle que la réalité sur le terrain est différente et que les métriques les plus répandues ne tiennent pas compte du contexte réel du risque. Seule une entreprise sur deux (51 %) s'appuie sur un score d’exposition cyber ou un indice basé sur le risque ; beaucoup continuent de privilégier des métriques opérationnelles, comme le délai moyen de remédiation (47 %) ou le taux de remédiation des expositions (41 %). Or, ces indicateurs, centrés sur la rapidité et le nombre de failles corrigées, peuvent donner une image flatteuse en surface, mais ne garantissent en rien que les efforts de remédiation aboutissent à une réelle réduction du risque pour l’entreprise.

Si l’existence d’un véritable « écart de compétences » en cybersécurité fait débat, un constat s’impose : les professionnels du secteur sont toujours sous pression au détriment de leur qualité de vie au travail.

Les études les plus récentes, loin de faire consensus, envoient des signaux contradictoires. Selon l’étude ISC2 2024 Cybersecurity Workforce Study, il manquerait aujourd’hui quelque 4,8 millions de professionnels à l’échelle mondiale. Pourtant, de nombreux experts actuellement sur le marché du travail nuancent, voire contestent, l’ampleur de ce déficit, jugeant que l’écart de talents serait exagéré, ou présenté de façon simpliste. Il convient d’ailleurs de préciser que le chiffre avancé par ISC2 ne correspond pas au nombre de postes à pourvoir, mais désigne l’écart entre les ressources humaines dont les organisations estiment avoir besoin pour mener à bien leur gestion du cyber-risque et les effectifs de professionnels en poste. Autrement dit, il s’agit davantage d’un déficit de dotation.

Écart de compétences ou de dotation : comment expliquer un tel décalage, alors que de nombreux professionnels de sécurité sont sans emploi ? La situation s’explique en partie par les restrictions budgétaires :

Le décalage croissant des compétences figure aussi parmi les explications possibles. Avec l’accélération des besoins liés au cloud, à l’automatisation ou encore à la sécurité pilotée par IA, nombre d’employeurs peinent à trouver des profils ayant l’expertise voulue.

43 %

Selon l’enquête menée par Ivanti, 43 % des professionnels interrogés déclarent souffrir d’un niveau de stress élevé lié à leur poste

L’étude d’Ivanti révèle également des nuances intéressantes sur le marché de l’emploi en cybersécurité. Seule une organisation sur quatre affirme faire face à une pénurie critique de compétences IT, tandis que la majorité (58 %) parle plutôt d’un manque « modéré mais gérable ».

Ce stress n’est pas sans conséquences sur la vie des professionnels de sécurité. Selon l’enquête menée par Ivanti, 43 % des professionnels interrogés déclarent souffrir d’un niveau de stress élevé lié à leur poste, et 79 % estiment que ce stress pèse sur leur santé physique et mentale.

Les répercussions se font sentir sur plusieurs plans :

Malgré le stress et le risque de burnout, la majorité des professionnels (61 %) n’envisagent pas un changement de carrière pour ces motifs. Cela pourrait s’expliquer par le phénomène de « job hugging », une tendance rapportée par IT Brew, qui consiste à s’accrocher à son poste malgré un manque d’épanouissement.

Voyez comment vous vous situez : Faites glisser et déposez pour classer les obstacles par ordre d’importance. Classez le principal obstacle en n° 1.

42 % des équipes de sécurité ont classé le « manque de talents qualifiés » comme le principal obstacle à l’excellence en cybersécurité. L’IA offre des perspectives prometteuses dans ce domaine, mais là encore, le manque de compétences et de talents complique énormément son adoption.

Pour de nombreux répondants, le manque de talents spécialisés demeure l’obstacle numéro un à l’excellence en cybersécurité.

Malgré des perspectives prometteuses, l’adoption de l’IA demeure difficile dans un contexte marqué par une pénurie de compétences et de talents. Une étude de TechTarget révèle que les compétences liées aux « technologies émergentes » sont les plus recherchées et les plus rares au sein du vivier de talents en cybersécurité. La conséquence ? Alors que les organisations se tournent vers l’IA pour pallier le manque d’effectif, elles sont freinées dans cette transition… par une pénurie de talents ayant ce type de compétences, ce qui crée un cercle vicieux.

Selon uneétude du World Economic Forum 2025, seules 14 % des organisations disposent actuellement des talents qualifiés pour répondre à leurs objectifs de cybersécurité, ce qui illustre à quel point la montée en compétences et le développement de compétences hybrides sont devenus des impératifs à mesure que l’adoption de l’IA s’accélère au sein des entreprises.

D’après les recherches d’Ivanti et d’autres études indépendantes, la demande pour des compétences et des profils « hybrides » est en forte croissance. Cela concerne par exemple les analystes sécurité spécialisés en IA, les ingénieurs en Machine Learning spécialisés en sécurité, ainsi que les experts en gouvernance de l’IA. Parmi les professionnels de sécurité interrogés, 59 % anticipent une augmentation de la demande pour ces compétences hybrides au cours des trois à cinq prochaines années, conséquence directe de l’adoption et de l’utilisation de l’IA.

Spécialistes capables de maîtriser à la fois les systèmes d’IA et leurs enjeux de sécurité

Ingénieurs capables de concevoir et sécuriser des pipelines de Machine Learning

Experts en politique IA, conformité et gestion des risques

Comment les entreprises présentant une maturité avancée en cybersécurité tirent parti de l’IA, investissent dans la gestion de l’exposition et bénéficient du soutien de leur direction.

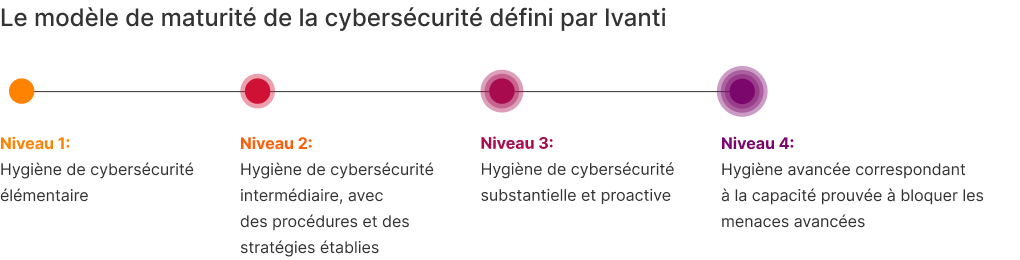

Nous avons interrogé les entreprises afin d’évaluer leur niveau global de maturité en cybersécurité (voir explications ci-dessous), puis analysé leurs réponses pour comprendre ce qui différencie les organisations les plus matures. Les professionnels de sécurité pouvaient classer la maturité de leur organisation, de « élémentaire » (niveau 1) à « avancée » (niveau 4).

Ce modèle permet de dégager les différences de pratiques de sécurisation entre les entreprises les plus avancées et les moins matures.

(Cette section ne traite pas des organisations de niveau 1, car peu de répondants à l’enquête ont classé leur entreprise dans cette catégorie.)

Si elles sont cumulées, ces bonnes pratiques génèrent des résultats significatifs : les organisations avancées affichent une plus grande confiance dans leur niveau de préparation à la sécurité et sont plus résilientes face à l’adversité. 69 % des organisations de niveau 4 estiment que leur plan de gestion des incidents fonctionnerait parfaitement en cas de violation, et 77 % se déclarent très confiantes dans la capacité de leur équipe à prévenir ou stopper un incident de sécurité majeur.

Ivanti a interrogé 1 215 professionnels de la cybersécurité entre juillet et août 2025. Notre objectif était de comprendre les menaces de cybersécurité les plus urgentes et d’identifier les tendances émergentes et les stratégies déployées par les entreprises.

Cette étude nous a permis de définir un modèle de maturité des entreprises en cybersécurité. (Pour plus d’informations, reportez-vous à la section 5.) La collecte d'informations par autoévaluation présente des limites, car les individus peuvent être de parti pris lorsqu'ils évaluent leurs propres efforts ; cependant, nous pensons que les résultats basés sur ce modèle de maturité fournissent des indicateurs utiles sur le domaine de la cybersécurité. Nous demandons à nos lecteurs de garder à l'esprit ces limitations.

Cette étude a été administrée par Ravn Research et les panélistes ont été recrutés par MSI Advanced Customer Insights. Les résultats de l'enquête ne sont pas pondérés. D'autres détails par pays sont disponibles sur demande.

Ce qui est inclus : Tous les graphiques et diagrammes, diapositives modifiables avec les points clés à retenir