貴社の状況はいかがですか?

分断を埋める

2026年サイバーセキュリティ ステータスレポート

脅威に対する「準備不足」が深刻化しています。 この傾向を逆転させるためにリサーチからわかることは?

2026年サイバーセキュリティ ステータスレポート

脅威に対する「準備不足」が深刻化しています。 この傾向を逆転させるためにリサーチからわかることは?

サイバー攻撃は件数も巧妙さも加速しています。 組織の防御は追いつくのに苦心しています。

つまり、企業はますます巧妙化する脅威に対する防御態勢の面でさらに遅れを取っているのです。

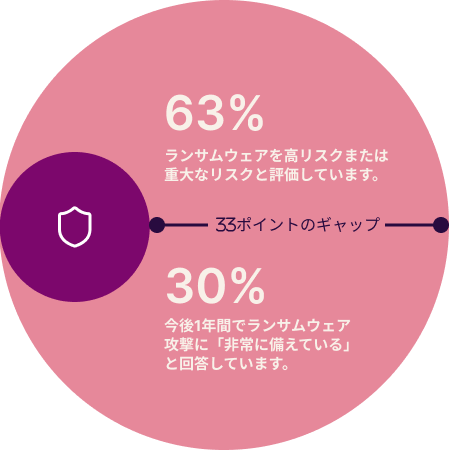

この「準備の不足」は、広範囲のサイバー脅威に対する防御について、組織の準備態勢の遅れを表すもので、12か月前と比較して平均10ポイント拡大しています。 業界全体でセキュリティ専門家が最も認識している脅威はランサムウェア(63%)とフィッシング(60%)であり、それぞれを「高」または「重大」なリスクと評価しています。

さらに、組織がランサムウェアの被害に遭っても金銭を支払わないようにという FBI などの機関によるガイドラインにもかかわらず、調査対象となった全組織の 54%が、現時点でランサムウェア攻撃を受けた場合、自社が金銭を支払う、またはおそらく支払うだろうと回答しています。

たとえば、認識されたランサムウェアのリスクは 1 年で 8 ポイント上昇し、認証情報の侵害による攻撃は 7 ポイント上昇しています。

これらの調査結果は、サイバー攻撃が増加していることを示す業界全体の調査結果と一致します。 世界経済フォーラムの調査によると、4 社中 3 社近くの組織が、12 か月前と比較して 2025 年にはサイバーセキュリティリスクが増大したと報告しています。 この報告書によると、重要なインフラや社会サービス(水道、エネルギー、医療、バイオセキュリティなど)がますます標的とされていることがわかります。 世界経済フォーラムの調査では、サプライチェーンが重大な脆弱性領域であることも判明しています。大規模組織の 54%が、サプライチェーンの複雑さとサードパーティのリスクが回復力に対する最大の障壁であると認識しています。

Ivanti は毎年、さまざまな攻撃タイプに対する業界全体の脅威レベルと、それらの脅威に対する組織の準備状況を照らし合わせて、準備不足を算出します。 準備不足の調査では、脅威レベルが既存のセキュリティ対策を上回る箇所が明らかにされます。

たとえば、2026 年にはランサムウェア攻撃が重大な脅威になると回答した人が63%に上る一方で、今後 1 年間でランサムウェア攻撃に対する防御に「十分な準備ができている」と回答した人はわずか 30%で、準備状況の格差は33ポイントにも上ります。 ランサムウェアについての格差は、昨年は 29 ポイントでした。 脅威レベルと準備状況の格差の拡大は、私たちが追跡している 10 種類の脅威のすべてに当てはまり、前年比で 2 桁台で推移しているものが殆どです。

すなわち、サイバー脅威は組織が防御策を適応させるよりも速いペースで進化し、激化しているのです。

並べ替えるには列ヘッダーをクリックします。 このギャップは脅威のレベルと準備状況の乖離を表しています。

高/重大な脅威

非常に準備ができている

2026年のギャップ

前年比

高/重大な脅威

非常に準備ができている

2026年のギャップ

前年比

高/重大な脅威

非常に準備ができている

2026年のギャップ

前年比

高/重大な脅威

非常に準備ができている

2026年のギャップ

前年比

高/重大な脅威

非常に準備ができている

2026年のギャップ

前年比

高/重大な脅威

非常に準備ができている

2026年のギャップ

前年比

高/重大な脅威

非常に準備ができている

2026年のギャップ

前年比

高/重大な脅威

非常に準備ができている

2026年のギャップ

前年比

高/重大な脅威ポイント

非常に準備ができている

2026年のギャップ

前年比

攻撃者は攻撃ライフサイクル全体に AI を一体化させ、攻撃をより高速かつスケーラブル、そしてより回避性の高いものにしています。 たとえば、AI ツールを使用すると、攻撃者はフィッシング キャンペーンを自動化して説得力のあるディープフェイク動画やオーディオコンテンツを生成し、これまでにない速度で脆弱性を悪用できるようになります。

Ivanti のネットワークセキュリティグループ上級副社長兼フィールド最高情報セキュリティ責任者(CISO)であるマイク・リーマーは、VentureBeatについてこの問題の深刻さを指摘し、次のように述べています。「脅威アクターはパッチをリバースエンジニアリングしており、そのスピードはAIによって大幅に向上しています。 脅威アクターは 72 時間以内にパッチをリバース エンジニアリングできるのです。 つまり、私がリリースしたパッチを顧客が 72 時間以内に適用しなければ、その顧客は攻撃を受ける可能性があるのです。」

貴社の状況はいかがですか?

素晴らしい! セキュリティ専門家の30%のみが、自社のCEOは標的になった場合にディープフェイクを「確実に」見抜けると答えています。

最も多かった回答: セキュリティ専門家の49%が、自社のCEOは標的になった場合にディープフェイクを「おそらく」見抜けると答えています。

セキュリティ専門家の18%が、自社のCEOは標的になった場合にディープフェイクを「おそらく」見抜けないと答えています。

セキュリティ専門家の3%が、自社のCEOは標的になった場合にディープフェイクを「絶対に」見抜けないと答えています。

リセット

30%のセキュリティ専門家が、自社のCEOはディープフェイクを『確実に』見抜くことができると回答しました。

さらに、近年は AI の増幅効果により、国家主体によるサイバー攻撃はより広範かつ巧妙なものになっています。 最近の調査によると、サイバーセキュリティリーダーの 80%が、今後 12 か月以内に国家によるサイバー攻撃の標的となるおそれがあると懸念しています。

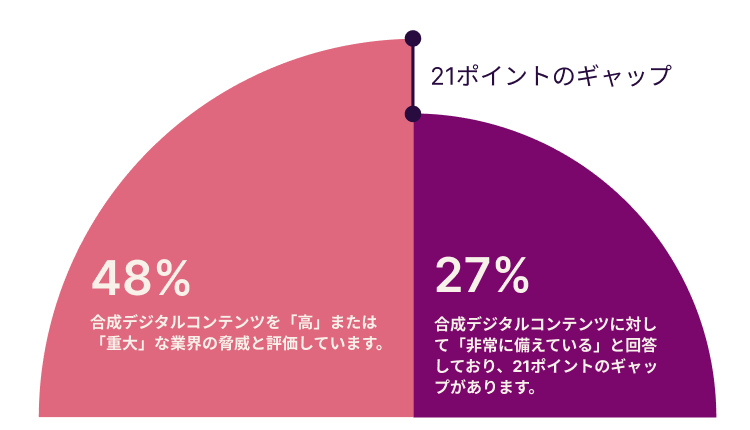

悪意のある合成デジタルコンテンツやデータ改ざんなど、AI を活用した攻撃の種類については、業界の脅威レベルと組織の準備状況の間に大きな隔たりがあることが当社の調査で明らかになっています。 たとえば、合成デジタルコンテンツは業界にとって「大きな」または「重大な」脅威であると回答した人が 48%に上る一方で、それに対する防御態勢が十分に整っていると回答した人はわずか 27%で、その差は 21 ポイントにも上ります。

Ivanti の調査では、ディープフェイク攻撃による深刻なリスクも指摘されています。組織の 77%がこの種の攻撃に遭遇しています。最も多いのはディープフェイクコンテンツが盛り込まれ、パーソナライズされたフィッシングメールです(51%が AI を活用したディープフェイクフィッシングを経験しています)。 経営幹部を狙ったフィッシング攻撃は特に危険です。セキュリティ専門家のうち、自社 CEO がターゲットにされた場合にディープフェイクを「確実に」見抜くことができると答えたのはわずか 30%でした。 デロイトの調査によると、米国の金融サービス企業は、ディープフェイク攻撃によって2027年までに400億ドルの損害を被ると予想されています。これは単一業界としては驚異的な数字です。

400 億ドル

米国の金融サービス企業は、ディープフェイク攻撃によって2027年までに400億ドルの損害を被ると予想されています。これは単一業界としては驚異的な数字です。

さらに、組織のリーダーの間ではサイバーセキュリティ業務を高レベルで委託するようになっています。

例:

セキュリティ専門家によると、社内で幅広い戦術とユースケースへの投資が引き上げられています。 全般的に投資が最も増加している分野は、クラウドセキュリティ(68%)とデータセキュリティ(67%)です。 セキュリティユースケース向けに生成 AI に投資する企業はかなりの数(60%)に上りますが、これは回答数に照らし合わせると予想よりも低い数字です。

AI を武器に競争が激化する中、重要な疑問が残ります。

防御側は AI を活用することで迅速に適応して脅威をしのぐことができるようになり、サイバーセキュリティチームの回復力と信頼度は新たなレベルへと引き上げられます。

悪意のある者による AI を活用した脅威が明らかに高まっているにもかかわらず、セキュリティ専門家は、組織を保護するために AI を使用することについて比較的楽観的な見方を示しています。

(脅威の主体が AI をより効果的に活用していると考える場合と比較して)防御側が脅威の主体と同等かそれ以上に AI を活用していると考えるセキュリティ専門家は 2.4 倍に上り、 この傾向が今後も続くと信じている人が多いのです。 さらに、セキュリティ専門家の大多数(92%)は、自動化によってチームの平均対応時間が短縮されると回答しています。

セキュリティ専門家は依然として自信を持っていますが、AI を装備した敵が活動を加速させ、敏捷性と適応力を高めているため、防御がより困難になっていることは明らかです。 また、専用の生成 AI を使用することで、攻撃者はフィッシング(音声フィッシングなど)や ID を利用した組織的な侵入を、これまでにない量と精度で行えるようになっています。 ハーバード・ケネディ・スクールの調査によると、大規模な言語モデルによって生成されたフィッシングメールのクリック率は 54%で、人間が書いたと思われるメッセージのクリック率 12%をはるかに上回っています。

ますます巧妙化して阻止が困難になる脅威に対抗するために、セキュリティチームは AI ツールと技術の導入を加速する必要に迫られています。

現在、サイバーセキュリティ アプリケーションにおける AI/自動化の導入率は依然として低いままです。 AI/自動化は、セキュリティチームの半数以上(53%)がクラウド セキュリティ ポリシーの適用に使用していますが、その他の重要な業務にはあまり使用されていません。 インシデント対応ワークフロー(44%)、脅威インテリジェンスの相関分析(43%)、脆弱性への対応と修復(42%)に使用するセキュリティ専門家は半数未満です。

ただ、AI を効果的に導入するためには、コストや規制上の課題など大きな障壁が依然として残されています。 しかし、データ品質の問題は組織にとって最大の課題の一つです。当社の調査によると、この問題は悪化の一途を辿っていることが明らかになっています。 現在、46%の組織がデータ品質の低さを障壁として認識しています。この割合は昨年より 9 ポイント増加しています。

多くの組織では、セキュリティ運用へのAI 導入に重点が置かれていますが、企業全体で大規模に AI を安全かつ効果的に活用する方法という、より広範な課題にも直面しています。 AI が IT から財務、サプライチェーンに至るまで業務プロセス全体に組み込まれるようになるにつれて、防御からガバナンス、説明責任、信頼に至るまで、企業内で一貫した戦略が求められます。 一貫性のある戦略の出発点は、AI の脆弱性とリスクに対処するための文書化された戦略です。これは現在、78%の組織で実践されています。 AI システムおよびエージェントの導入と運用を導くための包括的なガードレールの使用も重要ですが、現在これを実践しているのは 55%にすぎません。

従業員全体の AI リテラシー水準を引き上げ、すべての従業員が責任ある AI の実践を理解し、遵守できるようにすることも同様に重要です。 セキュリティ専門家に自社従業員の AI リテラシーの度合いを評価するよう求めたところ、その評価は「B(84%レベル)」でした。 しかし、業界によって顕著な違いがあります。85% を超えるスコアを獲得したのはテクノロジー業界のみであり、ランサムウェアの標的になりやすい医療業界での AI リテラシーは C+(79%)でした。

テクノロジー

B

85.6%レベル

医療

C+

79.4%レベル

製造

B

84.8%レベル

小売り

B

84.8%レベル

通信

B-

83.1%レベル

金融サービス

B-

82.8%レベル

AI エージェントは、リアルタイムで意思決定を行い、自律的にアクションを実行できる自律型 AI システムであり、 人間による継続的な監視を必要とせずに脅威を検出し、調査し、対応することができます。 セキュリティ専門家の 80% がこの用語を理解していると回答し、87% は AI エージェントの導入はセキュリティチームにとって優先事項であると述べています。

企業は AI エージェントの活用方法を模索していますが、すべての企業が、人間がまったく監視せず AI エージェントが意思決定を行えると信じているわけではありません。 大多数 (77%) は、エージェントシステムを導入し、人間による確認なしにアクションを実行できることに、多少の快適感があると表明しています。

77%のサイバーセキュリティ専門家が、人間による確認なしにアクションを実行できるエージェントシステムの導入に対し、ある程度の許容(快適感)を示しています。

組織は、従来以上に多くのリスクデータを簡単に活用できるようになります。 企業は現在、その情報を、リスクを軽減し回復力を強化するリアルタイムの重大な意思決定に変換しなければなりません。

組織はサイバーセキュリティのリスクに常に直面しています。リソースをどこに集中させるべきか、また対応の取り組みに優先順位を付けるにはどうすればよいかを把握することが困難になっています。 エクスポージャー管理は、複雑な意思決定を明確にし、運用上の優先順位、リソースの割り当て、サイバーセキュリティのリスク軽減を比較検討するための細やかなアプローチを提供します。 組織は、すべての脆弱性を同等の脅威として扱うのではなく、エクスポージャー管理手法を使用して、どのエクスポージャーがビジネスにとって本当に重要なのか、また組織のリスク許容度に応じてリスク態勢を最も効果的に強化するにはどのようなアクションが必要なのかを把握します。

セキュリティ専門家の半数以上(57%)は、リーダーがエクスポージャー管理を理解していると回答しています。

1 年間で 8 ポイント↑

現時点では、64%の組織がエクスポージャー管理に投資しています。

+29% が今後 12 か月以内に採用を予定

あなたの知識をテストしてみましょう

正解です! 64%がエクスポージャーマネジメントに投資していると回答しているにもかかわらず、自社のリスク露出評価を「優れている」と評価しているのはわずか27%です。このギャップは、投資を効果的な能力に変えることの難しさを示しています。

不正解です! 実際、64%がエクスポージャーマネジメントに投資していると回答しているにもかかわらず、自社のリスク露出評価を「優れている」と評価しているのはわずか27%です。このギャップは、投資を効果的な能力に変えることの難しさを示しています。

リセット

しかし、まだ成長と改善の余地が十分にあることをデータは示しています。 リスクエクスポージャーを評価する能力が「優れている」と回答したのはわずか27%です。また、セキュリティ専門家は、リスクを正しく評価するにあたって「利用可能なデータの不足」(47%)と「時間の不足」(46%)に悩まされています。

さらに、多くのセキュリティ専門家は、セキュリティ責任者が社内のより広範なリーダー層にリスクエクスポージャーを効果的に伝えていないために課題がさらに複雑になっていると感じており、59%はセキュリティ責任者の効果は中程度にとどまると回答しています。 この問題は、「知識の呪い」によって説明できる部分があるかもしれません。

この調査では、IT チームとセキュリティチームの間に依然として存在する隔たりも明らかになっています。

こうした格差は、セキュリティ専門家と IT 専門家の緊密な連携を必要とするエクスポージャー管理において特に重大な影響を及ぼします。 セキュリティチームはリスクを特定して軽減計画を設計しますが、それらの変更を実装する責任は IT 部門にあります。 効果的なエクスポージャー管理には、セキュリティのニーズと潜在的な運用中断のバランスを取ることが求められ、セキュリティ責任者と IT 責任者の間で緊密な連携が必要とされます。

3 社に 1 社が、

エクスポージャー管理の中でも重大なプラクティスであるパッチ管理などの重要領域で、リスク修復の優先順位付けに苦労しています。

効果的なエクスポージャー管理は、リスク許容度を明確にし、チーム全体で一貫したアクションがとれるような強力なフレームワークにかかっています。

グッドニュース

グッドニュース心強いことに、81%の組織がリスク許容度を定義するための既存の文書化されたフレームワークを持ち、79%が企業の意思決定をサポートするためにサイバーセキュリティリスクを定量化しているという、いずれも前向きな回答が得られています。

実践 におけるギャップ

実践 におけるギャップしかし、これらの優れたプラクティスも、実践においてはギャップに直面することが多くなっています。日常的な業務でフレームワークが厳密に遵守されていると回答した企業は半数未満(45%)であり、3 社に 1 社は、重要なエクスポージャー管理のプラクティスであるパッチ管理など重要領域でのリスク修復を優先することに苦心しています。

エクスポージャー管理を運用するためには測定の原理が重要ですが、大部分の組織では依然として最重要指標を追跡するためのアプローチが一本化されていません。

KPI(重要業績評価指標)は脆弱性管理の取り組みをビジネスリスクに結び付けることを目的としていますが、当社の調査では、状況には依然としてばらつきがあり、最も一般的に使用される測定基準がリスクの状況を反映していないことが明らかになっています。 サイバーセキュリティのエクスポージャースコアやその他のリスクベースの指標を使用している企業は半数(51%)にとどまっており、多くの企業は依然として、修復にかかる平均時間(47%)や修復されたエクスポージャーの割合(41%)などのプロセス指標を採用しています。 これらの指標のうち、後者(スピードや範囲に重点を置くもの)は、単独で見ると前向きに見えるかもしれませんが、修復の取り組みによって実際にリスク態勢が改善されるかどうかについてはほとんど明らかになっていません。

サイバーセキュリティにおける人材不足が実在するかどうかは議論の余地があるかもしれませんが、快適な職場環境に対する負担が増大していることは間違いありません。

この点について、最近の研究では相反する結果が出ています。 ISC2 の 2024年 サイバーセキュリティ人材調査では、サイバーセキュリティ専門家が世界で約 480 万人不足すると推定されていますが、求職中の専門家の多くは、人材不足は誇張であるか、少なくとも単純化しすぎているとして、こうした数字に反発しています。 (ISC2 もまた、「人材不足」の数字は求人数を表すものではなく、 むしろ、サイバーセキュリティのリスクを効果的に管理する必要があると回答した専門組織の数と、現在雇用しているサイバーセキュリティ専門家の数との差を反映した「人員不足」に近いと説明しています)

スキル不足であれ、人員不足であれ、多くのセキュリティ専門家が失業中であるにもかかわらず、なぜこれほど大きな数字となるのでしょうか? 答えの一部は予算の制約にあります。

スキルミスマッチが拡大していることも要因となっています。雇用主は、急速に変化するクラウド、自動化、AI 主導のセキュリティ運用の要件に一致する専門知識を持つ候補者を見つけるのに苦慮しているのです。

43%

Ivanti の調査によると、セキュリティ専門家の 43%が仕事で大きなストレスを感じていると回答しています。

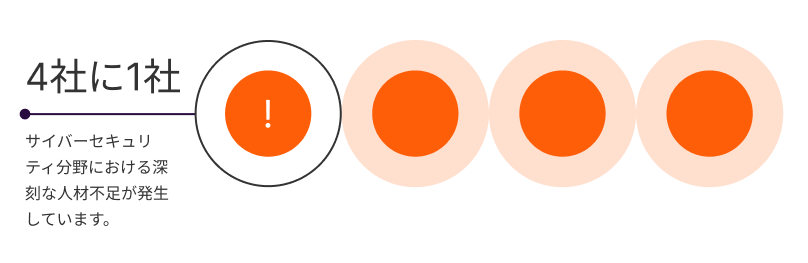

Ivanti の調査によると、雇用市場でも同様の傾向があることが明らかになっています。 この調査結果によると、現在、必要な IT 人材とスキルの深刻な不足に直面していると回答した組織は 4 社中 1 社にとどまり、最も多かった回答(58%)は、不足は「中程度だが対処可能である」というものでした。

職業上のストレスの影響は、セキュリティ関連業務に携わる人の生活に現実的かつ個人的な負担を及ぼしています。 Ivanti が調査したセキュリティ専門家のうち 43%が仕事で大きなストレスを感じているとし、79%はストレスが心身の健康に悪影響を及ぼしていると回答しています。

具体的には

これらのトラブルにもかかわらず、大多数(61%)はストレスや燃え尽き症候群を理由としたキャリアパス変更は考えていません。 これは、IT Brew が指摘するように、「ジョブハギング」に起因する可能性があります。これは、現在の仕事に完全に満足していなくてもそれにしがみつく現象です。

自分がどのように比較されるかを確認しましょう:ドラッグ&ドロップで障壁を重要度の順に並べ替えてください。最も大きな障壁を1位にしてください。

セキュリティチームの42%が「熟練した人材の不足」をサイバーセキュリティの卓越性への最大の障壁として挙げています。サイバーセキュリティ分野でAIの活用が期待されていますが、ここでもやはりスキルや人材の不足が導入を非常に困難にしています。

調査回答者によると、熟練した人材の不足が優れたサイバーセキュリティにとっての最大の障壁となっています。

サイバーセキュリティにおける AI の活用は有益であると期待されていますが、ここでもスキルと人材の不足によって導入が極めて困難になっています。 TechTarget の調査によると、サイバーセキュリティの人材プールでは、「新興テクノロジー」に関連するスキル不足が最大かつ最も深刻であることが明らかになっています。 それは、組織が人材不足を補うために AI を導入したいとしても、既存の人材不足によって導入が妨げられる(または遅れる)という堂々巡りの問題が生じます。

2025 年 世界経済フォーラムの調査によると、サイバーセキュリティの目標達成のために必要な熟練技術者を擁する組織はわずか 14%に過ぎません。AI の導入が加速するにつれて、スキルアップとハイブリッドスキルの不足がいかに緊急なものになっているかが浮き彫りにされています。

Ivanti の調査およびサードパーティの研究によると、「ハイブリッドなスキル」や役職に対する需要は急増しています。 これには、たとえば AI セキュリティアナリスト、セキュリティに重点を置いた機械学習エンジニア、AI ガバナンスの専門家などが含まれます。 調査対象となったセキュリティ専門家の 59%は、AI の導入/使用の影響により、今後 3 ~ 5 年でハイブリッドスキルの需要が増加すると回答しています。

AI システムおよびセキュリティへの影響の両方を理解する専門家

機械学習パイプラインを構築し、かつ保護することできるエンジニア

AI ポリシー、コンプライアンス、リスク管理のエキスパート

サイバーセキュリティが高度に成熟した組織が AI を活用し、エクスポージャー管理に投資し、リーダーのサポートを得る様子をご覧ください。

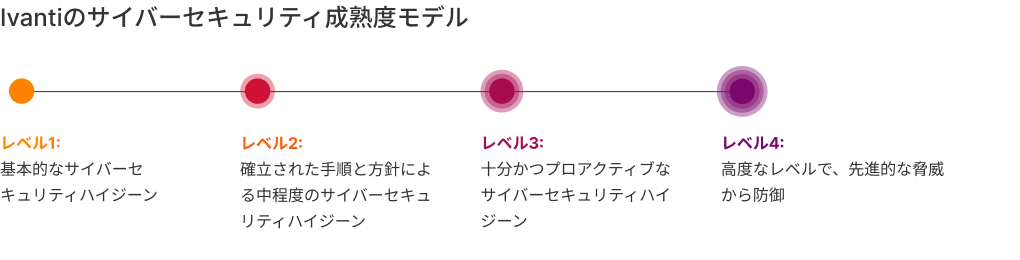

企業に、全体的なサイバーセキュリティの成熟度レベルを評価するよう依頼し(以下の説明を参照)、その評価を使用してより成熟した組織にはどのような違いがあるのかを把握するよう努めました。 セキュリティ専門家は、組織のセキュリティ成熟度を基本レベル(レベル 1)から最高レベル(レベル 4)まで評価できます。

このモデルを使用することにより、成熟度の低い組織と比べて、最も先進的な組織では組織のセキュリティ確保のためにどのような点が異なっているか理解できます。

(レベル 1 の組織については、調査回答者のうち自社をそのカテゴリーに分類した人が少数であったため、次のセクションでは取り上げません。)

これらすべてのベストプラクティスを総合すると、先進的な組織ではセキュリティ対策に自信を持ち、逆境に対してより強い耐性を持つようになります。 レベル 4 の組織の 69%は、侵害が発生した場合にインシデント対応計画が確実に意図したとおりに機能すると回答し、77%は、自社のチームが損害を与えるセキュリティ インシデントを防止または阻止できると非常に自信を持っていると回答しています。

Ivanti は 2025 年 7 月〜8 月にかけて 1,215 人のサイバーセキュリティ専門家を対象に調査を実施しました。 私たちの目標は、現在最も緊急性のあるサイバーセキュリティの脅威、新たな傾向、機会、ビジネス戦略を把握することです。

調査の一環として、サイバーセキュリティ成熟度モデルを開発しました。 (詳細についてはセクション 5 を参照してください。)人は自身の取り組みを評価する際に偏見を持つ可能性があり、自己申告による情報収集には限界があります。しかし、この成熟度モデルに基づく調査結果は、サイバーセキュリティ分野に有用な兆候を示唆すると考えられます。 お読みの際は、これらの制約を念頭に置いていただくようお願いいたします。

この調査は Ravn Research 社によって実施され、パネリストは MSI Advanced Customer Insights によって募集されました。 調査結果は重みづけによる調整が行われていません。 国別の詳細については、お問い合わせください。

グラフを含む主要な調査結果やアンケート結果を、プレゼンテーション用のフォーマットで入手できます。