Gibt es wirklich einen Fachkräftemangel im Cybersicherheitsbereich?

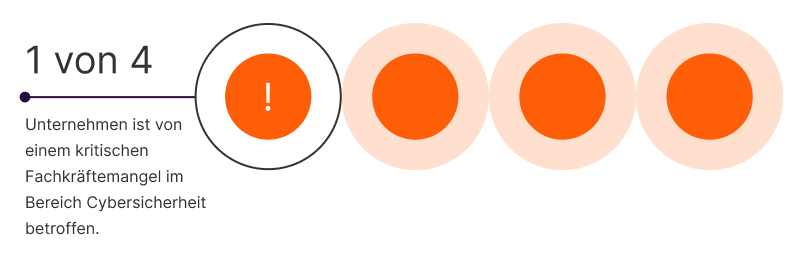

Aktuelle Studien zeichnen ein widersprüchliches Bild. Die ISC2 Cybersecurity Workforce Study 2024 veranschlagt weltweit einen Mangel von rund 4,8 Millionen Cybersicherheitsfachkräften. Gleichzeitig mehren sich Stimmen aus der Branche, die diese Zahl infrage stellen. Zahlreiche qualifizierte Sicherheitsexpert:innen ohne Beschäftigung bezweifeln, dass tatsächlich ein echter Mangel besteht. Sie halten die Debatte für zu pauschal und undifferenziert geführt. (ISC2 weist zudem selbst darauf hin, dass diese Lücke nicht der Anzahl offener Stellen entspricht. Vielmehr handelt es sich um die Differenz zwischen der Zahl an Fachkräften, die Unternehmen nach eigener Einschätzung für ein angemessenes Risikomanagement benötigen, und der Anzahl jener, die sie tatsächlich beschäftigen – also um eine faktische Personallücke.)

Ob es sich um eine Qualifikations- oder eine Personallücke handelt, wirft eine zentrale Frage auf: Warum fällt die genannte Zahl so hoch aus, obwohl viele Sicherheitsexpert:innen weiterhin ohne Beschäftigung sind? Ein Teil der Antwort liegt in finanziellen Restriktionen.

Zahlreiche Unternehmen erwarten von ihren Teams, mit weniger Ressourcen mehr zu leisten, und halten den Personalbestand niedriger, als es die Verantwortlichen selbst für angemessen erachten.

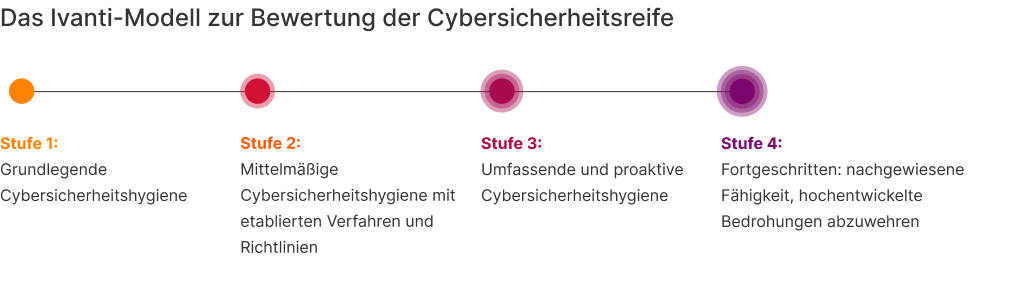

Hinzu kommt ein wachsendes Ungleichgewicht bei den benötigten Fähigkeiten: Die Anforderungen cloudbasierter, automatisierter und KI-gestützter Sicherheitsumgebungen steigen rasant – doch genau die Kompetenzen, die dafür benötigt werden, sind am Markt kaum verfügbar.

Die guten Nachrichten

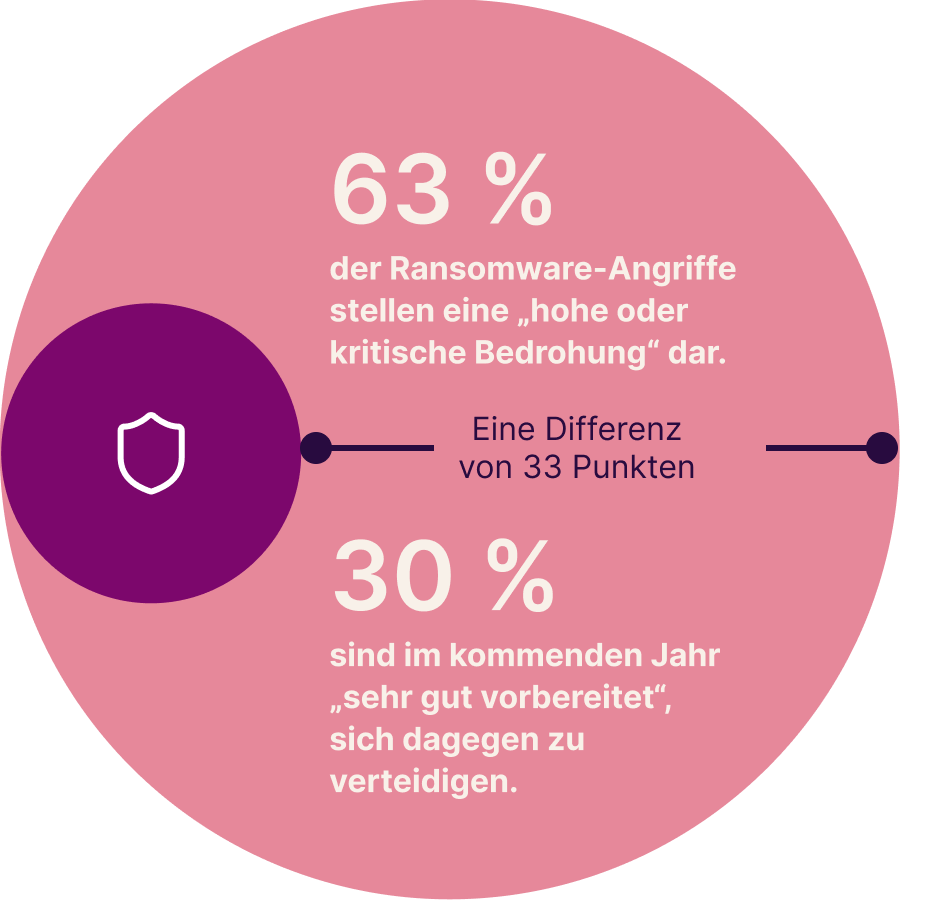

Die guten Nachrichten Die Umsetzungslücke

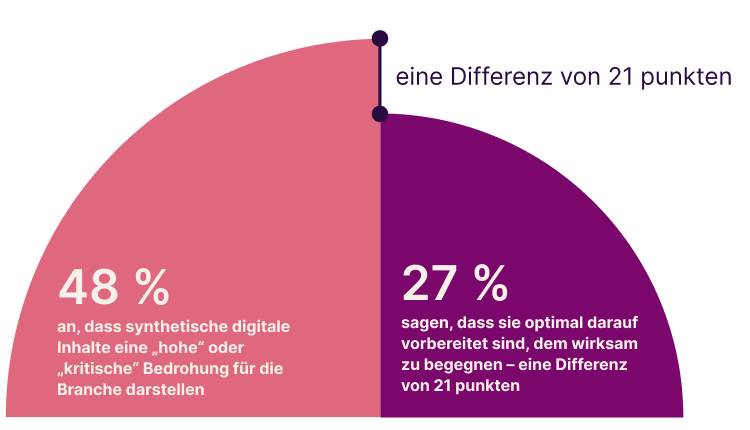

Die Umsetzungslücke