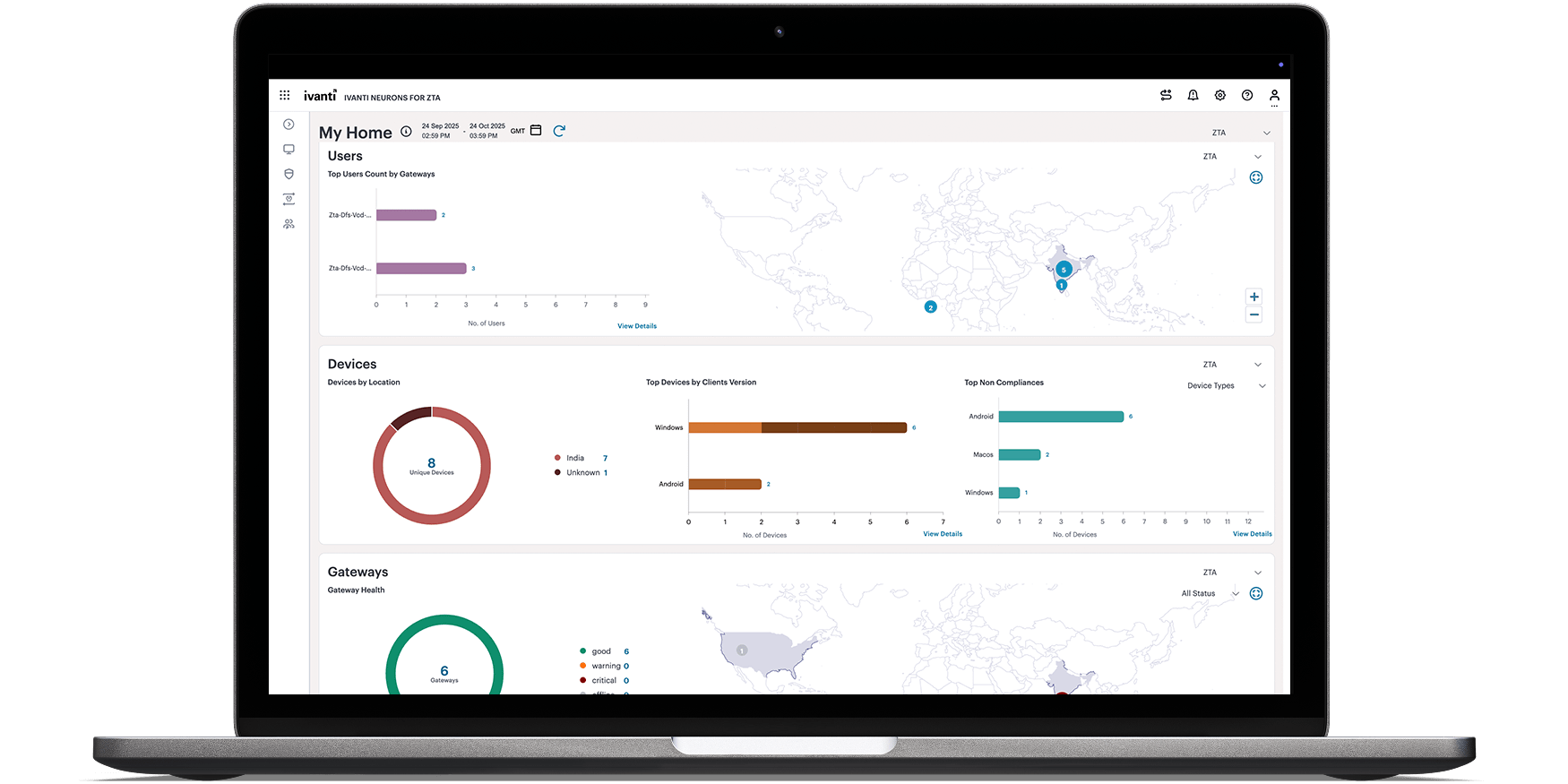

Ivanti Neurons for Zero Trust Access ermöglicht es Unternehmen, ein Sicherheitsmodell einzuführen, das auf einer kontinuierlichen Überprüfung und dem Zugriff mit den geringsten Privilegien beruht. Ivanti Neurons for Zero Trust Access prüft dynamisch die Benutzeridentitäten, den Zustand der Geräte und den Anwendungszugriff und setzt so eine granulare Zugriffskontrolle durch, die autorisierten Benutzern nur den Zugriff auf die benötigten Ressourcen gewährt. Starten Sie mit dem Vertrauen von Zero Trust in die Zukunft der Sicherheit und unterstützen Sie Ihre Mitarbeitenden in einer grenzenlosen digitalen Landschaft.

Vereinheitlichter Zugang

Nutzen Sie einen einheitlichen Client, um die Verwaltung von Zugangslösungen zu rationalisieren und zu vereinfachen. Erleben Sie die nahtlose Integration von VPN, Software-Gateways und sicherem Zugang, alles innerhalb einer umfassenden Plattform.