Die 8 besten Praktiken zur Verringerung der Angriffsfläche Ihres Unternehmens

Die Vergrößerung der Angriffsfläche führt zu einem erhöhten Cybersicherheitsrisiko. Eine Verringerung der Angriffsfläche führt also logischerweise zu einem geringeren Cybersecurity-Risiko.

Einige Lösungen zur Verwaltung von Angriffsflächen bieten zwar Abhilfefunktionen, die bei diesen Bemühungen helfen, aber die Abhilfe ist reaktiv. Wie bei allen Dingen, die mit Sicherheit und Risikomanagement zu tun haben, ist es besser, proaktiv zu sein.

Die gute Nachricht ist, dass ASM-Lösungen nicht die einzigen Waffen sind, die Sicherheitsteams im Kampf um die Angriffsfläche zur Verfügung stehen. Es gibt viele Maßnahmen, die ein Unternehmen ergreifen kann, um die Gefährdung seiner IT-Umgebung zu verringern und Cyberangriffen vorzubeugen.

Wie kann ich die Angriffsfläche meines Unternehmens reduzieren?

Leider ist es nicht möglich, die gesamte Angriffsfläche zu eliminieren, aber die folgenden Best-Practice-Sicherheitskontrollen, die in diesem Beitrag beschrieben werden, werden Ihnen helfen, sie erheblich zu verkleinern:

- Reduzieren Sie Komplexität

-

Verfolgen Sie eine Zero Trust-Strategie für die logische und physische Zugangskontrolle

-

Entwickeln Sie eine risikobasierte Verwaltung von Sicherheitslücken

-

Implementieren Sie von Netzwerksegmentierung und Mikrosegmentierung

-

Schulen Sie alle Mitarbeitenden in Bezug auf Cybersicherheitsrichtlinien und Best Praxctices

-

Verbessern Sie die digitale Erfahrung der Mitarbeitenden (DEX)

Wie in unserem Angriffsflächen-Glossar erwähnt, können verschiedene Angriffsvektoren technisch gesehen unter mehrere Arten von Angriffsflächen fallen – digitale, physische und/oder menschliche. In ähnlicher Weise können viele der bewährten Verfahren in diesem Beitrag dazu beitragen, dass Sie mehrere Arten von Angriffsflächen reduzieren.

Aus diesem Grund haben wir jeder Best Practice eine Checkliste beigefügt, die angibt, welche Art(en) von Angriffsflächen eine bestimmte Best Practice in erster Linie anspricht.

#1: Reduzieren Sie Komplexität

.

| Digitale Angriffsfläche | Physische Angriffsfläche | Menschliche Angriffsfläche |

| X | X |

.

Verringern Sie die Angriffsfläche für Ihre Cybersicherheit, indem Sie die Komplexität reduzieren. Klingt offensichtlich, oder? Und das ist es auch. An diesem scheinbar einfachen Schritt sind jedoch viele Unternehmen lange Zeit gescheitert. Nicht, weil es nicht offensichtlich ist, sondern weil es nicht immer einfach war.

Untersuchungen von Randori und ESG zeigen, dass sieben von zehn Unternehmen im vergangenen Jahr durch einen unbekannten, nicht verwalteten oder schlecht verwalteten Asset im Internet kompromittiert wurden. Lösungen für das Cyber Asset Attack Surface Management (CAASM) ermöglichen es solchen Unternehmen, alle ihre Assets zu identifizieren – auch die, die nicht autorisiert und nicht verwaltet sind –, damit sie gesichert, verwaltet oder sogar aus dem Unternehmensnetzwerk entfernt werden können.

Alle ungenutzten oder unnötigen Assets, von Endgeräten bis hin zur Netzwerkinfrastruktur, sollten ebenfalls aus dem Netzwerk entfernt und ordnungsgemäß entsorgt werden.

Der Code, aus dem Ihre Softwareanwendungen bestehen, ist ein weiterer Bereich, in dem die Komplexität zur Größe Ihrer Angriffsfläche beiträgt. Arbeiten Sie mit Ihrem Entwicklungsteam zusammen, um herauszufinden, wo es Möglichkeiten gibt, die Menge des ausgeführten Codes, der böswilligen Akteuren ausgesetzt ist, zu minimieren und damit auch Ihre Angriffsfläche zu verringern.

#Nr. 2: Verfolgen Sie eine Zero Trust Strategie für die logische und physische Zugangskontrolle

.

| Digitale Angriffsfläche | Physische Angriffsfläche | Menschliche Angriffsfläche |

| X | X |

.

Das National Institute of Standards and Technology (NIST) definiert Zero Trust wie folgt:

„Eine Sammlung von Konzepten und Ideen, die darauf abzielen, die Unsicherheit bei der Durchsetzung präziser Zugriffsentscheidungen mit den geringsten Rechten pro Anfrage in Informationssystemen und -diensten zu minimieren, wenn das Netzwerk als gefährdet angesehen wird.“

Mit anderen Worten, für jede Zugriffsanfrage, „Niemals vertrauen, immer überprüfen“.

Erfahren Sie, wie Ivanti Ihnen helfen kann, das NIST CSF zu übernehmen in The NIST Cybersecurity Framework (CSF): Mapping Ivanti's Solutions to CSF Controls

Mit einem Zero Trust-Ansatz für die logische Zugriffskontrolle reduzieren Sie die Angriffsfläche Ihres Unternehmens und die Wahrscheinlichkeit von Datenschutzverletzungen, indem Sie die Sicherheitslage und die Einhaltung von Richtlinien kontinuierlich überprüfen und einen Zugriff mit den geringsten Privilegien ermöglichen.

Und obwohl Zero Trust kein Produkt, sondern eine Strategie ist, gibt es Produkte, die Ihnen helfen können, eine Zero Trust Strategie zu implementieren. Zu diesen Produkten gehören vor allem diejenigen, die im Secure Access Service Edge (SASE) Framework enthalten sind:

- Software-definiertes Weitverkehrsnetz (SD-WAN)

- Sicherer Web-Gateway (SWG)

- Cloud Access Security Broker (CASB)

- Firewall der nächsten Generation (NGFW)

- Zero Trust Netzwerkzugang (ZTNA)

Und obwohl dies normalerweise nicht so gesehen wird, kann eine Zero Trust-Strategie über die logische Zugangskontrolle hinaus auch die physische Zugangskontrolle umfassen. Wenn es darum geht, jemandem Zutritt zu den Sicherheitsbereichen Ihrer Einrichtungen zu gewähren, denken Sie daran, nie zu vertrauen, sondern immer zu überprüfen. Zu diesem Zweck können Mechanismen wie Zugangskarten und biometrische Daten verwendet werden.

#3: Entwickeln Sie eine risikobasierte Verwaltung von Sicherheitslücken

.

| Digitale Angriffsfläche | Physische Angriffsfläche | Menschliche Angriffsfläche |

| X |

.

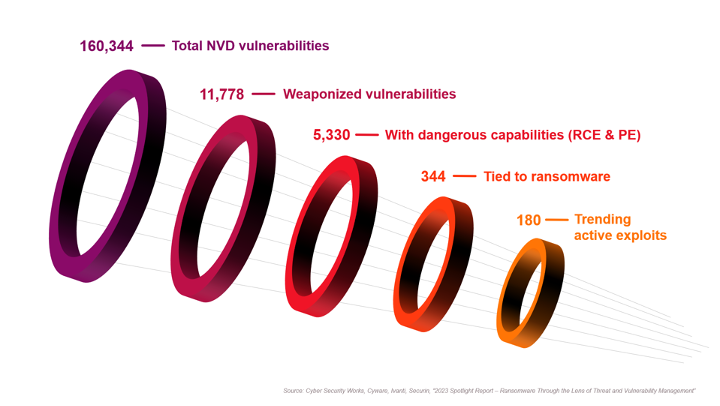

Zunächst die schlechte Nachricht: Die US National Vulnerability Database (US NVD) enthält über 160.000 bewertete Sicherheitslücken und täglich kommen Dutzende weitere hinzu. Die gute Nachricht ist, dass die überwiegende Mehrheit der Sicherheitslücken noch nie ausgenutzt wurde, was bedeutet, dass sie nicht für einen Cyberangriff verwendet werden können und somit nicht Teil Ihrer Angriffsfläche sind.

Tatsächlich zeigte ein Forschungsbericht von Securin, Cyber Security Works (CSW), Ivanti und Cyware, dass nur 180 dieser mehr als 160.000 Sicherheitslücken als aktive Exploits eingestuft wurden.

Vergleich der gesamten NVD-Sicherheitslücken mit denen, die eine Organisation gefährden

Ein veralteter Ansatz zur Verwaltung von Sicherheitslücken, der sich auf veraltete und statische Risikobewertungen aus dem Common Vulnerability Scoring System (CVSS) verlässt, wird ausgenutzte Sicherheitslücken nicht genau klassifizieren. Und obwohl der Cybersecurity & Infrastructure Security Agency Known Exploited Vulnerabilities (CISA KEV) Catalog ein Schritt in die richtige Richtung ist, ist er unvollständig und berücksichtigt nicht die Kritikalität der Assets in der Umgebung eines Unternehmens.

Ein echter risikobasierter Ansatz ist erforderlich. Risikobasierte Verwaltung von Sicherheitslücken (RBVM) – wie der Name schon sagt – ;ist eine Cybersicherheitsstrategie, die Sicherheitslücken für die Behebung auf der Grundlage des Risikos, das sie für das Unternehmen darstellen, priorisiert.

Lesen Sie The Ultimate Guide to Risk-Based Patch Management und erfahren Sie, wie Sie Ihre Abhilfestrategie zu einem risikobasierten Ansatz weiterentwickeln können.

RBVM-Tools nehmen Daten von Sicherheitslücken-ScannernPenetrationstestsBedrohungsdaten-Tools und anderen Sicherheitsquellen auf und verwenden sie, um das Risiko zu messen und Prioritäten für Abhilfemaßnahmen zu setzen.

Mit den Erkenntnissen aus ihrem RBVM-Tool können Unternehmen ihre Angriffsfläche reduzieren, indem sie die Sicherheitslücken beseitigen, die für sie das größte Risiko darstellen. Meistens handelt es sich dabei um das Ausbessern ausgenutzter Sicherheitslücken auf der Infrastrukturseite und das Beheben von anfälligem Code im Anwendungsstapel.

#4: Implementieren Sie von Netzwerksegmentierung und Mikrosegmentierung

.

| Digitale Angriffsfläche | Physische Angriffsfläche | Menschliche Angriffsfläche |

| X |

.

Wiederum in Anlehnung an das NIST-Glossar ist Netzwerksegmentierung wie folgt definiert:

Aufteilung eines Netzwerks in Teilnetzwerke, z.B. durch die Schaffung separater Bereiche im Netzwerk, die durch Firewalls geschützt sind, die so konfiguriert sind, dass unnötiger Datenverkehr abgewiesen wird. Die Netzwerksegmentierung minimiert den Schaden durch Malware und andere Bedrohungen, indem sie auf einen begrenzten Teil des Netzwerks beschränkt wird.

Anhand dieser Definition können Sie erkennen, wie die Segmentierung Ihre Angriffsfläche verringern kann, indem sie Angreifern den Zugang zu bestimmten Teilen Ihres Netzwerks verwehrt. Während traditionelle Netzwerksegmentierung diese Angreifer daran hindert, sich auf der Netzwerkebene von Norden nach Süden zu bewegen, hindert Mikrosegmentierung sie daran, sich auf der Workload-Ebene von Osten nach Westen zu bewegen.

Genauer gesagt geht Mikrosegmentierung über die Netzwerksegmentierung hinaus und setzt Richtlinien auf einer granulareren Basis durch – zum Beispiel nach Anwendung oder Gerät statt nach Netzwerk.

So können Sie beispielsweise Beschränkungen einführen, damit ein IoT-Gerät nur mit seinem Anwendungsserver und nicht mit anderen IoT-Geräten kommunizieren kann, oder um zu verhindern, dass jemand in einer Abteilung auf die Systeme einer anderen Abteilung zugreift.

#5: Stärken Sie der Software- und Asset-Konfigurationen

.

| Digitale Angriffsfläche | Physische Angriffsfläche | Menschliche Angriffsfläche |

| X |

.

Betriebssysteme, Anwendungen und Assets des Unternehmens – wie Server und Endbenutzer-, Netzwerk- und IoT-Geräte – werden in der Regel unkonfiguriert oder mit Standardkonfigurationen ausgeliefert, bei denen die einfache Bereitstellung und Nutzung Vorrang vor der Sicherheit hat. Laut CIS Critical Security Controls (CIS Controls) v8 können die folgenden Punkte ausgenutzt werden, wenn sie in ihrem Standardzustand belassen werden:

- Grundlegende Kontrollen

- Offene Dienste und Ports

- Standardkonten oder -passwörter

- Vorkonfigurierte Einstellungen für das Domain Name System (DNS)

- Ältere (anfällige) Protokolle

- Vorinstallation von unnötiger Software

Es ist klar, dass solche Konfigurationen die Größe einer Angriffsfläche vergrößern. Um hier Abhilfe zu schaffen, empfiehlt Control 4: Sichere Konfiguration von Unternehmens-Assets und -Software von CIS Controls v8 die Entwicklung und Anwendung starker Anfangskonfigurationen und die anschließende kontinuierliche Verwaltung und Pflege dieser Konfigurationen, um eine Beeinträchtigung der Sicherheit von Software und Assets zu vermeiden.

Hier finden Sie einige kostenlose Ressourcen und Tools, die Ihr Team bei dieser Aufgabe unterstützen können:

- CIS Benchmarks List – Konfigurationsempfehlungen für über 25 Hersteller-Produktfamilien

- NIST National Checklist Program (NCP) – Sammlung von Checklisten mit Anleitungen für die Festlegung von Software-Sicherheitskonfigurationen

- CIS-CAT Lite – Bewertungstool, das Benutzern bei der Implementierung sicherer Konfigurationen für eine Reihe von Technologien hilft

#6: Setzen Sie Compliance mit Richtlinien durch

.

| Digitale Angriffsfläche | Physische Angriffsfläche | Menschliche Angriffsfläche |

| X | X |

.

Es ist kein Geheimnis, dass Endgeräte einen großen Anteil an der Größe der meisten Angriffsflächen haben – insbesondere im Zeitalter des Arbeitens von jedem Ort, in dem mehr Mitarbeiter in hybriden und Remote-Rollen arbeiten als je zuvor. Sieben von zehn Mitarbeitenden der öffentlichen Hand arbeiten heute zumindest einen Teil der Zeit virtuell.

Es ist schon schwer genug, die Mitarbeitenden dazu zu bringen, die IT- und Sicherheitsrichtlinien zu befolgen, wenn sie sich im Büro befinden, geschweige denn, wenn 70 % von ihnen über den ganzen Globus verteilt sind.

Unified Endpoint Management (UEM) Tools gewährleisten die universelle Einhaltung von Richtlinien, indem sie diese automatisch durchsetzen. Diese Tatsache sollte IT- und Sicherheitsexperten nicht überraschen, denn viele von ihnen halten UEM inzwischen für eine Massenware. Tatsächlich prognostiziert Gartner, dass 90 % seiner Kunden bis 2025 den größten Teil ihres Vermögens mit Cloud-basierten UEM-Tools verwalten werden.

Nichtsdestotrotz ist UEM die beste Option, um die Einhaltung von IT- und Sicherheitsrichtlinien durchzusetzen, daher wäre es nachlässig, es in dieser Liste auszulassen.

Lesen Sie The Ultimate Guide to Unified Endpoint Management und erfahren Sie mehr über die wichtigsten geschäftlichen Vorteile und die Anwendungsfälle für moderne UEM-Lösungen im Bereich Endgerätesicherheit.

Darüber hinaus bieten moderne UEM-Tools über die Einhaltung von Vorschriften hinaus verschiedene andere Funktionen, die Ihnen helfen können, Ihre Angriffsfläche zu identifizieren, zu verwalten und zu reduzieren:

- Verschaffen Sie sich einen vollständigen Überblick über Ihre IT-Assets, indem Sie alle Geräte in Ihrem Netzwerk aufspüren – eine wichtige ASM-Funktion für Unternehmen ohne CAASM-Lösung.

- Rüsten Sie Geräte mit der entsprechenden Software und den entsprechenden Zugriffsrechten aus und aktualisieren Sie die Software dann automatisch nach Bedarf – ohne dass der Benutzer eingreifen muss.

- Verwalten Sie alle Arten von Geräten über den gesamten Lebenszyklus hinweg, von der Einführung bis zur Ausmusterung, um sicherzustellen, dass sie ordnungsgemäß entsorgt werden, sobald sie nicht mehr in Gebrauch sind.

- Setzen Sie Gerätekonfigurationen automatisch durch (lesen Sie #5: Stärken Sie Software- und Asset-Konfigurationen, um mehr über die Bedeutung dieser Funktion zu erfahren).

- Unterstützung von Zero Trust-Zugang und kontextbezogener Authentifizierung, Sicherheitslücken-, Richtlinien-, Konfigurations- und Datenverwaltung durch Integration mit Identitäts-, Sicherheits- und Fernzugriffstools So können beispielsweise Tools für UEM und Mobile Threat Defense (MTD) integriert werden, damit Sie risikobasierte Richtlinien zum Schutz mobiler Geräte vor einer Gefährdung des Unternehmensnetzwerks und seiner Assets einführen können.

#7: Schulen Sie alle Mitarbeitenden in Bezug auf Cybersicherheitsrichtlinien und Best Praxctices

.

| Digitale Angriffsfläche | Physische Angriffsfläche | Menschliche Angriffsfläche |

| X |

.

Vierundsiebzig Prozent der Verstöße, die für den 2023 Verizon Data Breaches Investigation Report (DBIR) analysiert wurden, hatten ein menschliches Element.

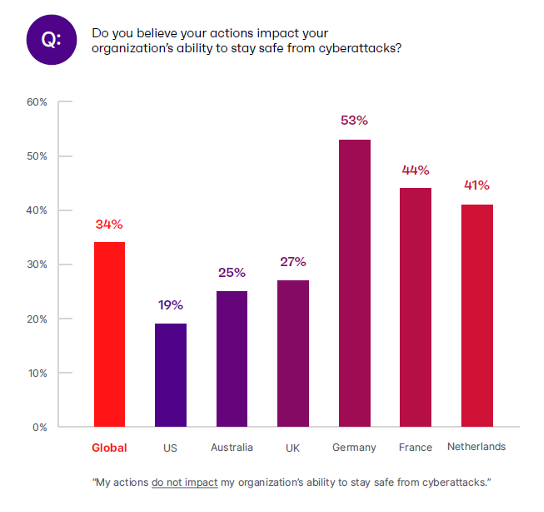

Es sollte daher nicht überraschen, wenn Sie sich die Daten aus dem 2023 Government Cybersecurity Status Report von Ivanti ansehen und den Prozentsatz der Mitarbeitenden auf der ganzen Welt sehen, die nicht glauben, dass ihre Handlungen irgendeinen Einfluss auf die Fähigkeit ihrer Organisation haben, Cyberangriffe abzuwehren:

Glauben die Mitarbeitenden, dass ihr eigenes Handeln wichtig ist?

Mit den unsterblichen Worten von Alexander Pope: „Irren ist menschlich …“ In Bezug auf die Cybersicherheit: Solange die KI nicht offiziell die Macht übernimmt, wird der Mensch ein wichtiger Teil Ihrer Angriffsfläche bleiben. Und bis dahin müssen die menschlichen Angriffsflächen verwaltet und reduziert werden, wo immer dies möglich ist.

Bisher hat sich gezeigt, dass dies am besten durch Cybersecurity-Schulungen erreicht werden kann, sowohl zu allgemeinen Best Practices als auch zu unternehmensspezifischen Richtlinien – und vergessen Sie auf keinen Fall ein Social Engineering-Modul.

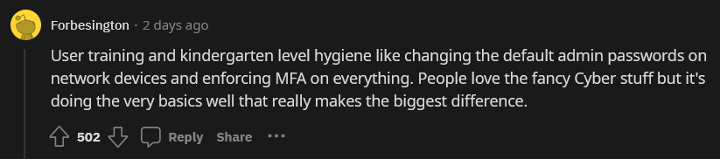

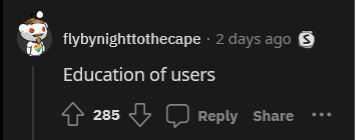

Viele Cybersicherheitsexperten stimmen dem zu. Als die Frage „Welche Sicherheitsmaßnahme hat sich Ihrer Erfahrung nach am erfolgreichsten bei der Verhinderung von Cyberangriffen und Datenschutzverletzungen erwiesen?“ in Reddit’sr/cybersecurity-Subreddit gestellt wurde, verwiesen viele der Top-Kommentare auf die Notwendigkeit der Aufklärung der Benutzer:

Um noch einmal eine Anleihe bei CIS Controls v8 zu machen: Control 14: Security Awareness and Skills Training (Sicherheitsbewusstsein und Kompetenztraining) ermutigt Organisationen, Folgendes zu tun: „Führen Sie ein Programm zur Förderung des Sicherheitsbewusstseins ein und halten Sie es aufrecht, um das Verhalten der Mitarbeiter so zu beeinflussen, dass sie sicherheitsbewusst und entsprechend qualifiziert sind, um die Cybersicherheitsrisiken für das Unternehmen zu verringern.“

CIS – das Center for Internet Security - empfiehlt außerdem, die folgenden Ressourcen zu nutzen, um ein Sicherheitsprogramm aufzubauen:

- NIST® Special Publication (SP) 800-50 Infosec Awareness Training

- National Cyber Security Centre (NCSC) – 10 Steps to Cyber Security – Engagement and training

- EDUCAUSE – Awareness Campaigns

- National Cyber Security Alliance (NCSA)

- SANS Security Awareness Training Resources

Sicherheits- und IT-Mitarbeiter – und nicht nur die in nicht-technischen Funktionen – sollten auch Schulungen zur Cybersicherheit erhalten, die für ihre Aufgaben relevant sind. Laut den IT- und Sicherheitsentscheidern, die von Randori und ESG für ihren Bericht The State of Attack Surface Management aus dem Jahr 2022 befragt wurden, wäre eine verstärkte ASM-Schulung für Sicherheits- und IT-Mitarbeiter die drittwirksamste Maßnahme zur Verbesserung von ASM.

Wenn Sie sicherstellen, dass Partner, Lieferanten und andere Drittanbieter ebenfalls an Sicherheitsschulungen teilnehmen, können Sie die menschliche Angriffsfläche ebenfalls verringern.

#8: Verbessern Sie die digitale Erfahrung der Mitarbeitenden (DEX)

.

| Digitale Angriffsfläche | Physische Angriffsfläche | Menschliche Angriffsfläche |

| X | X |

.

Ganz gleich, wie viel Cybersecurity-Schulungen Sie Ihren Mitarbeitenden anbieten, je komplexer und verworrener die Sicherheitsmaßnahmen werden, desto wahrscheinlicher ist es, dass sie diese umgehen. Neunundsechzig Prozent der Endbenutzer geben an, dass sie Schwierigkeiten haben, sich in den übermäßig verworrenen und komplexen Sicherheitsmaßnahmen zurechtzufinden. Solche unzufriedenen Benutzer neigen dazu, Daten über ungesicherte Kanäle zu verteilen, die Installation von Sicherheitsupdates zu verhindern und Schatten-IT einzusetzen.

Das scheint IT-Verantwortliche vor eine unmögliche Wahl zu stellen: die digitale Erfahrung der Mitarbeiter (DEX) auf Kosten der Sicherheit verbessern oder der Sicherheit den Vorrang vor der Erfahrung geben? The truth is, security and DEX are equally important to an organization’s success and resilience. Laut Forschungsergebnissen von Enterprise Management Associates (EMA) führt die Verringerung von Reibungen im Bereich Sicherheit zu weitaus weniger Sicherheitsverletzungen.

Was also tun Sie? Der 2022 Digital Employee Experience Report von Ivanti zeigt, dass IT-Führungskräfte – mit Unterstützung der Geschäftsleitung – ihre Bemühungen auf die Bereitstellung einer sicheren digitalen Mitarbeitererfahrung richten müssen. Früher schien dies eine unlösbare Aufgabe zu sein, aber heute ist es einfacher denn je, dank eines aufstrebenden Marktes für DEX-Tools, die Ihnen helfen, die Technologieerfahrung Ihrer Mitarbeitenden zu messen und kontinuierlich zu verbessern.

Lesen Sie den 2022 Digital Employee Experience Report, um mehr über die Rolle von DEX bei der Cybersicherheit zu erfahren.

Ein Bereich, in dem Unternehmen sowohl die Sicherheit als auch die Erfahrung der Mitarbeitenden leicht verbessern können, ist die Authentifizierung. Lästige und ineffiziente Passwörter, die man sich merken, eingeben und zurücksetzen muss, sind schon lange der Fluch der Endbenutzer.

Darüber hinaus sind sie extrem unsicher. Etwa die Hälfte der 4.291 für den Verizon DBIR 2023 analysierten Datenschutzverletzungen, die nicht mit internen böswilligen Aktivitäten einhergingen, wurden durch Zugangsdaten ermöglicht – etwa viermal mehr als durch Phishing – und sind damit der bei weitem beliebteste Weg, um in die IT eines Unternehmens einzudringen.

Software mit passwortloser Authentifizierung löst dieses Problem. Wenn Sie auf einen Schlag die Benutzerfreundlichkeit verbessern und Ihre Angriffsfläche verringern möchten, sollten Sie eine passwortlose Authentifizierungslösung einsetzen, die FIDO2-Authentifizierungsprotokolle verwendet. Sowohl Sie als auch Ihre Benutzer werden sich freuen, wenn Sie sich für immer von auf Post-it-Zetteln geschriebenen Passwörtern verabschieden können.

Weitere Hinweise dazu, wie Sie die Sicherheit mit DEX in Einklang bringen können, finden Sie in den folgenden Ressourcen:

- eBook: Erste Schritte mit DEX

- Gartner® Market Guide for DEX

- Effektive Lösungen für Digital Experience Management (DEX)

- Steigende Anforderungen für Management Digitaler Mitarbeitererfahrung (DEX)

- Eine Schritt-für-Schritt-Anleitung zur Planung und Messung der digitalen Mitarbeitererfahrung (DEX) On-Demand-Webinar

- Aufbau eines Business Case für eine DEX-Initiative (Digital Employee Experience) On-Demand-Webinar

Zusätzliche Anleitungen aus kostenlosen Ressourcen

Die von Ivanti vorgeschlagenen Best Practices zur Verringerung Ihrer Angriffsfläche kombinieren Erkenntnisse aus unserer eigenen Erfahrung sowie Wissen aus zweiter Hand, das wir von maßgeblichen Quellen erhalten haben.

Und obwohl diese Best Practices die Größe Ihrer Angriffsfläche in der Tat erheblich verringern werden, gibt es keinen Mangel an anderen Maßnahmen, die ein Unternehmen ergreifen kann, um die ständig wachsende Größe und Komplexität der modernen Angriffsflächen zu bekämpfen.

Schauen Sie sich die folgenden kostenlosen Ressourcen an - von denen einige bereits oben erwähnt wurden -, um weitere Anleitungen zur Verringerung Ihrer Angriffsfläche zu erhalten:

- 2023 Cyberstrategy Tool Kit für internes Buy-In von Ivanti in Zusammenarbeit mit Cyber Security Works (CSW)

- Australian Cyber Security Center (ACSC) Essential 8

- CIS Controls

- CISA Cyber Security Evaluation Tool (CSET)

- Ivanti Government Cybersecurity Status Report

- NIS2 (Directive (EU) 2022/2555)

- NIST Cybersecurity Framework (CSF)

- NIST Special Publication 800–207 – Zero Trust Architecture

Nächste Schritte

Sie haben also alle oben genannten Best Practices implementiert und fragen sich, was jetzt kommt. Wie bei allem, was mit Cybersicherheit zu tun hat, gibt es keine Zeit für Stillstand. Angriffsflächen erfordern eine ständige Überwachung.

Sie wissen nie, wann sich das nächste nicht verwaltete BYOD-Gerät mit Ihrem Netzwerk verbindet, die nächste Sicherheitslücke in Ihrer CRM-Software ausgenutzt wird oder der nächste Mitarbeiter sein iPhone nach einer Team-Happy-Hour in der Bar vergisst.

Sie müssen nicht nur bestehende Angriffsvektoren verfolgen, sondern auch über neue informiert bleiben. Die jüngste Explosion von KI-Modellen beispielsweise führt zu einer beträchtlichen Zunahme der Angriffsfläche, und man kann mit Sicherheit sagen, dass weitere Technologien, die die Tür zu Ihrer IT-Umgebung öffnen, am Horizont auftauchen. Bleiben Sie wachsam.