権限が付与されたユーザーに起因するセキュリティのリスクを軽減する6つの方法

最初に簡単な質問をさせてください。社内に存在するWindows管理者アカウントの数を把握していますか?社内に多数の管理者アカウントが存在していますか?多数存在している場合、権限が付与されたそれらの特権アカウントは、与えられた役割を遂行するためにそこまでのアクセス権を必要としない社員や、1つか2つの作業を行うためにその権限を社員に使用されている可能性があります。

事実を言うならば、ITシステム管理者としてトレーニングを受けていない社員に対して完全な管理者権限を付与すれば、セキュリティのリスクが高まり、管理コストが膨らみ、コンプライアンス遵守が困難になります。

このブログでは、簡単なセキュリティコントロールを6つご紹介します。これらのコントロールを組み合わせることで、1) 社員が管理者設定を誤って変更してしまい、その変更に起因する問題を解決するためにIT部門のサポートが必要となる状況を軽減でき、2) 自社のエンドポイントの特定のセキュリティ設定を社員が変更することや、無効化することをさらに難しくすることができます。

さらに保護を強化するための企業が目指すべき長期的目標は、不必要なアカウントを標準のユーザーアカウントに変更し、必要最低限の権限のみを付与するアプローチを社内に導入することです。

6つの簡単なセキュリティコントロール(制限)

1 – ユーザーによるUAC設定の変更防止

Ivantiは、管理者アカウントを持つユーザーを含むすべてのエンドユーザーにユーザーアカウント制御(UAC)を導入することを推奨しています。Microsoftは自社のウェブサイトで次のように明言しています。「ユーザーアカウント制御(UAC)は、マルウェアによるPCへの攻撃を防止し、企業がさらに管理が強化されたデスクトップを展開する上で役立ちます」

すべてのマシンで、「常に通知する」の設定を選択し、UACを有効に設定することが推奨されています。UACはグループポリシー経由で設定できます。

Ivanti Security Controlsは、管理者がユーザーアカウント制御をオフに設定することを防止できます。

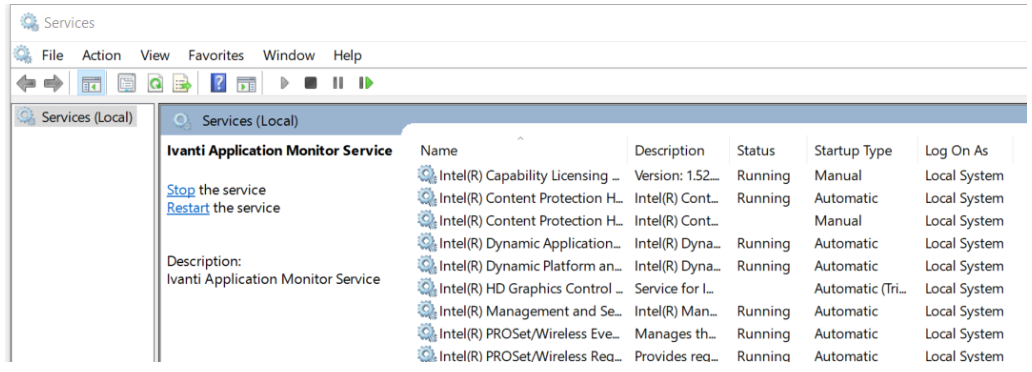

2 – ユーザーによる管理者権限でのMMCの実行防止

Microsoft管理コンソール(MMC)は、オペレーティングシステムの管理および構成のためのインターフェースをエンドユーザーに提供するフレームワークです。MMCは、エンドユーザーがスナップインを読み込むことを可能にします。各スナップインは、Windowsの特定の機能を管理するためのツールです(例えば、「サービス」スナップインは、Windowsのサービスを管理するためのツールです)。

スナップインは大きな影響をもたらす可能性があります。例えば、管理者権限を持つエンドユーザーは「サービス」スナップインでサービスを停止させることができます。停止されたサービスがアンチウイルスソフトウェアの一部だった場合、実行されるダウンロードすべてのウイルススキャンが停止してしまうため、マルウェアからの脅威が高まります。

Ivanti Security Controlsを導入すれば、管理者アカウントを使用しているエンドユーザーが、管理者権限を使用してMMCを実行することを防止できます。

3 – ユーザーによる管理者権限でのコマンドやスクリプトの実行防止

Windowsは、コマンドラインインタプリタ経由で、もしくはスクリプトを実行することで、特定のコマンドを発行することにより、オペレーティングシステムを操作するいくつかの代替方法をサポートしています。コマンドラインインタプリタは管理目的で、スクリプトは一般的に自動化に使用されます。Windows標準装備のコマンドラインインターフェースは、「コマンドプロンプト」と「Windows PowerShell」です。さらに、オペレーティングシステムには、様々なスクリプト言語のスクリプトを実行するために使用できる「Windows Script Host」も装備されています。

管理者権限を持つ社員であれば誰でもコマンドやスクリプトを実行できます。また、コマンドやスクリプトの実行は、多くのケースにおいて、このブログで触れているGUIベースの制限をオーバーライドするための代替方法となります。このため、コマンドラインインタプリタとWindows Script Hostを制限する必要があります。

Ivanti Security Controlsのアプリケーションコントロール機能は、この制限をサポートできます。

4 – ユーザーによるレジストリのシステム設定の変更防止

Windowsレジストリには、Windowsのエンドポイントと各エンドポイントの構成に関する重要な情報に加え、インストールされているアプリケーションプログラムすべてに関する情報も保存されてます。このため、レジストリは非常に重要なものです。レジストリキーに直接アクセスできる機能とレジストリキーを変更する機能を提供することで、管理者権限を持つエンドユーザーは、自分が選択した中央管理ポリシーにアクセスし、設定を変更できるようになります。さらにこのアクセス権は、このブログで説明されている多くの保護を回避する別の経路をユーザーに提供します。

Ivanti Security Controlsは、レジストリへの特権アクセスを制限することや、レジストリ全体へのアクセスを阻止することに使用できます。

5 – ユーザーによるエンドポイントのファイアウォールの設定の無効化&変更防止

ファイアウォールは、企業のネットワークへのトラフィックと企業のネットワークからのトラフィックをモニタリングするネットワークセキュリティデバイスで、定義された一連のセキュリティルールに基づいてトラフィックを許可、またはブロックします。ファイアウォールにより、悪意のあるソフトウェアがネットワーク全体に拡散しにくくなります。

Windows Defenderファイアウォールを使用している場合、この機能が無効に設定されることを防止することを推奨します。設定変更の防止はIvanti Security Controlsを使用して実行できます。

6 – マルウェアを侵入させる可能性のあるアプリケーションをユーザーによる昇格権限での実行を防止

管理者権限を持つエンドユーザーは、昇格権限を使用してあらゆるアプリケーションを起動できます。これらのアプリケーションの中には、エンドポイントにマルウェアを侵入させる可能性のあるメールアプリケーションやブラウザアプリケーションが含まれます。これらのアプリケーションのいずれかが管理者権限で実行されている場合、そのアプリケーションの実行により生じたマルウェアを含む子プロセスすべてが管理者権限で実行されます。

Ivanti Security Controlsを使用すれば、これらのアプリケーションを標準の権限だけでのみ実行されるように制限できます。

次のステップ

Ivanti Security Controlsを使用すれば、今すぐこれらの制限を簡単に適用できます。ホワイトペーパーをお読みになり、ここでご紹介した6つの制限とその他のいくつかの制限を適用する方法をご確認ください!