Faire évoluer votre stratégie de sécurité vers l'autosécurisation

Les pirates agissent vite. Ils sont agiles et saisissent sans attendre les opportunités qui s'ouvrent à eux. La pandémie de COVID a changé notre façon de travailler et de gérer nos utilisateurs et nos environnements. Les pirates aussi ont changé de méthodes et se sont très rapidement adaptés à cette nouvelle réalité. Dans un rapport publié en avril dernier, ZScaler révèle que les attaques sur le thème du COVID ont augmenté de +30 000 % entre janvier et mars cette année. En seulement quelques mois, les pirates ont radicalement modifié leurs tactiques pour tirer parti de l’opportunité. Voilà une agilité que beaucoup d’entre nous ne peuvent qu'envier.

Selon une étude de RAND, les pirates sont capables d'exploiter une vulnérabilité sous 22 jours en moyenne et la plupart des exploitations ont une durée de vie de 7 ans. Un rapport annuel de Recorded Futures, qui répertorie les vulnérabilités les plus souvent exploitées en 2019, confirme ce phénomène. La plupart des exploitations s'appuient sur des vulnérabilités qui existent déjà depuis un moment.

Comment contrer un tel niveau d'agilité et d'adaptabilité chez les pirates ? En nous adaptant aussi. Nous devons nous orienter vers une stratégie d'autosécurisation. Certes, les pirates gagnent en sophistication. Mais, à la racine de cette sophistication, on trouve la même exécution tactique que celle déjà appliquée depuis des années : reconnaissance, exploitation des vulnérabilités, persistance, déplacement latéral, exfiltration/cryptage des données. Les pirates agissent toujours de la même façon, mais avec plus d’automatisation et des fonctions plus riches.

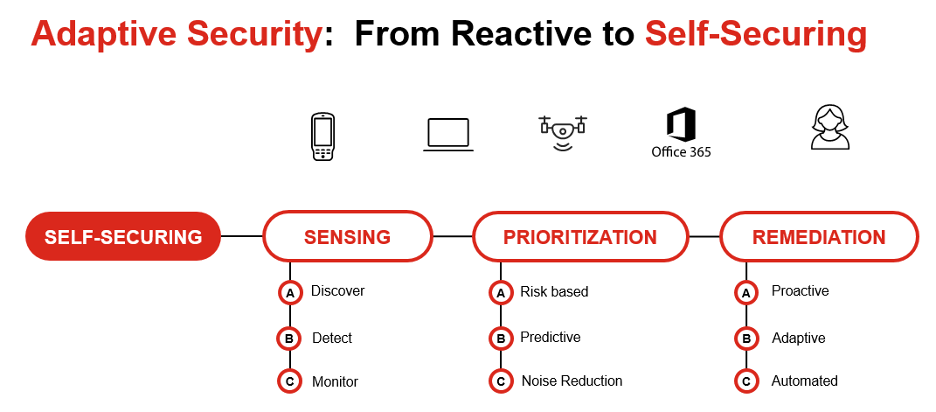

Qu'entendons-nous par autosécurisation ? En analysant les méthodes des pirates, et en faisant appel à l'automatisation et au machine learning, nous pouvons réagir plus rapidement aux menaces réelles. Cette approche adaptative de la sécurité comprend trois volets. Détection, définition des priorités et correction.

Détection

Découvrez ce que contient votre environnement. Détectez les logiciels et les configurations en cours d'exécution, et lancez des analyses des vulnérabilités. Effectuez une surveillance en continu des changements, des nouveaux périphériques qui se connectent et des changements d'état des périphériques de votre environnement.

Définition des priorités

Définissez des priorités en fonction des risques, pour identifier les éléments activement exploités et réagir rapidement au niveau de risque le plus élevé. Utilisez les algorithmes prédictifs pour anticiper les changements et les menaces, et suivez leurs conseils sur les prochaines étapes à suivre.

- Filtrez les informations parasites : il y a toujours bien trop de données et bien trop de menaces pour pouvoir tout gérer, mais un tri peut être fait pour ne conserver que les opérations critiques et atténuer ainsi rapidement les risques les plus élevés.

Correction

L'aspect le plus critique de ce processus, c'est l'action. Il ne sert à rien d'identifier des milliers ou des dizaines de milliers de menaces si aucune mesure n'est prise pour les éliminer.

- Soyez proactif : comme nous l'avons dit plus haut, les pirates agissent vite. Nous devons être proactifs dans nos réponses. Des risques prioritaires peuvent rapidement apparaître et devront être traités en premier. Si vous connaissez les vulnérabilités activement exploitées, vous pouvez optimiser vos efforts de correction.

- Adaptez-vous : vos fonctions de correction (et d'évaluation) doivent être capables de s'adapter à l'environnement et aux circonstances. La pandémie de COVID nous a montré pourquoi c'était nécessaire. Avec le passage soudain au télétravail, il est indispensable que nos capacités de sécurité suivent le rythme. Qu'il s'agisse de Clouds publics ou privés, de systèmes serveur sur site ou hors site, de périphériques d'entreprise ou en BYOD (Bring Your Own Device), il faut nous assurer que nous pouvons gérer les menaces dans notre environnement et y réagir.

- Enfin, parlons de l'automatisation. Les pirates automatisent de plus en plus leurs attaques. Ils peuvent ainsi agir vite et à grande échelle. Nous devons automatiser notre réponse. En automatisant les étapes, en réduisant le délai entre deux étapes et en supprimant l'intervention humaine chaque fois que possible, vous réduisez les délais de réponse et évitez les erreurs.

Le plus important à garder à l'esprit, c'est que l'autosécurisation ne signifie pas que l'être humain est éliminé de l'équation. Il s'agit d'automatiser en priorité les activités qui peuvent l'être, de générer les données analytiques nécessaires pour prendre rapidement des décisions et de définir la priorité des actions, pour que les analystes les approuvent et réagissent vite aux menaces urgentes, qui (nous l'avons dit) peuvent être automatisées.

Pour en savoir plus sur l'autosécurisation, visitez le site www.ivanti.fr/neurons