Wie Sie mit RFID Ihre IT-Asset-Management-Ziele erreichen

Noch immer ist es für Unternehmen eine Herausforderung, den Bestand ihrer IT-Hardware exakt zu bestimmen. Denn oftmals sind die heterogenen Systemlandschaften sukzessive gewachsen. Neue Geräte wurden implementiert, ohne sie sauber zu erfassen. Mit Radio Frequency Identification (RFID) lässt sich der IT-Bestand genau kontrollieren und nachverfolgen.

Wie RFID das Asset Management erleichtert

Zugegeben – die RFID-Technologie ist nicht neu. Bereits seit den 70er Jahren wurden diese Funktransponder in größerem Stil eingesetzt. Jedoch ergeben sich immer wieder interessante Anwendungsfelder für die kleinen Marker. Hier ein paar Tipps für ITAM-Verantwortliche: Wie lassen sich kritische Daten und Assets im IT-Alltag per RFID schützen? Und wie helfen RFID-Tags im Bereich der IT-Security?

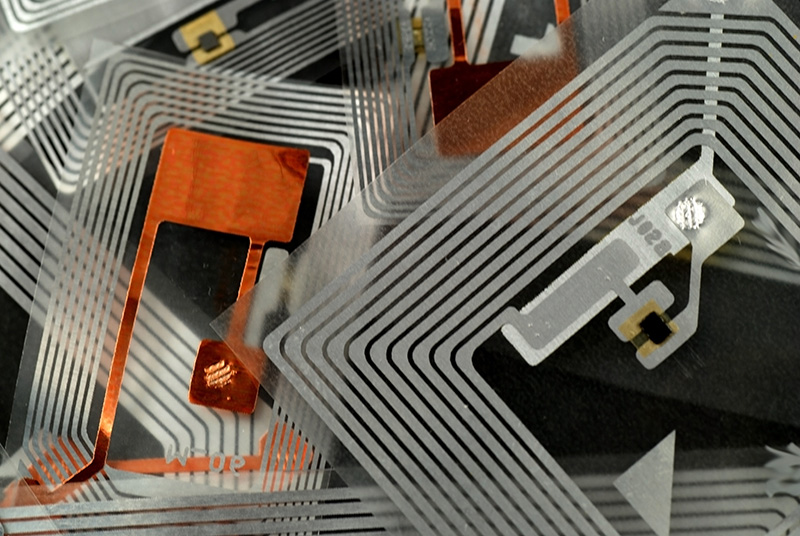

Übertragung von Daten per RFID-Tag

RFID-Tags sind Miniatur-Transponder, die eine eindeutige Kennung enthalten, ähnlich einem Barcode. Sie werden von einem RFID-Leser gelesen. Anders als bei Barcodescannern ist für die Datenübertragung jedoch keine Sichtverbindung notwendig. Die Daten werden per Funk das RFID-Lesegerät übertragen.

Wie RFID-Tags im Asset Management funktionieren

Aktive RFID-Tags besitzen eine eigene Energiequelle, die es ihnen ermöglicht, die Asset-Informationen mit Hilfe eines Funksignals automatisch in einem regelmäßigen Zeitintervall zu senden. Passive RFID-Tags besitzen keine eigene Stromversorgung, die Versorgungsspannung wird über Funk vom Lesegerät zum Tag übertragen. Sobald es in die Nähe eines RFID-Lesegerätes kommt, wird der Chip im RFID-Tag „eingeschaltet“ und sendet dann den Tag-individuellen Hexadezimalwert an das Lesegerät. Dieses Vorgehen lässt sich zur Lokalisierung von IT-Geräten nutzen, die bei einem dedizierten Bereich wie beispielsweise einem Raum oder einem Lager ein- oder ausgehen.

Im IT Asset Management den Überblick wahren

Die RFID-Technologie ermöglicht es IT-Administratoren auf mehrere Arten, einen Überblick über ihre Systeme zu behalten und ihre IT-Asset-Management (ITAM)-Ziele zu erreichen. Dazu gehören eine Anlagenüberwachung und -verfolgung genauso wie eine Kontrollpunkt-Verfolgung, bei der Statusänderungen abschnittsweise vorgenommen werden.

Vier Einsatzszenarien für Funktransponder, um kritische Assets und Daten zu schützen.

1. Anlagenüberwachung

Beim Anlagen-Monitoring sendet das RFID-Tag die Asset-Informationen in geplanten Intervallen an einen dedizierten RFID-Leser. Dies ist vor allem in einer Umgebung sehr nützlich, die Geräte mit sensiblen Informationen enthält. Stoppen solche kritischen Geräte ihr Signal an das ITAM-System, wird eine Warnmeldung gesendet. Für die Anlagenüberwachung ist hierzu jedoch ein aktives RFID-System erforderlich. Das heißt auch, dass beispielsweise der Energiespeicher auf dem RFID-Tag von Zeit zu Zeit ausgetauscht werden muss. Denn Batterien, die nicht mehr voll funktionsfähig sind, können Fehlalarme auslösen.

2. Asset-Verfolgung

Aktive RFID-Tags bieten gleichfalls die Möglichkeit, den Standort von Geräten in einem Gebäude oder Raum zu verfolgen, wodurch IT-Administratoren eine Menge Zeit sparen können. Nicht selten wurden früher IT-Mitarbeiter in einem Unternehmen mit einem Bild-Scanner losgeschickt, um IT-Assets zu suchen, die mit Barcodes versehen waren. War allerdings beispielsweise ein Laptop in der Schreibtischschublade eingeschlossen, führte dieses Vorgehen in die Leere und zu fehlerhaften Bestands-Daten im IT Asset-Management. Dies lässt sich mit RFID-Technologie umgehen: Ist an einem solchen Laptop ein RFID-Tag angebracht, kann dieser schnell und einfach mit einem RFID-Scanner entdeckt werden.

3. Kontrollpunkt-Verfolgung

Bei der Kontrollpunkt-Verfolgung wird ein Gerät gescannt, sobald es einen bestimmten Kontrollpunkt passiert, beispielsweise eine Tür. So lässt sich genau protokollieren, wann IT-Ressourcen mit einem RFID-Tag in ein Gebäude kommen oder dieses verlassen. Insbesondere Organisationen, bei denen sich sensible Daten auf den Endgeräten befinden, können so umgehend benachrichtigt werden, wenn ein Asset einen Kontrollpunkt durchläuft. Auch zeigt die Kontrollpunkt-Verfolgung ITAM-Verantwortlichen auf, wo und wann IT-Assets eingesetzt werden, die geteilt genutzt werden. Ein Beispiel: Viele Pfleger in Krankenhäusern nutzen Tablets, wenn sie ihre Patienten besuchen. Die Kontrollpunkt-Verfolgung ermöglicht beispielsweise Aussagen darüber, wie viele Tablet-PCs aktuell von Pflegern in einem Krankenhaus im Einsatz beim Patienten sind. Aus der jeweiligen Einsatzdauer lässt sich ermessen, wie intensiv ein einzelnes Gerät im Vergleich zur restlichen Geräteflotte genutzt wird und wann es vermutlich ersetzt werden muss.

4. Statusänderungen

RFID ermöglicht es daneben, Statusänderungen von Assets in einem bestimmten Abschnitt vorzunehmen. So lassen sich alle IT-Geräte in einem bestimmten Raum aktualisieren, ohne Kontakt mit den einzelnen Assets aufzunehmen. So können IT Servicecenter eine Menge Zeit einsparen, beispielsweise beim Laden und Erhalten von Ladestationen.

Zum Nachlesen haben wir ein interessantes Whitepaper zusammengestellt, das die Grundlagen einer erfolgreichen ITAM-Strategie zusammenfasst. Laden Sie es sich kostenfrei runter!