Stellen Sie Ihre Sicherheitsstrategie auf „Self-Securing“ um

Angreifer auf Ihre IT-Umgebung bewegen sich schnell. Sie sind agil und ändern ihre Taktik, sobald sich Chancen ergeben. Mit der COVID-Pandemie hat sich auch die Art und Weise geändert, wie wir arbeiten und wie wir mit Benutzern und IT-Umgebungen umgehen müssen. Angreifer haben sich darauf sehr viel schneller eingestellt als uns allen lieb ist und für sich neue Möglichkeiten und Chancen entdeckt. ZScaler veröffentlichte im April einen Bericht, aus dem hervorgeht, dass die Zahl der Cyberangriffe mit COVID-Bezug zwischen Januar und März diesen Jahres um 30.000 % zugenommen hat. In nur wenigen Monaten haben Angreifer ihre Taktik grundlegend verändert, um die neue Situation auszunutzen. Diese geschäftliche Agilität können viele von uns nur beneiden.

Angreifer auf Ihre IT-Umgebung bewegen sich schnell. Sie sind agil und ändern ihre Taktik, sobald sich Chancen ergeben. Mit der COVID-Pandemie hat sich auch die Art und Weise geändert, wie wir arbeiten und wie wir mit Benutzern und IT-Umgebungen umgehen müssen. Angreifer haben sich darauf sehr viel schneller eingestellt als uns allen lieb ist und für sich neue Möglichkeiten und Chancen entdeckt. ZScaler veröffentlichte im April einen Bericht, aus dem hervorgeht, dass die Zahl der Cyberangriffe mit COVID-Bezug zwischen Januar und März diesen Jahres um 30.000 % zugenommen hat. In nur wenigen Monaten haben Angreifer ihre Taktik grundlegend verändert, um die neue Situation auszunutzen. Diese geschäftliche Agilität können viele von uns nur beneiden.

Laut einer Forschungsstudie von RAND können Angreifer eine IT-Umgebung Verwundbarkeiten im Mittel innerhalb von 22 Tagen ausnutzen, die meisten Exploits haben eine Haltbarkeit von etwa 7 Jahren. Ein Jahresbericht von Recorded Futures, der die am häufigsten ausgenutzten Verwundbarkeiten seit 2019 aufzeigt, bestätigt dies. Die meisten Exploits kompromittieren Verwundbarkeiten, die es schon seit geraumer Zeit gibt.

Wie begegnen wir diesem Grad an Beweglichkeit und Anpassungsfähigkeit von Angreifern? Indem wir uns ebenfalls anpassen! Wir müssen zu einer Self-Securing-Strategie übergehen, d. h. einer Strategie, bei der Verwundbarkeiten automatisch identifiziert und beseitigt werden. Ja, Angreifer werden immer raffinierter, aber hinter dieser Raffinesse steckt die gleiche taktische Umsetzung, die sie seit Jahren praktizieren. Aufklärung, Verwundbarkeiten ausnutzen, Geduld haben, sich seitlich bewegen, Daten exfiltrieren bzw. verschlüsseln. Die grundlegende Methode ist seit Jahren unverändert, bleibt aber durch immer mehr Automatisierung bis heute sehr wirkungsvoll.

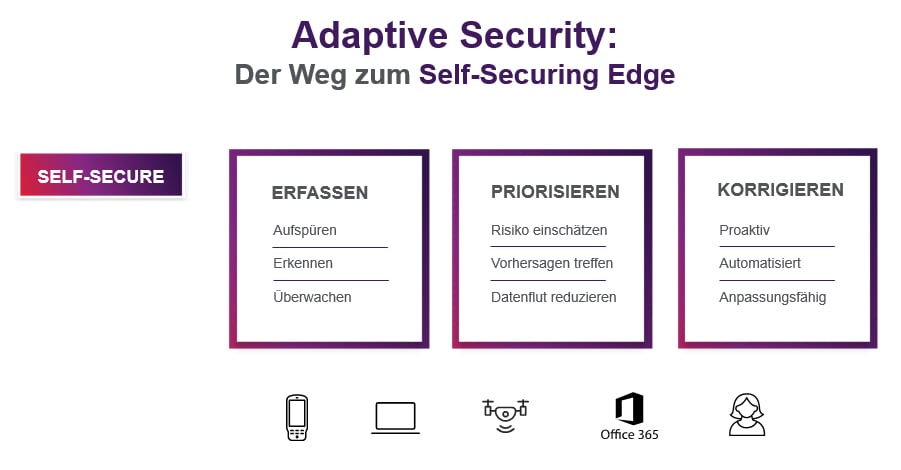

Was verstehen wir unter Self-Securing? Durch die Analyse der Angreifer, der von ihnen eingesetzten Methoden und Werkzeuge, ganz besonders aber durch den Einsatz von Automatisierung und maschinellem Lernen können wir schneller auf aktuelle Bedrohungen reagieren – ihnen möglichst sogar zuvorkommen. Dieser adaptive Sicherheitsansatz setzt sich aus drei Teilen zusammen. Erfassen, Priorisieren und Korrigieren.

Erfassen

Um Ihre Umgebung wirkungsvoll zu schützen müssen Sie zunächst kennen. Erfassen Sie durch aktive und passive Discovery Mechanismen die Geräte in Ihrer Umgebung und spüren Sie unbekannte Geräte auf. Identifizieren Sie welche Software eingesetzt wird und welche Konfigurationen existieren; identifizieren Sie Schwachstellen durch die Analyse Ihrer Umgebung. Kontinuierliche Überwachung von Änderungen hilft Ihnen dabei sofort festzustellen, wenn Geräte unerwartet ihre Konfigurationen oder Zustände ändern oder wenn neue, unbekannte Geräte auftauchen.

Priorisieren

Risikobasierte Priorisierung ermöglicht es Ihnen zu erkennen, welche Verwundbarkeiten aktiv ausgenutzt werden. So können Sie schnell auf die größten Bedrohungen reagieren. Algorithmen helfen dabei Veränderungen und neue Bedrohungen vorherzusehen und geben Hinweise für das weitere Vorgehen.

- Datenflut reduzieren: Es gibt immer viel zu viele Daten und zu viele potenzielle Bedrohungen, um mit allem fertig zu werden. Wenn Sie diese Flut an Daten auf die wirklich relevanten reduzieren, ermöglicht Ihnen das sich auf die Aktionen zu konzentrieren, die Risiken am schnellsten und effektivsten reduzieren.

Korrigieren

Handeln ist der kritischste Teil des Prozesses. Es nützt nichts Tausenden oder gar Zehntausenden von potentiellen Bedrohungen zu identifizieren, wenn keine Maßnahmen ergriffen werden.

- Proaktiv: Wie bereits erwähnt, bewegen sich Angreifer schnell. Indem wir Risiken proaktiv beseitigen, können wir dieser Schnelligkeit zuvorkommen. Das kann allerdings schnell überhand nehmen, zu wissen, welche Verwundbarkeiten aktiv ausgenutzt werden, hilft dabei die richtigen Maßnahmen zur richtigen Zeit umzusetzen.

- Anpassungsfähig: Unsere Maßnahmen (sowie unsere Bewertungen) müssen sich an das Umfeld und die Umstände anpassen können. Die COVID-Pandemie ist ein gutes Beispiel dafür, warum das wichtig ist. So schnelle wie viele Unternehmen zu einer Home-Office-Realität übergegangen sind, müssen Sicherheitsfunktionen sich an die neue Situation anpassen. Völlig egal, ob Public- oder Private- Cloud, On- oder Off-Premise-Systeme, Firmengeräte oder BYOD, wir müssen sicherstellen, dass wir Bedrohungen bewältigen und auf sie reagieren können.

- Automatisierung: Angreifer automatisieren ihre Angriffe immer stärker, das bedeutet, dass sie schnell und in großem Maßstab erfolgen können. Um solche Angriffe abzuwehren müssen wir die Reaktionen darauf ebenfalls automatisieren. Je mehr Schritte unserer Verteidigung automatisiert sind, je weniger Zeit zwischen diesen Schritten vergeht und je weniger menschliches Eingreifen erforderlich ist, desto geringer ist letztlich die gesamte Reaktionszeit und die Wahrscheinlichkeit für Fehler.

Besonders wichtig bei der Planung einer Sicherheitsstrategie ist allerdings: Self-Securing bedeutet nicht, Menschen der Sicherheitsstrategie zu streichen, im Gegenteil geht es darum ihnen so viele Aufgaben wie möglich abzunehmen, sodass sie sich darauf konzentrieren können schnelle und richtige Entscheidungen zu treffen. Das bedeutet so viele Aktivitäten wie möglich zu automatisieren, Analysedaten vorzuhalten und automatisiert aufzubereiten, sodass sie eine verlässliche Entscheidungsgrundlage darstellen. Auf diese Weise können Analysten sich unkompliziert einen Überblick verschaffen und bei Bedarf Maßnahmen einleiten deren Ausführung dann wieder automatisiert erledigt wird.

Für weitere Informationen zum Thema Self-Securing und wie Ihnen Ivanti mit Ivanti Neurons dabei helfen kann, besuchen Sie Ivanti.de/Neurons und starten sie einen kostenlosen Test.