September Patch Tuesday

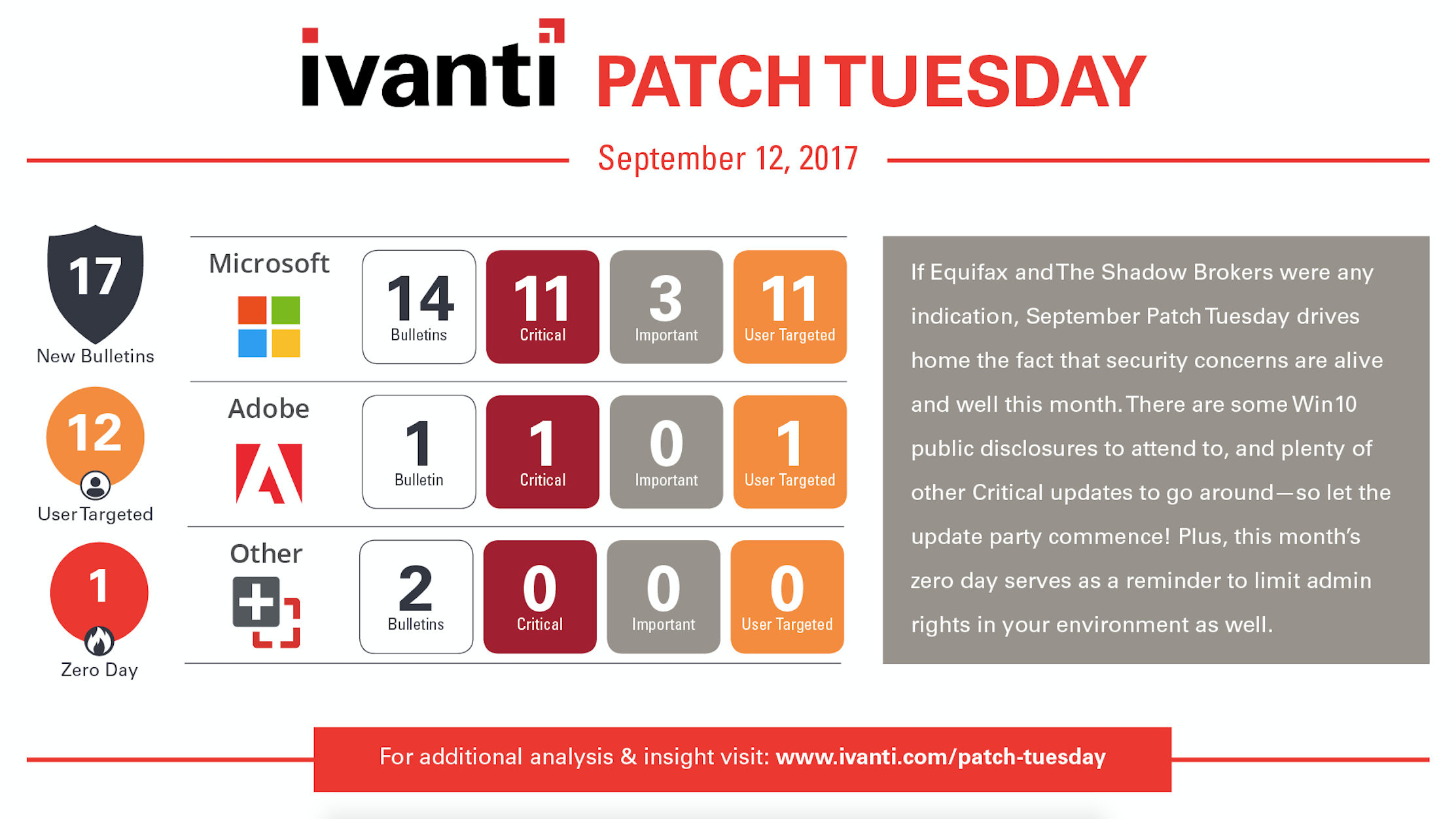

Der September Patch Tuesday bringt Patch-Managern und IT-Sicherheitsspezialisten eine große Zahl an CVEs, einige allgemeine Veröffentlichungen und einen Zero Day. Dabei werden wir uns auch mit einem Flash Player-Update mit zwei CVEs beschäftigen, die Ihrer Aufmerksamkeit bedürfen.

Die Nachrichten, die sich nicht direkt auf Patches beziehen, wurden am Dienstag vom Datenleck bei Equifax beherrscht. Das Unternehmen kam durch einen groß angelegten Dateneinbruch in die Schlagzeilen. Der Fall hat einige Kontroversen und dunkle Wolken am Horizont nach sich gezogen. Denn der neueste Teaser von „The Shadow Brokers“ deutet Dinge an, die Ihnen in Zukunft vermutlich noch begegnen werden. Aber dazu später mehr. Hier erst mal die Situation rund um Patches und Updates.

Den Anfang macht Microsoft

Der Patch Tuesday im September behebt 76 einzigartige Schwachstellen in 14 Updates.

Die betroffenen Microsoft-Produkte sind:

- Internet Explorer

- Microsoft Edge

- Microsoft Windows

- Microsoft Office und Microsoft Office Services und Web Apps

- Adobe Flash Player

- Skype für Unternehmen und Lync

- .NET-Framework

- Microsoft Exchange Server

Erstmals seit langer Zeit wieder dabei: das .NET Framework

Das .Net Framework ist nach einer dreimonatigen Pause in diese Liste zurückgekehrt. Das letzte Update, das dazu gemeldet wurde stammt aus dem Mai. Das .NET Framework Update für September wird als wichtig eingestuft und löst nur ein CVE auf – unglücklicherweise aber das CVE, das als Zero Day gekennzeichnet wurde. Damit wurde öffentlich, dass das Framework vor der Veröffentlichung ungehemmt ausgenutzt werden konnte.

Angriffsziel Nr 1: Ihr User

CVE-2017-8759 ist eine Schwachstelle im Microsoft .Net Framework, indem es nicht vertrauenswürdige Eingaben verarbeitet. Dies ist eine Sicherheitslücke, in deren Mittelpunkt der Benutzer steht. Ein Angreifer mag einen Nutzer davon überzeugen, ein schädliches Dokument oder eine bösartige Anwendung zu öffnen. Über diesen Weg wird es ihm möglich, die Kontrolle über das betroffene System zu übernehmen. Sollte der Benutzer so konfiguriert sein, dass er weniger Rechte als ein Voll-Administrator hat, fällt der Angriff etwas milder aus. In diesem Fall hätte der Angreifer nur die Möglichkeit, Aktionen im Kontext der Berechtigungen dieses Benutzers auszuführen. Diese Sicherheitslücke ist ein klassischer Fall der zeigt, warum Sie im Unternehmen immer das Prinzip des geringsten Privilegs über alle Nutzer hinweg implementieren sollten. Geben Sie ihm nur die Rechte, die er unmittelbar für seine Arbeit benötigt! Die Frage bleibt offen, warum CVE-2017-8759 nur als „wichtig“ eingestuft wurde – immerhin handelt es sich um eine anwenderspezifische Schwachstelle und wurde bereits ausgenutzt.

Patches für Windows 10

Die drei Public Disclosures in diesem Monat beziehen sich alle auf die Windows 10-Plattform – zwei Schwachstellen im Betriebssystem und eine im Edge-Browser. Alle drei weisen eine niedrige Bewertung hinsichtlich der Einstufung ihrer Ausnutzbarkeit auf. Die Tatsache, dass sie öffentlich bekannt gegeben wurden, zeigt allerdings auch, dass ein Angreifer ausreichend Informationen hat, um potenziell einen Exploit zu erzeugen. Public Disclosures sind ein Indikator für eine Bedrohung, auf die Sie achten sollten. Sie bergen ein höheres Risiko der Ausnutzung. Denn die meiste Arbeit zur Erkundung der Schwachstelle und die Suche nach Möglichkeiten, sie auch tatsächlich zu verwenden, wurde für einen potenziellen Angreifer bereits getan. Patchen Sie also unbedingt die folgenden CVEs:

- Device Guard Security Feature Bypass Vulnerability (CVE-2017-8746) - Ein Angreifer kann unter Umgehung der Device Guard Code Integrity-Richtlinie bösartigen Code in eine Windows PowerShell-Sitzung einfügen. Der Angreifer müsste dazu Zugriff auf den lokalen Rechner haben und dann bösartigen Code in ein Skript einfügen, dem die Code Integrity-Richtlinie vertraut.

- Broadcom BCM43xx Remote Code Execution Vulnerability (CVE-2017-9417) - Ein Sicherheitsleck existiert im Broadcom-Chipsatz in HoloLens. Um auszunutzen, wie HoloLens mit Objekten im Speicher umgeht, könnte ein Angreifer ein speziell entwickeltes WiFi-Paket senden. Letztlich wäre der Angreifer damit in der Lage, Programme zu installieren, Daten einzusehen, zu ändern oder zu löschen und sogar neue Konten mit vollen Admin-Rechten zu erstellen.

- Microsoft Edge Security Feature Bypass Vulnerability (CVE-2017-8723) - Eine Schwachstelle in Microsoft Edge besteht dort, wo die Content Security Policy (CSP) nicht in der Lage ist, bestimmte speziell gestaltete Dokumente ordnungsgemäß zu validieren. Ein Angreifer könnte einen Benutzer dazu verleiten, eine Seite mit heimtückischen Inhalten zu laden oder eine Website zu besuchen, auf der sich böswillige Inhalte befinden. Der Angreifer könnte diese Seite genauso in eine kompromittierte Website oder ein Werbenetzwerk einbinden.

Wie so häufig: Adobe Patches für Flash

Das Flash Player-Update für diesen Monat enthält Korrekturen für zwei Sicherheitslücken (CVE-2017-11281, CVE-2017-11282). Beide werden als kritisch eingestuft. Den Korrekturen wurden jedoch unterschiedliche Prioritäten zugeordnet. Das Update für Flash Desktop und Flash for Edge und IE wird kritisch genannt (Priorität 1 von Adobe). Flash für Chrom wiederum wird als wichtig eingestuft (Priorität 2). Beide Schwachstellen sind Remote Code Execution-Schwachstellen, die Speicherausfälle ausnutzen können.

Ein Blick auf die Security-Schlagzeilen im September

Es hat eine Menge Nachrichten um Equifax und die Kontroverse um die Offenlegung gegeben. Daneben gab es auch ein paar Neuigkeiten von The Shadow Brokers über neue Drops, die einem neuen Satz an Tools liefern. Equifax ist das beste Beispiel dafür, dass der Dateneinbruch als Angriffsstrategie durchaus lebendig und gesund ist. Das Neueste der Shadow Broker ist ein Toolset, der einen Angreifer mit perfekten Werkzeugen für die Durchführung eines Advanced Persistent Threat ausstattet. Wenn wir die beiden Themen zusammenführen, bekommen wir Shadowfax.

Nachrichten mit etwas weniger Tiefgang

- Eine Nachricht von vor ein paar Monaten: Ein Angreifer nutzte ein Fischbecken, um sich in ein Casino zu hacken. Das könnte die Art und Weise verändern, wie Unternehmen IoT-Technologien betrachten. https://t.co/vYsyHkzswb

OK – Wortspiele im Zusammenhang mit #phish bieten hier sich an!

- Auf der Def Con demonstrierten Hacker eine erfolgreiche "Rick-Roll" einem WinVote-Stimmabgabegerät. https://www.nbcnews.com/tech/tech-news/hackers-were-able-breach-then-rick-roll-voting-machine-within-n788001

Wir haben Ihnen hier ein Whitepaper mit nützlichen Tipps rund um das Patch-Management zusammengestellt. Es wird Ihnen im Daily Business helfen!

Patch-Management muss kein Zeitfresser sein. Ein Beispiel ist die Universität Pittsburgh. Das Patchen war für das IT-Team der Universität ein Vollzeitjob. Jetzt dauert der ganze Prozess dank Patch für SCCM nur noch eine Stunde.

Einen Mitschnitt unseres aktuellen Patch Tuesday Webinars finden Sie hier.