Patch Tuesday lässt wenig Zeit für Besinnlichkeit

Bevor es in die Weihnachtsfeiertage geht, erwartet uns noch ein letzter Patch Tuesday. Diesmal wird Adobe Reader wieder sicherer und Microsoft läutet einen Abschied ein.

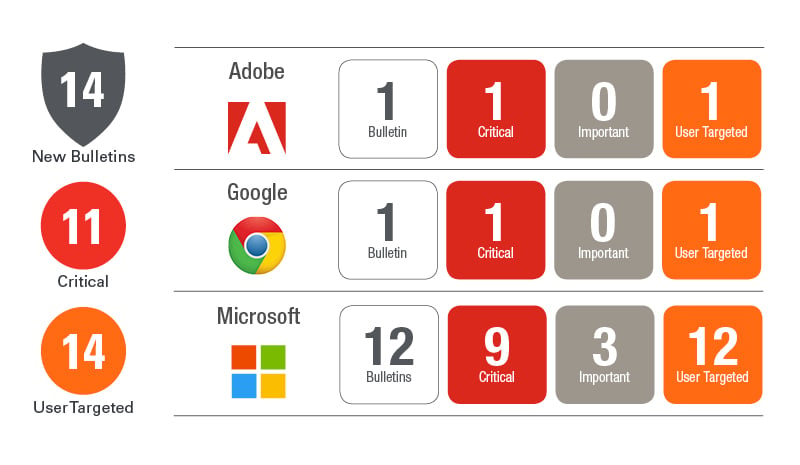

Halbzeit im Adventskalender – und hinter dem 12. Türchen verbirgt sich der Rückblick auf den letzten Patch Tuesday des Jahres. Für alle Fans von Windows 7, Server 2008 und Server 2008 R2 sind das allerdings keine guten Nachrichten, denn der Support wird eingestellt. Außerdem hat Microsoft Details zu einer XP SP3-Schwachstelle (CVE-2019-1489) veröffentlicht, aber dazu keinen Patch bereitgestellt. Ansonsten gibt es von Microsoft aber gute Nachrichten, denn zum Dezember Patch Tuesday wurden 36 Schwachstellen behoben, von denen bereits eine aktiv für Angriffe ausgenutzt wird (CVE-2019-1458).

Google bringt zum Patch Tuesday ein Update für Chrome, welches 51 Schwachstellen behebt. Aber das am stärksten betroffene Programm an diesem Patch Tuesday ist ohne Zweifel Adobe Reader mit ganzen 21 behobenen Schwachstellen. Außerdem gibt es eine neue Version des Adobe Flash Players – allerdings ohne sicherheitsrelevante Neuerungen.

Adobe schließt zum Patch Tuesday kritische Sicherheitslücken

Adobe brachte Updates für Adobe Acrobat Reader, Flash Player, Photoshop, Brackets und ColdFusion heraus. Dabei ist aber das Flash-Update nicht wirklich sicherheitsrelevant, die von Photoshop und Brackets jedoch schon. Diese lösen drei CVEs mit Priorität 3. ColdFusion behebt einen CVE und wird von Adobe mit Priorität 2 eingestuft.

Aber am spannesten dürfte an diesem Patch Tuesday Acrobat Reader sein. Hier werden ganze 21 CVEs gestoppt. Davon sind 14 kritisch. Der schwerste davon erlaubt eine beliebige Ausführung von Code auf dem betroffenen System.

Microsoft veröffentlicht verwirrende CVE – die wohl bereits ausgenutzt wird

Microsoft hat einen CVE für Windows XP SP3 (CVE-2019-1489) veröffentlicht. Hier wird im Bulletin dokumentiert, dass Windows XP keinen Support mehr hat. Die Art und Weise, wie dieser CVE dokumentiert wird, ist aber etwas irreführend. Denn das “Microsoft Exploitability Assessment for Latest Software Release and Older Software Release” ist 0. Dieser Wert bedeutet normalerweise, dass die Schwachstelle ausgenutzt wird. Doch diesen Status setzt das Bulletin auf "Nein".

Beim Zero-Day dieses Patch Tuesdays (CVE-2019-1458) ist das Exploitability Assessment for Older Software Release "0 - Exploitation Detected". Dies weist darauf hin, dass auch die oben genannte Schwachstelle bereits für Attacken genutzt wird.

Der Abschied-Patch von Windows 7 und das Problem mit der Bedrohungseinstufung

Microsoft hat auch Servicing-Stack-Updates für Windows 7, Server 2008, Server 2008 R2 und Server 2012 zum Patch Tuesday im Dezember veröffentlicht. Außerdem kümmert sich das Unternehmen um den bereits erwähnten CVE-2019-1458. Hierbei handelt es sich um eine Schwachstelle bei Win32k, die zu einer Berechtigungserweiterung im Windows-Betriebssystem führt. Die Schwachstelle wird nur als wichtig eingestuft und hat einen CVSSv3-Basiswert von 7,8.

Damit handelt es sich um eine weitere von vielen Schwachstellen in diesem Jahr, die nicht als kritisch eingestuft wurden, obwohl sie für Angriffe genutzt werden. Das sollten Sie an diesem Patch Tuesday im Hinterkopf behalten, wenn Sie beim Schwachstellenmanagement die Bedeutung des Anbieters oder den CVSS-Score als Kriterium für die Priorisierung der Aktualisierung verwenden. Dann sollten Sie Ihre Kriterien neu bewerten, um sicherzustellen, dass ausgenutzte Schwachstellen wie diese nicht in Ihrer Priorisierungsliste untergehen.

Spear-Phishing bei Visual Studio zum Patch Tuesday verhindern

Am Patch Tuesday in diesem Monat wurden auch Schwachstellen in Visual Studio geschlossen. Die CVEs wirken sich alle auf die Git-Funktionalität aus. Damit können Entwickler ein Repository aufrufen, um ein bestimmtes Modul in das Projekt zu integrieren. In diesen Szenarien müsste ein Angreifer einen Entwickler davon überzeugen, ein bösartiges Repository zu klonen. Dies mag schwierig sein, aber dafür erwartet die Hacker eine lukrative Belohnung: nämlich eine Spear-Phishing-Eskalation bei einer Entwickler-Gruppe.

Also ganz hypothetisch könnten Angreifer einen Softwareanbieter oder Dienstleister ins Visier nehmen. Wenn sie genug über die Plattform des Anbieters wissen und Zugriff auf eine Liste von E-Mail-Adressen von Entwicklern haben, könnten sie eine Spear-Phishing-Kampagne erstellen, um die Benutzer davon zu überzeugen, auf ihr bösartiges Repository zuzugreifen. Es geschieht sehr häufig, dass Entwickler Code austauschen oder jemanden bitten, ein Problem zu beheben. Wenn sich ein unvorsichtiger Entwickler mit dem gefährlichen Repository verbindet, erhält der Angreifer die Kontrolle über die gesamte Entwicklungsumgebung des Unternehmens.

Warnung zum Patch Tuesday: Drittanbieter geraten ins Visier

Auch Drittanbieter geraten vermehrt in das Fadenkreuz der Cyberkriminellen. Denn sie können mit einem koordinierten Angriff auf den Anbieter viele Ziele gleichzeitig erreichen. Ein alarmierendes Beispiel: die jüngsten Ransomware-Angriffe im Gesundheitswesen und im Gastgewerbe. Hier waren Anbieter das Ziel, die viele kleine Unternehmen unterstützen. Diese Angriffe schaffen zahlreiche Opfer, um eine größere Gesamtsumme an Lösegeld zu erpressen. So nehmen auch Unternehmen Schaden, die alleine kein lohnendes Ziel abgeben würden.