Patch Tuesday Januar: Letzter Patch für Windows 7

Abgesehen vom Ende von Windows 7 und einer großen Krypto-Schwachstelle, startet der Patch Tuesday im Januar ruhig ins neue Jahr.

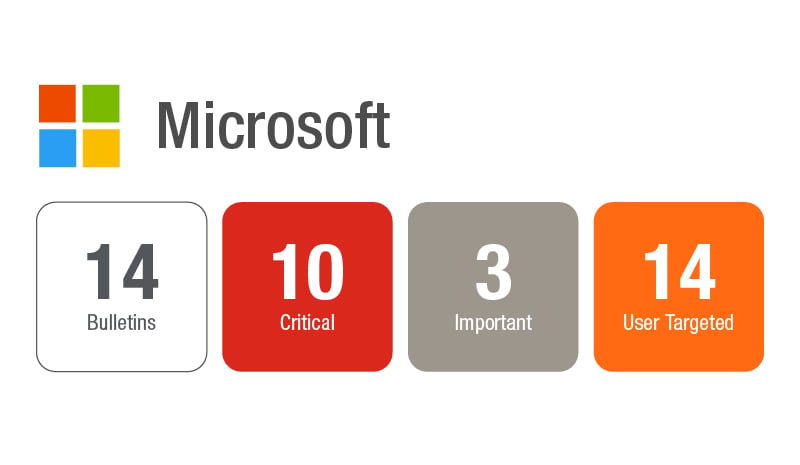

Die wichtigste Nachricht an diesem Patch Tuesday ist die letzte öffentliche Patch-Veröffentlichung für Windows 7, Server 2008 und Server 2008 R2. Ansonsten steht Ihnen nur noch der Patch für eine große Krypto-Schwachstellen bevor und ein paar kleinere Updates von Microsoft. Diese wurden für Windows, Internet Explorer, Office, .Net und eine Vielzahl von Entwickler-Tools veröffentlicht. Insgesamt beheben sie 49 verschiedene Sicherheitslücken. Besonders interessant ist dabei die CVE-2020-0601, die Microsoft-Krypto-Schwachstelle, die bereits vor der Verfügbarkeit des Updates für Schlagzeilen sorgte. Die zweite Schwachstelle, die wir in den Blick nehmen ist CVE-2020-0620, die etwas niedriger eingestuft wird, aber dennoch beträchtliche Risiken birgt.

Fälschung von Code-Signatur-Zertifikaten möglich

Was Sie diesen Patch Tuesday dringend beachten sollten, ist die CVE-2020-0601. Sie betrifft nur Windows 10 und verwandte Serververzweigungen. Die Sicherheitslücke ermöglicht es Angreifern, ein Code-Signatur-Zertifikat auf einer Anwendung oder Datei zu fälschen. Wenn ein Angreifer ein System so austricksen kann, dass es glaubt, eine Datei sei ordnungsgemäß signiert, kann er viele Sicherheitsmaßnahmen umgehen. Die Sicherheitsanfälligkeit wird von Microsoft nur als Level „wichtig“ eingestuft, aber es gibt viele Beispiele für CVEs vergangener Patch Tuesdays mit dieser Sicherheitsstufe, die in der Praxis ausgenutzt werden. Aufgrund der Art dieser Schwachstelle raten wir Ihnen dringend dazu, diese am Patch Tuesday mit höchster Priorität zu behandeln und umgehend zu beheben.

Manipulierter Dateiumgang von Microsoft Cryptographic Services

CVE-2020-0620 betrifft Windows 7, Server 2008 und spätere Ausgaben von Windows. Oder anders gesagt: so ziemlich alles, was Patches derzeit abdecken. Durch diese CVE wird es einem Angreifer möglich, die Art und Weise zu manipulieren, wie Microsoft Cryptographic Services mit Dateien umgeht, also wie das System die Funktionen zum Verschlüsseln und Entschlüsseln von Daten ausführt.

Der Angreifer benötigt hierfür lediglich Ausführungsrechte auf dem System des Opfers. Aber die Mühe würde sich für den Cyber-Kriminellen lohnen, denn durch die Ausnutzung dieser Sicherheitslücke kann er seine Privilegstufe erhöhen und somit ein Vertrauensmodell umgehen, das viele Sicherheitstechnologien verwenden. Sich Ausführungsrechte zu verschaffen, ist für die meisten Hacker ein relativ einfaches Unterfangen. Auch hier ist unsere Empfehlung, dass Sie diese Patch-Tuesday-Schwachstelle mit hoher Priorität behandeln und umgehend beheben.

Der letzte Patch Tuesday für Windows 7, Server 2008 und Server 2008 R2

Mit diesen Patch Tuesday erhalten Windows 7, Server 2008 und Server 2008 R2 ihre letzten öffentlichen Patches. Wenn Sie diese Systeme dennoch weiterhin nutzen, empfiehlt Ivanti Ihnen folgendes zu beachten und vorzubereiten:

- Ist Ihre ESU-Vereinbarung abgeschlossen?

- Sind all Ihre Systeme, die weiterhin unterstützt werden, mit dem ESU-Schlüssel konfiguriert?

- Wird das neueste Service-Stack-Update auf Ihre Systeme angewandt? (Microsoft hat gerade mit der Januar-Veröffentlichung eine aktualisierte SSU für diese Plattformen herausgegeben. Sie könnte eine Voraussetzung für die Fortsetzung des Supports sein)

- Wird das SHA2-Cert-Update angewendet?

Ist keine ESU geplant, sollten Sie Schritte zur Risikominimierung einleiten:

- Updaten Sie alle Systeme auf den Patch Level des Januar Patch Tuesdays 2020.

- Virtualisieren Sie die Arbeitslasten und beschränken Sie den Systemzugriff auf das notwendige Personal.

- Kappen Sie den direkten Internetzugang dieser Systeme.

- Isolieren Sie diese Systeme in ein Netzwerksegment, das von anderen Systemen getrennt ist.

- Führen Sie zusätzliche Sicherheitskontrollen für diese Systeme ein: Sperren Sie Richtlinien für die Anwendungskontrolle. Das verhindert, dass Nutzer unerwünschte Anwendungen ausführen – etwa solche, die auf dem alten Betriebssystem basieren.