Patch Tuesday im Oktober: Ruhiges Herbstwetter in punkto IT-Sicherheit

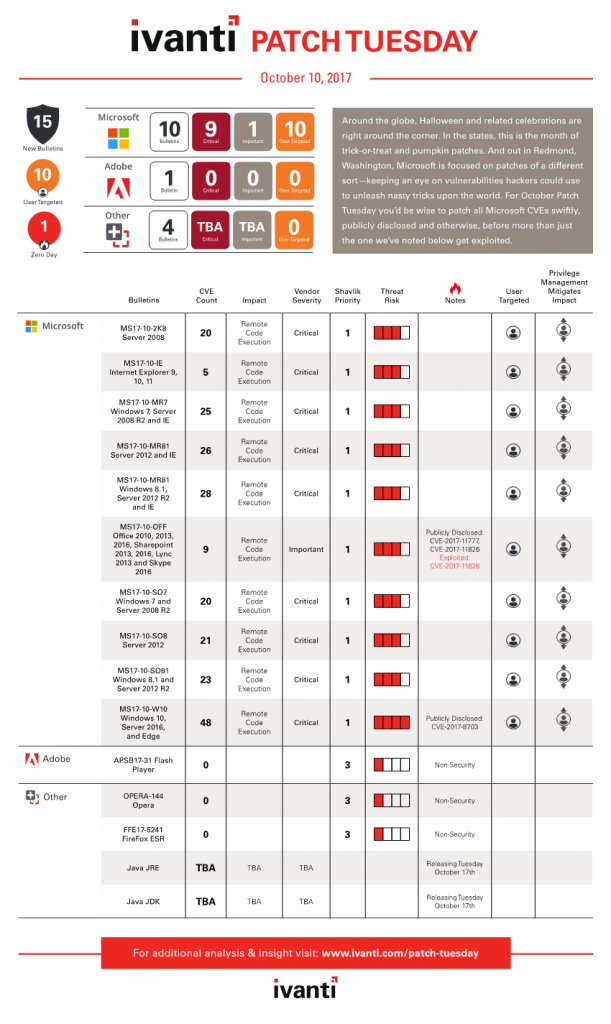

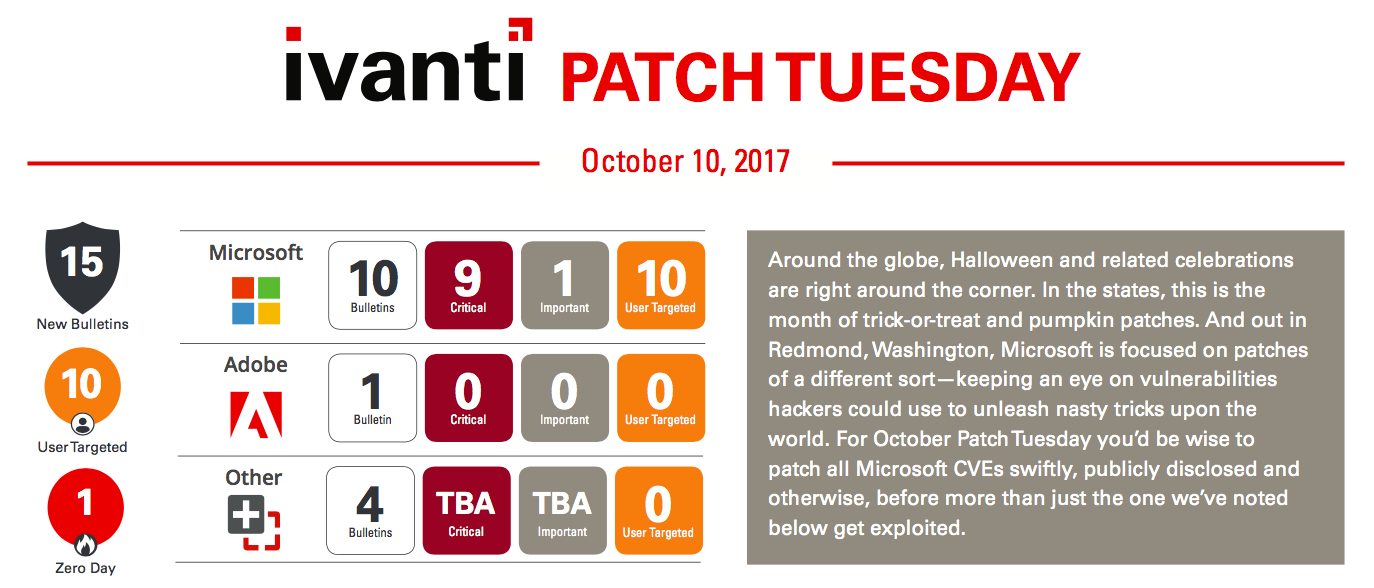

Die gute Nachricht vorweg: Der Patch Tuesday im Oktober ist deutlich ruhiger verlaufen als in den Vormonaten. Microsoft hat insgesamt 62 einzigartige Schwachstellen behoben. Gegenüber dem September bedeutet dies einen Rückgang um gut 20 Prozent. Dabei hat das Unternehmen aus Redmond 10 Bulletins veröffentlicht, von denen neun als kritisch und eines als wichtig eingestuft wurden.

Die geringere Zahl an Patches im Oktober könnten Sie nutzen, um die Rechteverwaltung mit Blick auf Ihre User einer kritischen Überprüfung zu unterziehen. Denn wie auch in den Vormonaten stehen Ihre Nutzer im Mittelpunkt der Angriffsszenarien der Cyber-Kriminellen. Seien Sie konservativ und vergeben Sie Rechte nur individuell und auch nur im sehr begrenzten Kontext der Aufgaben des jeweiligen Mitarbeiters.

Zu den behobenen Sicherheitslücken gehören zwei, die durch das Unternehmen offengelegt wurden. Eine weitere veröffentlichte CVE wurde bereits ausgenutzt.

Microsoft Patches im Oktober

In diesem Monat sind folgende Microsoft-Produkte betroffen:

- Internet Explorer

- Microsoft Edge

- Microsoft Windows

- Microsoft Office und Microsoft Office Services und Web Apps

- Skype für Unternehmen und Lync

- Microsoft SharePoint Server

Die Frage, die sich in letzter Zeit häufig stellt, lautet: Löst die Unterstützung von Linux, die Microsoft in sein Betriebssystem einbindet, zusätzliche Sicherheitslücken aus? Die Antwort lautet schlicht: Ja. Immer, wenn Sie neue Funktionalitäten hinzufügen, besteht die Gefahr, dass sich neue Schwachstellen ergeben. Sie tauchen von Zeit zu Zeit auf – so auch in diesem Monat:

Linux im Visier

CVE-2017-8703 | Windows Subsystem for Linux Denial of Service Vulnerability (Publicly Disclosed) - Ein Angreifer kann eine speziell gestaltete Anwendung ausführen, um ein Objekt im Arbeitsspeicher zu beeinflussen, so dass das System nicht mehr reagiert. Es ist interessant, dass Microsoft diese CVE (Common Vulnerability and Exposure) in ihrem Office-Update im Oktober nur als wichtig eingestuft hat, obwohl sie veröffentlicht und bereits ausgenutzt wurde.

CVE-2017-11777 | Microsoft Office SharePoint XSS Sicherheitslücke (offengelegt) - Ein Angreifer kann eine spezielle Anfrage an einen betroffenen SharePoint-Server senden. Er nutzt dabei den gleichen Sicherheitskontext wie der aktuelle Benutzer: Diese CVE erlaubt es dem Angreifer, Daten zu lesen, auf die er keinen Zugriff haben sollte. Er könnte damit die Identität des Opfers nutzen, um Aktionen auf der SharePoint-Website in dessen Namen zu starten und schädlichen Inhalt in den Browser des Benutzers einzufügen.

Goldene Regel: So wenig Rechte wie nötig

CVE-2017-11826 | Microsoft Office Memory Corruption Vulnerability (offengelegt und auch ausgenutzt) - Ein Angreifer könnte diese CVE ausnutzen, indem er eine speziell gestaltete Datei an den Benutzer sendet und ihn davon überzeugt, sie zu öffnen. Hostet ein Angreifer zudem eine Website mit Dateien, die dafür entwickelt wurden, die Schwachstelle ausnutzen, hätte der Angreifer den gleichen Sicherheitsstatus wie der Nutzer. Daher sei an dieser Stelle auf das „Prinzip der geringsten Rechte“ hingewiesen. Nur damit lassen können Sie Sicherheitsvorfälle über diese CVE abmildern oder sogar vermeiden.

Im Oktober hat Microsoft die letzten Sicherheitsupdates für Windows 10 1511 veröffentlicht. Es ist an der Zeit, zum 1607 Anniversary Update oder sogar zum 1703 Creators Update zu wechseln, sollten Unternehmen die neueste Version nutzen wollen. Die Hilfefunktion gibt wertvolle Tipps zum Umstieg.

Und jetzt das Novum: Adobe hat zum ersten Mal seit Jahren KEINE Sicherheitskorrekturen für Flash veröffentlicht. Einmal abgesehen von einem Prio-3 Problem, das als Bug-Fix gelöst wurde und für das kein Update von Microsoft erforderlich ist.

Oracle veröffentlicht identifizierte Schwachstellen nächste Woche. Am Dienstag, 17.10.2017, wird das Unternehmen seine vierteljährliche CPU veröffentlichen. Es können also kritische Updates für Java JRE und JDK sowie andere Oracle-Produkte erwartet werden.

Sicherheitsrelevante Nachrichten des letzten Monats

Der Datendiebstahl bei Equifax und die damit verbundene Anhörung vor dem US-Kongress beherrschten die Nachrichtenlage im September. Ein Gutachten zum Unternehmen brachte ein vollständiges Versagen des Patch-Programms ans Licht – sowohl aus menschlicher als auch technologischer Sicht. Obwohl die Schwachstelle bereits seit einiger Zeit bekannt war, verzögerte sich der Patch-Prozess aufgrund von Initiativen der Mitarbeiter. Und um alles noch zu verschlimmern, wurden Patch-Tools verwendet, die Systeme als gepatcht anzeigten, obwohl sie es eigentlich gar nicht waren. Das Equifax-Beispiel zeigt: Es ist an der Zeit, dass Sie ihre Patch-Richtlinien und implementierten Prozesse rasch einer kritischen Überprüfung unterziehen sollten. Es muss gelingen, das Unternehmensrisiko und das Risiko für Kunden zu minimieren.

Angriffe auf Banken und Reservierungs-Tools

Die Komplexität der Angriffe nimmt weiter zu und die EternalBlue v1SMB Schwachstelle ist weiterhin ein wichtiges Einfallstor. Jüngste Ankündigungen sprechen von Trojaner-Angriffen auf das europäische und japanische Bankensystem. Ebenfalls wurde ein Hotelreservierungssystem in Europa und im Nahen Osten angegriffen. Diese Angriffe nutzten eine Reihe komplexer Tools, um Zugriff auf die Zielsysteme zu erlangen, indem sie versuchten, Anmeldeinformationen der Nutzer zu erhalten. Dies zeigt: Nur über die aktuellsten Patches können Unternehmen mit der aktuellen Bedrohungslage Schritt halten und Sicherheitslücken schließen.

Am 15. November wird Microsoft seine nächsten Patches veröffentlichen. Registrieren Sie sich für unser Webinar, indem Chris Goettl die neuesten Ankündigungen aus Redmond vorstellen wird.