Patch Tuesday im Juni 2019 – Ein Wurm kommt selten allein

Am Patch Tuesday im Juni behebt Microsoft 88 spezifische Schwachstellen, darunter auch vier bereits bekannte CVEs. Doch eine größere Gefahr geht immer noch von der Schwachstelle CVE-2019-0708 aus – mittlerweile besser bekannt unter dem Namen „BlueKeep“.

Patch Tuesday warnt vor Angriff auf RDP-Server durch GoldBrute

Die vielen öffentlichen Sicherheitslücken in diesem Monat steigern die Dringlichkeit des Patchens aller Windows-Betriebssysteme in Ihrer Umgebung. Daher ist dieser Patch Tuesday auch ein guter Zeitpunkt, um sich generell einmal kritisch mit der Nutzung des Microsoft Remote Desktop Protocol (RDP) zu beschäftigen. BlueKeep ist nämlich nicht der einzige Übeltäter, der in diesem Bereich wildert. Derzeit werden auch rund 1,6 Millionen öffentlich zugängliche RDP-Server von einem Botnet namens GoldBrute angegriffen. Anstatt eine Schwachstelle auszunutzen, greift GoldBrute schwache Passwörter an.

Ein paar Dinge, die Sie anlässlich des Patch Tuesday in Ihrer IT-Umgebung prüfen sollten: Haben Sie öffentliche RDP-Dienste freigegeben? Haben Sie die Konfiguration geprüft? Im Idealfall ist der Umfang des RDP zu blockieren. Die Zugriffsbeschränkung über ein VPN senkt die Gefahr noch weiter. Eine Authentifizierung auf Netzwerkebene (NLA) kann ebenfalls helfen, das Risiko durch BlueKeep zu senken. Stellen Sie sicher, dass alle über RDP verfügbaren Anmeldeinformationen sichere Passwörter enthalten, die auch regelmäßig geändert werden.

Vier öffentlich verbreitete CVEs zum Patch Tuesday

Kommen wir nun zu den bereits erwähnten vier öffentlich bekannten CVEs. Bevor das Update zur Verfügung stand, waren Informationen über die Schwachstellen, einschließlich des möglichen Proof-of-Concept-Codes, bereits an die Öffentlichkeit gelangt. Ein großes Risiko, denn potentielle Angreifer hatten somit schon genügend Zeit, einen Exploit zu entwickeln, um diese Schwachstellen zu nutzen. Alle vier Schwachstellen betreffen das Windows-Betriebssystem. Deshalb liegt hier auch die oberste Priorität zum Patch Tuesday.

Es handelt sich dabei um folgende Sicherheitslücken:

- CVE-2019-1069 ist eine Schwachstelle im Windows Task Scheduler, die eine Erweiterung der Berechtigung auf dem betroffenen System ermöglichen könnte. Dies gilt für Windows 10, Server 2016 und höher.

- CVE-2019-1064 ermöglicht ebenfalls eine Erweiterung der Berechtigung auf dem betroffenen System. Dies gilt ebenso für Windows 10, Server 2016 und höher.

- CVE-2019-1053 ist eine Schwachstelle in Windows Shell, die eine Erweiterung der Zugriffsrechte auf dem betroffenen System durch das Verlassen der Sandbox möglich macht. Es sind alle derzeit unterstützten Windows-Betriebssysteme davon betroffen.

- CVE-2019-0973 ist eine Schwachstelle in Windows Installer, welche ebenfalls die Erweiterung der Berechtigung auf dem betroffenen System ermöglicht. Dies funktioniert über eine nicht ordnungsgemäße Eingabebereinigung der geladenen Bibliotheken.

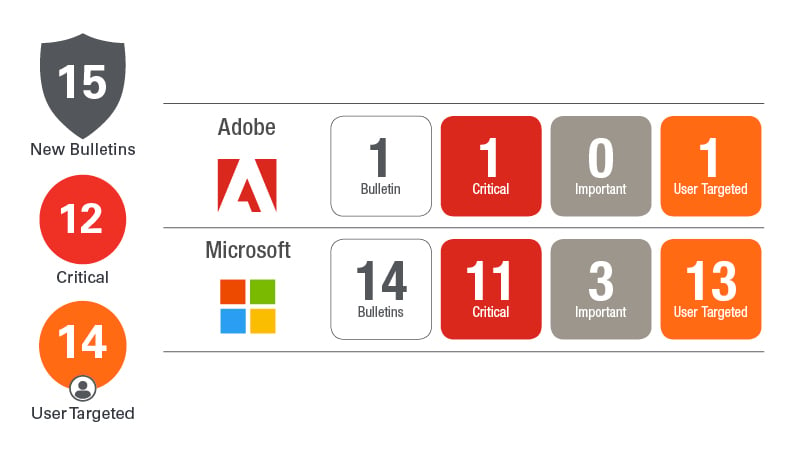

Das geschieht abseits von Microsoft am Patch Tuesday

Abgesehen von Microsoft sollten Sie an diesem Patch Tuesday auf Adobe Flash achten. Das Flash Player Update behebt die kritische Schwachstelle CVE-2019-7845. Sie erlaubt Angreifern eine beliebige Ausführung von Codes auf dem Zielsystem. Obwohl die weltweite Nutzung von Adobe Flash durch dessen Abkündigung bis 2020 weiter sinkt, ist es immer noch ein begehrtes Ziel für Angreifer. Deshalb sollte Flash weiterhin unbedingt gepatcht werden.

Empfehlungen von Ivanti zum Juni Patch Tuesday

- Priorisieren Sie zum Patch Tuesday die Updates für das Windows-Betriebssystem, um öffentlich bekannte und kritische Schwachstellen bei der Ausführung von Remote-Code zu beheben.

- Die IE- und Edge-Browser verfügen über eine Reihe von benutzerbezogenen, kritischen Schwachstellen, die ebenfalls Priorität haben sollten.

- BlueKeep ist immer noch eine große Bedrohung. Stellen Sie sicher, dass Sie im Mai oder Juni kumulative Updates für die Windows-Betriebssysteme XP, Windows 7, Server 2003, 2008 und 2008 R2 installiert haben.

- RDP ist allgemein ein Sicherheitsrisiko. Wir empfehlen allen Unternehmen, den Einsatz von RDP zu prüfen und Risiken zu minimieren. Öffentlich verfügbare RDP-Dienste sollten nur über ein VPN genutzt werden und nicht direkt zugänglich sein. Verwenden Sie nach Möglichkeit NLA. Konfigurieren Sie alle Anmeldeinformationen mit RDP-Zugriff so, dass sie sichere Passwörter enthalten und diese häufig zu ändern sind.