Patch Tuesday im Januar: Was Sie zu Meltdown und Spectre wissen müssen

Das neue Patch Tuesday-Jahr 2018 startet mit einem erheblichen Sicherheitsproblem, für das es eine altbekannte Lösung gibt. Sie haben das schon einmal gehört? Richtig, denn auch 2017 ist mit einem solchen Problem gestartet. Damals hatten die Shadow Brokers die SMB-Exploits offengelegt, welche später im Jahr zu einigen globalen IT-Sicherheitsvorfällen führten.

Der Kernaspekt des Patch Tuesday

Mehrere Forscher entdeckten die als „Meltdown“ (nur Intel) und „Spectre“ (Intel, AMD und Arm) bekannten CPU-Schwachstellen, die Beispiele für die Machbarkeit der Angriffsmethoden verwendeten. Unter anderem haben sie Anmeldeinformationen in Echtzeit gestohlen und in einer VM-Umgebung einem Prozess im Benutzermodus den Zugriff auf andere Daten ermöglicht, welche auf derselben physischen Hardware verarbeitet wurden. Hier etwas Lesestoff zu diesen Themen:

CERT Vulnerability Note VU#584653

Intel Security Advisory (Intel-SA-00086)

Microsoft Security Advisory (ADV180002)

Einige Tage beherrschten diese Themen die Schlagzeilen. Doch fokussieren wir uns auf das Wesentliche: Welche Maßnahmen sollten nun ergriffen werden? Alle oben genannten Sicherheitshinweise zielen auf dieselben grundlegenden Tipps zum Patch Tuesday ab:

- Aktualisieren Sie Ihr Betriebssystem (einige Updates von Anwendungen leisten hier ebenfalls gute Dienste)

- Führen Sie ein Update Ihrer Firmware durch

Hier ein paar Hilfestellungen:

Anleitung von Microsoft zum Schutz vor der Ausführung spekulativer Side-Channel-Schwachstellen (inklusive einiger PowerShell-Beispiele, wie der umfassende Schutz des Systems überprüft werden kann)

Programm von Intel (Intel-SA-00086) zur Erfassung von Sicherheitslücken

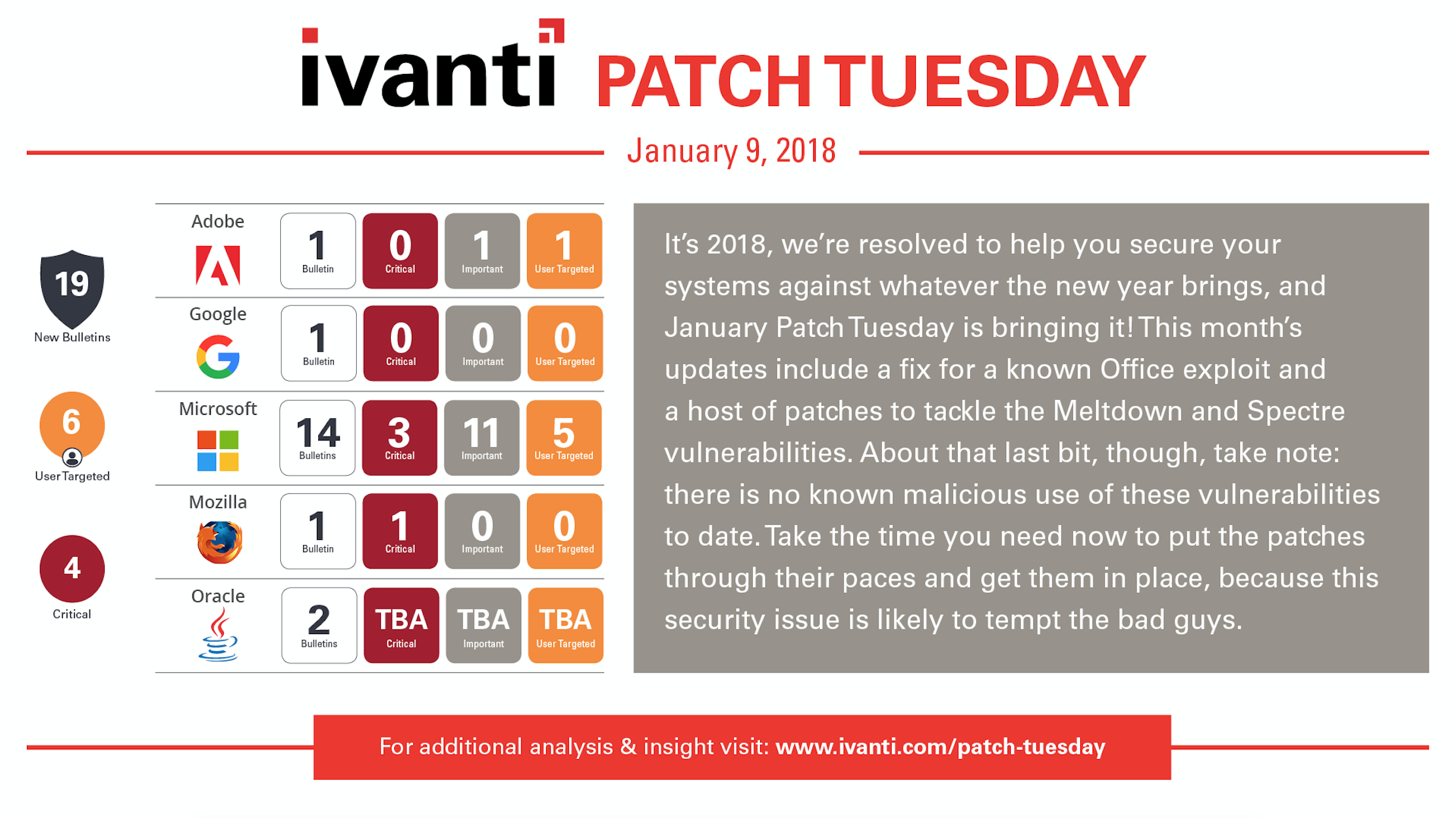

Welche Schwachstellen hat der Patch Tuesday aufgedeckt?

Ein Blick in die Erfassung der Schwachstellen (CERT KB) zeigt, dass hier so ziemlich alle Hersteller betroffen sind, die Rang und Namen haben. Ende vergangener Woche hat Microsoft Updates für alle unterstützten Windows-Betriebssysteme veröffentlicht. Apple hat OSX 10.13.2 bereits aktualisiert und arbeitet an 10.13.3, dann soll es angeblich von dort aus wieder funktionieren. Mehrere Linux-Distributionen haben ebenfalls Kernel-Updates veröffentlicht. Intel gab Updates für CPUs frei, die fünf Jahre zurückgehen (dies greift für CPUs, die mehr als zwei Jahrzehnte zurückreichen, also wird hier noch mehr kommen). Viele der OEM-Anbieter haben begonnen, Updates für die neuesten und gängigsten Plattformen zu veröffentlichen und arbeiten rückwirkend an weiteren Aktualisierungen.

Altbekannte Probleme beim Patch Tuesday

Ein paar Probleme sind bereits des Öfteren aufgetreten. Aus diesem Grund sollten Sie beim Rollout von Fixes hierauf besonderes Augenmerk legen.

Problem 1: Mögliche Auswirkungen auf die Leistung

So manch ein Troll hat versucht, die Schwachstelle beim Update von Betriebssystem und Firmware zu beheben, indem er die Performance auf ein Leistungsniveau erhöht. Dies kann sich zwar auf die Leistung auswirken, führt aber zu unterschiedlichen Endergebnissen. Auf Systemen von Durchschnittsnutzern, etwa von Casual Gamern oder auf Systemen mit nur wenigen Nutzeranfragen an den Prozessor, werden die Auswirkungen kaum spürbar sein. Systeme, die weitaus mehr Anfrage zu verarbeiten haben, wie z.B. viel z.B. Speicher- oder Netzwerkverkehr, könnten die Auswirkungen da schon etwas deutlicher ausfallen. Die Performance könnte sich erwartungsgemäß zwischen 5 und 30 Prozent verbessern. Grund dafür: Die Art und Weise, wie die Fixes implementiert wurden. Wir haben es hier mit einem grundlegenden Hardwarefehler zu tun, der physikalisch nicht zu beheben ist, so dass sich die Regeln auf Software- und Firmware-Ebene ändern müssen, um sich gegen diese Form des Angriffs zu schützen.

Im Grunde genommen verlagern sie so die Kommunikation zwischen Nutzer und CPU von einem persönlichen Gespräch zu einem Geschrei von einem Raum in den anderen. Eine schnelle Antwort auf eine schnelle Frage macht sich in der Leistung kaum bemerkbar. Versuchen Sie aber, ein längeres Gespräch, etwa eine tief intellektuelle oder spirituelle Debatte zu führen, bemerken Sie schnell, dass es allmählich mühsamer wird, die Diskussion schreiend fortzuführen.

Eine Reihe von Artikeln spricht bezüglich dieses Problems von einer Steigerung der CPU-Auslastung von bis zu 20 Prozent. Keine Frage, die Auswirkungen sind abhängig vom Workload des Systems, wie sowohl Experten von Intel als auch Forscher von Google bestätigen. Erwarten Sie also nicht, dass alle Systeme signifikant betroffen sein werden. Testen Sie dennoch kritische Systeme, ob sie betroffen sind. Allein, um sicherzugehen, welche Auswirkungen zu erwarten sind.

Problem 2: Inkompatibilität mit AV kann System zum Absturz führen

Vor allem die Microsoft-Updates hatten einige böse Konflikte mit AV aufgrund der Änderungen am Verhalten des Kernels und der Anzahl der AV-Anbieter. AV-Anbieter haben ziemlich schnell mit Updates reagiert, um das Problem zu beheben. Um sicherzustellen, dass die Januar-Patches für das Betriebssystem ohne Blue-Screen-Fehler installiert werden, musste Microsoft einen zusätzlichen Registrierungsschlüssel platzieren, damit bestätigt wird, dass die Systeme überhaupt aktualisiert wurden – bevor die Januar-Patches eingespielt werden. Ein schlauer Schachzug seitens Microsoft – eine ohnehin schlechte Situation hätte sich sonst verschlimmern können. Und auch wir von Ivanti haben denselben Schutz mit unseren Patchlösungen implementiert. Dennoch bleiben ein paar Überreste, um die man sich kümmern sollte:

- Bei Systemen, bei denen sich der AV-Agent in einer unverbundenen Umgebung befindet, schlägt die Aktualisierung fehl. Das Microsoft-Update kann hier nicht über die Update-Funktion eingespielt werden (z.B. bei WU, WSUS, SCCM, Ivanti usw.)

- Systeme, auf denen AV nicht läuft, verfügen nicht über einen Registrierungsschlüssel und werden deshalb auch nicht aktualisiert. In diesem Fall müssen Sie den Registrierungsschlüssel manuell oder auf andere Weise einrichten. Dies kann durch GPO oder andere Mittel wie in unserem Beispiel von Ivanti Patch für Windows geschehen.

Patch Tuesday wirft Bedenken auf

Die Bauchschmerzen hinsichtlich der entdeckten Schwachstellen bleiben. Genügen meine Einblicke in das System um zu bemerken, welche Systeme aktualisiert wurden oder noch aktualisiert werden müssen? Das blauäugige Durchführen der Updates ist unter Umständen nicht zu 100 Prozent zuverlässig. Sie benötigen umfassende Reporting-Tools, um auf Nummer sicher zu gehen.

Die Lösungen von Ivanti zeigen Ihnen an, mit welchen Updates die zusätzlichen Anforderungen erfüllt werden können.

Auch hinsichtlich der Firmware liefern wir eine Reihe von Hilfestellungen. Ivanti Endpoint Manager unterstützt Firmware-Updates als Teil unserer UEM-Lösung. Ivanti Patch for SCCM, unsere Patching-Lösung für SCCM-Umgebungen, kann die wichtigsten Treiberkataloge von Dell, HP und Lenovo einbinden, so dass Sie auf einfache Weise Zugriff auf die zur Verfügung gestellten Treiber-Updates erhalten und diese zur Verteilung an SCCM veröffentlichen können.

Erkenntnisse des Patch Tuesday für Heimanwender

Und die Heimanwender? Auch sie haben wir nicht vergessen. Ein Tool namens Driver Booster 5.1 Free von IO Bit leistet hier gute Dienste. Die Installation ist schnell und einfach und die kostenlose Version beim Praxistest im Heimnetzwerk konnte 19 Treiber auf dem System aktualisieren. Mit diesem Tool lässt sich sicherstellen, dass alle Systeme einsatzbereit sind und sowohl mit dem Betriebssystem als auch mit den Firmware-Updates funktionieren.

Weitere Informationen zu den Security Solutions von Ivanti, insbesondere zum Patch-Management, finden Sie auf unserer Ivanti Lösungsseite.

Wie jeden Monat gibt es auch in 2018 wieder auf der Patch Tuesday Webseite von Ivanti eine detaillierte Analyse der Updates. Verpassen Sie auch nicht unser Ivanti Webinar zum Patch Tuesday, welches am 10. Januar um 17.00 Uhr beginnt.