Patch Tuesday im Februar: Kritische Updates von Microsoft

Microsoft hat zu seinem Patch Tuesday im Februar ein eher „traditionelles“ Lineup von Schwachstellen veröffentlicht. Betriebssystem-Updates, Internet Explorer, Flash für IE, Edge, Office und SharePoint – Microsoft spart im Februar nicht an Patches. Insgesamt wurden dabei 50 einzigartige Schwachstellen öffentlich gemacht. CVE-2018-0771 beispielsweise ist eine Bypass-Schwachstelle im Edge-Browser, die ein Sicherheits-Feature adressiert. Sie könnte es einem Angreifer ermöglichen, eine speziell gestaltete Website zu hosten, die darauf ausgelegt ist, diese Schwachstelle auszunutzen. Gleiches gilt auch für kompromittierte Websites oder Seiten, die von Nutzern bereitgestellte Inhalte oder Werbung akzeptieren. Ein Angreifer könnte den Browser dazu zwingen, kritische Daten zu senden. Der Patch Tuesday im Februar geht allerdings auch in die Tiefe der Microsoft-Betriebssysteme.

Patch-Tuesday-Bedrohung: Betriebssysteme

Bei genauerer Analyse der im Patch-Tuesday gemeldeten Schwachstellen fällt eine besonders auf: CVE-2018-0825 ist eine Sicherheitslücke in der StructuredQuery. Sie könnte die Remoteausführung von Code ermöglichen. Hierbei handelt es sich um ein benutzerorientiertes Szenario, bei der ein Angreifer eine spezifische Datei erstellt, die dann in einem E-Mail- oder webbasierten Angriff verwendet wird. Diese CVE ist besonders perfide, weil das Betriebssystem selbst angegriffen wird. Potenziell sind somit also alle Systeme in Ihrem Unternehmen gefährdet. Die Schwachstelle kann selbst über das Vorschaufenster ausgenutzt werden, was sie, verglichen mit ähnlichen Office-basierten Schwachstellen in diesem Monat, noch kritischer macht.

Tief im Kernel

Der Patch Tuesday im Februar weist zudem eine Reihe von Schwachstellen aus, die gegen das Rechtemanagement gerichtet sind. Diese können eigentlich nicht aus der Ferne ausgenutzt werden. Allerdings könnten sie einen Angreifer in die Lage versetzen, erhöhte Privilegien auf einem System zu erlangen, das er durch andere Mittel kompromittiert hat. Diese werden oft in einer APT-Situation (Advanced Persistent Threat) verwendet, bei der sich der Angreifer langsam durch eine Umgebung arbeitet und zusätzliche Berechtigungen benötigt, um sich weiter auf sein Ziel hin zu bewegen.

- CVE-2018-0820 (Verwundbarkeit im Windows Kernel)

- CVE-2018-0821 (Verwundbarkeit im Windows AppContainer)

- CVE-2018-0822 (Verwundbarkeit im NTFS Global Reparse Point)

- CVE-2018-0826 (Verwundbarkeit im Windows Storage Services)

- CVE-2018-0844 (Verwundbarkeit im Windows Common Log File System Driver)

- CVE-2018-08 (Verwundbarkeit im Named Pipe File System)

Alle diese Updates haben jeweils einen Exploit-Index von 1 für die neuesten Windows-Versionen und decken eine Vielzahl von Diensten sowie den Kernel ab. Das heißt, dass die Betriebssystem-Updates in diesem Monat tiefgreifend wirken. Diese verschiedenen CVE zeigen eindrücklich, wie wichtig eine mehrschichtige Sicherheitsarchitektur ist. Selbst wenn Sie eine Politik der „geringsten Rechte für Ihre Benutzer“ fahren, können es solche Schwachstellen einem Angreifer dennoch ermöglichen, die volle Kontrolle über ein System zu erlangen.

Patch Tuesday stopft Office-Lücken

Microsoft hat im Patch Tuesday im Februar sechs Sicherheitslücken für Office geschlossen, darunter mehrere, die eine Remoteausführung von Code ermöglichen könnten. Diese Schwachstellen können beispielsweise über eine gehostete Website oder einen Anhang in einer E-Mail ausgenutzt werden. In diesem Fall könnte der Kriminelle die gleichen Rechte wie der aktuelle Benutzer erhalten. Oder, um es drastischer auszudrücken: Ist der Nutzer also als Volladministrator angemeldet, erhält der Angreifer die volle Kontrolle über das System. Seien Sie also bei der Rechtevergabe besonders kritisch: Es ist immer schwierig, einem Benutzer Admin-Rechte zu entziehen, wenn sie einmal gewährt wurden. Auch kann es manchmal sinnvoll sein, selbst Volladministratoren in ihren Rechten zu beschränken, um die Gesamtgefährdung des Systems zu minimieren.

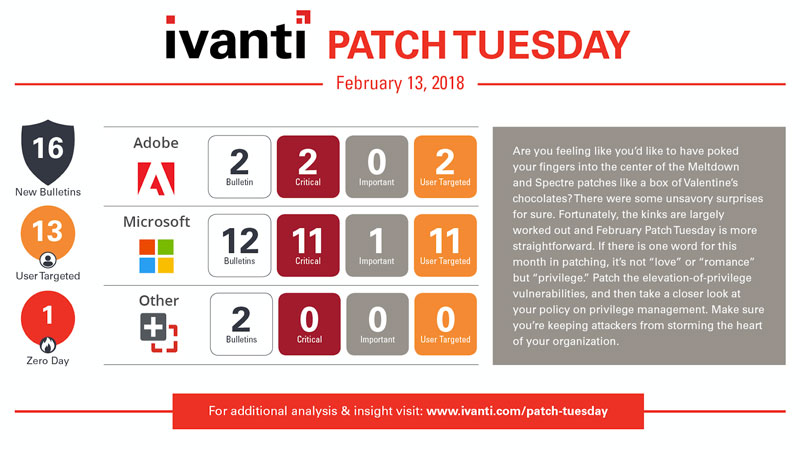

Patch Tuesday im Februar: Ein Blick auf Adobe & Co.

Nun noch ein Blick auf die Drittanbieter: Adobe hat in diesem Monat ein Update für Acrobat und Reader veröffentlicht. APSB18-02 behebt 41 CVEs, von denen 17 als kritisch eingestuft werden. Wichtiger aber noch: Die Veröffentlichung von Adobe umfasst vor allem das Update für den Flash Player vom 6. Februar. Es behebt eine Zero Day-Verwundbarkeit, die für Angriffe auf Südkorea genutzt wurde. Seit Mitte November 2017 kam CVE-2018-4878 für gezielte Angriffen gegen Südkorea zum Einsatz. Diese und eine weitere Remote Code Execution-Schwachstelle (CVE-2018-4877) wurden letzte Woche über APSB18-03 behoben. Beide Versionen von Adobe sollten in diesem Monat also ganz oben auf Ihrer Prioritätenliste stehen, wenn es um das Patchen von Anwendungen geht.

Weitere Informationen zu den Security Solutions von Ivanti, insbesondere zum Patch-Management, finden Sie auf unserer Ivanti Softwarelösungen.

Wie jeden Monat stellen wir eine detaillierte Analyse der Updates auf die Patch Tuesday Webseite von Ivanti. Verpassen Sie auch nicht unser Ivanti Webinar zum Patch Tuesday, am 14. Februar um 17.00 Uhr.