Patch Tuesday im März 2019

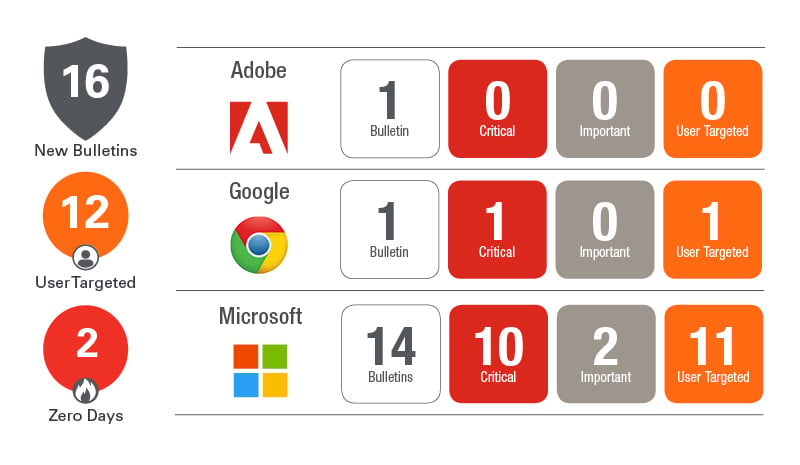

Microsoft hat in den letzten Monaten zum Patch Tuesday aktiv ausgenutzte Schwachstellen lediglich als „wichtig“ bewertet. Im März sind die Gefahreneinschätzungen des Patch Tuesday deutlich realistischer – das Unternehmen benennt 10 kritische Sicherheitslücken.

Zum Patch Tuesday im März hat Microsoft 64 Einzelschwachstellen geschlossen. Bei zwei davon wurden bereits aktive Exploits entdeckt. Mittlerweile wurden vier weitere Sicherheitslücken veröffentlicht. Für diese sind genügend Informationen öffentlich zugänglich, die Cyberkriminellen einen Exploit ermöglichen.

Patch Tuesday weist auf Bedeutung sicherer Datenquellen hin

Im Patch Management ist es Ihre wichtigste Aufgabe, sichere Datenquellen zu gewährleisten. Unsere Empfehlung zum Patch Tuesday lautet daher, dass Sie sich nicht nur auf die Sicherheitsmaßnahmen des Anbieters oder gar den CVSS-Score als einzigen Hinweis für die Bereitstellung eines Updates in der Umgebung verlassen sollten. Ausgenutzten, öffentlich zugänglichen und benutzerorientierten Schwachstellen sollten Sie einen genauso hohen Stellenwert einräumen.

Die Microsoft-Updates zum Patch Tuesday betreffen Windows-Betriebssysteme, Internet Explorer und Edge, Office und Sharepoint. Anscheinend ist die Welle an .Net- und Exchange-Updates der letzten Monate abgeebbt, weshalb dieser Patch Tuesday etwas ruhiger ist. Dennoch sollten Sie ein paar dringende Patches, vor allem bei den OS- und IE-Updates beachten.

Der Patch Tuesday im Überblick

- Bei Win32k gibt es eine Schwachstelle bei der Erweiterung der Zugriffsrechte (CVE-2019-0797), die es einem Angreifer ermöglicht, einen beliebigen Code im Kernelmodus auszuführen. Diese CVE betrifft Windows 8.1, 10, Server 2012, 2012 R2 und die Server 1709, 1803, 2016 und 2019. Die Schwachstelle wird nur als wichtig eingestuft. Der Grund hierfür ist wahrscheinlich, dass sich der Angreifer zuerst am System anmelden muss. Allerdings wurde sie bereits von Angreifern ausgenutzt, genauer bei Google Chrome CVE-2019-5786. Dort wird diese Betriebssystem-Schwachstelle ausgenutzt, um sichere Umgebungen zu umgehen, in denen Browsersitzungen von der Interaktion mit dem Betriebssystem abgehalten werden.

- Ähnlich verhält es sich bei der Schwachstelle (CVE-2019-080), nur dass dieser CVE die Editionen von Windows 7, Server 2008 und 2008 R2 betrifft. Auch hier geht es wieder um Google Chrome CVE-2019-5786.

- Die Sicherheitslücke (CVE-2019-0809) beim Visual Studio C++ Redistributable Installer ermöglicht die Ausführung von Remote-Code bei Visual Studio. Durchs Einschleusen eines bösartiges DLL auf dem lokalen System wird der Benutzer dazu gebracht, das Programm vollständig auszuführen.

- Aufgrund einer Voreinstellung existiert im Active Directory Forest die Sicherheitslücke (CVE-2019-0683). Diese ermöglicht es einem Angreifer, die Trusting Forest Request Delegation von TGT zu nutzen.

- NuGet Package Manager für Linux und Mac hat ebenfalls eine Schwachstelle (CVE-2019-0757). Diese ermöglicht es Angreifern, ein NuGet-Paket zu manipulieren, um Dateien und Ordner zu ändern, die auf einem System entpackt werden. Der Angreifer muss sich dazu auf dem betroffenen System anmelden und den Ordnerinhalt des Pakets manipulieren, bevor eine Anwendung erstellt oder installiert wird.

- Unter Windows gibt es eine Denial-of-Service-Schwachstelle (CVE-2019-0754), die es Angreifern erlaubt, das System zum Stillstand zu bringen. Der Angreifer muss sich auf dem betroffenen System lediglich anmelden und eine speziell gestaltete Datei ausführen, um die Schwachstelle auszunutzen.

- Außerhalb von Microsoft gibt es ein Adobe Flash-Update, das aber keine Schwachstellen betrifft.

- Google Chrome behebt ganze 60 Schwachstellen. In Verbindung mit der am 1. März behobenen Zero-Day-Schwachstelle (CVE-2019-5786) sollte Chrome in diesem Monat unbedingt auf die Prioritätenliste.

Unsere Empfehlung für diesen Patch Tuesday ist es, die Windows OS- und IE-Updates als Ihre oberste Priorität anzusetzen. Stellen Sie zudem sicher, dass das Google Chrome-Update von letzter Woche so schnell wie möglich aufgespielt wird.