IT-Security: Der Patch Tuesday im Februar im Überblick

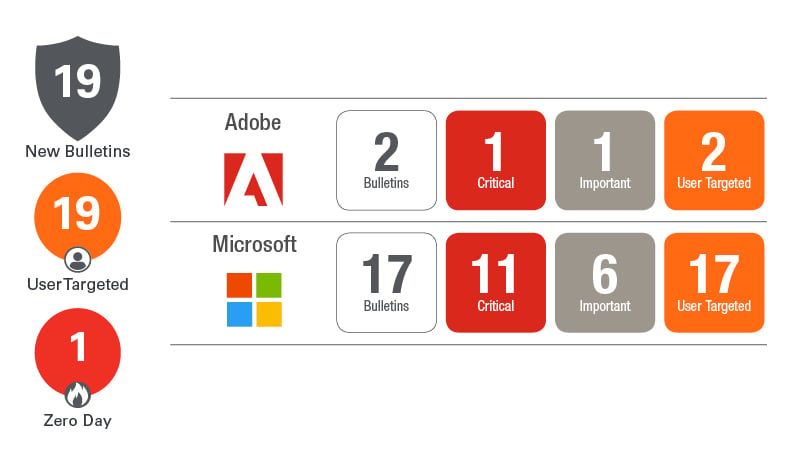

Am zweiten Patch Tuesday des Jahres ist um einiges mehr los als noch im Januar. Sowohl Microsoft als auch Adobe haben einige äußerst wichtige Patches veröffentlicht. Darunter befinden sich nicht nur drei bekannte, sondern auch eine bereits genutzte Zero-Day-Schwachstelle. Viele gute Gründe für zügige Updates.

Fangen wir mit Microsoft an: Das Unternehmen hat Updates für Microsoft Windows, Office, IE, Edge, .Net Framework, Exchange Server, Visual Studio, Team Foundation Server, Azure IoT SDK, Dynamics und Flash Player veröffentlicht. Im Ganzen konnte Microsoft 74 Schwachstellen beheben.

Patch Tuesday: Proof-of-Concept zeigt massive Sicherheitslücke

Der niederländische Sicherheitsforscher Dirk-Jan Mollema veröffentlichte im Januar den Proof-of-Concept (PoC) „PrivExchange“ für Microsoft Exchange Server. Darin dokumentiert er, wie mehrere Komponenten von Exchange Server und NTLM gemeinsam einen Man-in-the-Middle-Angriff ermöglichen. So können Angreifer die Berechtigungen auf dem Exchange Server auf einen Domain-Administrator übertragen. Dies ermöglicht, die Berechtigungsstufe auf die eines Domain Admins zu erhöhen. Zudem erhalten Angreifer Zugriff auf die Posteingänge anderer Nutzer. Microsoft hat zum Patch Tuesday eine Anleitung veröffentlicht, in der Maßnahmen zur Risikominderung bis zum Update (ADV190007) beschrieben werden.

Microsoft schließt die Lücke zum Patch Tuesday

Microsoft schließt zum Patch Tuesday diese zwei CVEs mit dem neusten Update. CVE-2019-0686 hebt den Exchange Web Services Contract zwischen EWS Clients und Exchange auf, um keine authentifizierten Benachrichtigungen zu erlauben. Stattdessen werden diese Benachrichtigungen anonymisiert. Dies verhindert, dass ein potenzieller Angreifer Zugriff auf die Mailbox eines anderen Benutzers erhalten kann.

CVE-2019-0724 behebt die Schwachstelle, über die sich Fremde Domain-Admin-Rechte auf dem Domaincontroller erschleichen können. Diese Herangehensweise lässt sich mit einem Man-in-the-Middle-Angriff vergleichen. Doch im Gegensatz dazu benutzt der Eindringling hier die Schwachstelle, um durch eine weitergeleitete Authentifizierungsanforderung an einen Microsoft Active Directory Domaincontroller an erhöhte Berechtigungen zu gelangen. Damit werden auch automatisch die Berechtigungen in den Exchange-Konfigurationen verändert. Der Umfang dieser Änderung hängt von der Version des Exchange Servers ab. Bei Exchange Server 2010 müssen beispielsweise zusätzlich noch weitere, teils manuelle Schritte durchgeführt werden, um die Berechtigungen zu ändern.

Einzelheiten darüber, welche Änderungen an welcher Version durchgeführt werden, sind in KB4490059 beschrieben.

Angreifer können die Dateien auf ihrer Festplatte lesen

Auch beim Windows-System hat Microsoft nachgebessert (CVE-2019-0636) und eine allgemein bekannte Schwachstelle ausgebügelt. Die ermöglichte es Angreifern, Dateien auf der Festplatte auszulesen. Diese unfreiwillige Offenlegung von Informationen betrifft alle derzeit unterstützen Windows-Versionen. Die Sicherheitslücke erfordert vom Angreifer lediglich, dass er auf dem System angemeldet ist – und schon kann er sie ausnutzen.

Auf Microsoft-Seite wird zu guter Letzt auch noch ein Zero-Day-Exploit im Internet Explorer (CVE-2019-0676) behoben. Auch in diesem Fall wurde es Angreifern nicht allzu schwer gemacht, den Inhalt von Dateien auf der Festplatte zu lesen. Hier musste der System-Nutzer nur dazu verleitet werden, eine bösartige Website zu öffnen und schon standen die Dateien dem Angreifer zur Verfügung.

Patch Tuesday richtet besonderes Augenmerk auf Adobe Acrobat Reader

Adobe veröffentlicht gleich vier Produkt-Updates. Dadurch werden insgesamt 75 einzelne Sicherheitslücken geschlossen. Die behobene Schwachstelle von Adobe Flash Player ist diesmal etwas weniger schwerwiegend als in den Vormonaten. Jedoch bleibt Flash eine sehr häufig angegriffene Anwendung, weshalb Sie Updates immer zeitnah installieren sollten. Adobe Acrobat Reader (APSB19-07) bildet in diesem Monat aber das größere Risiko. Das Update löst 71 CVEs, von denen die meisten als kritisch eingestuft werden.

Ivanti-Empfehlungen Patch Tuesday im Februar

Geben Sie Microsoft Betriebssystem-, Browser- und Office-Updates die höchste Priorität. Besonders eilig sind die Patches für das Betriebssystem und den Internet Explorer, da die entsprechenden Schwachstellen recht bekannt sind und bereits aktiv ausgenutzt werden.

Als nächstes steht der Microsoft Exchange Server auf der Prioritäts-Liste. Alle Versionen sind potenziell anfällig für die Schwachstellen zur Privilege Escalation, für die es schon einen funktionierenden Proof-of-Concept-Code gibt. Dieser ist sogar mittlerweile für die Öffentlichkeit zugänglich.

Die Patches aus dem Hause Adobe sollten Sie ebenfalls rasch aufspielen, da Flash häufig angegriffen wird. Auch wenn der CVE lediglich als wichtig gilt, sollten Sie sich davon nicht täuschen lassen. Das Acrobat Reader Update hat eine große Anzahl von kritischen CVEs gelöst. Es gibt viele Möglichkeiten, wie Angreifer diese für ihre Ziele ausnutzen können. Also ist es am besten, diese Lücken schnell zu stopfen.