Microsoft behebt am Patch Tuesday im Juni 129 Common Vulnerabilities and Exposures – damit ist der Juni der vierte Patch Tuesday mit mehr als 100 CVEs in Folge. Die gute Nachricht: Es gibt keine öffentlich bekannt gemachten oder ausgenutzten CVEs, um die Sie sich kümmern müssten.

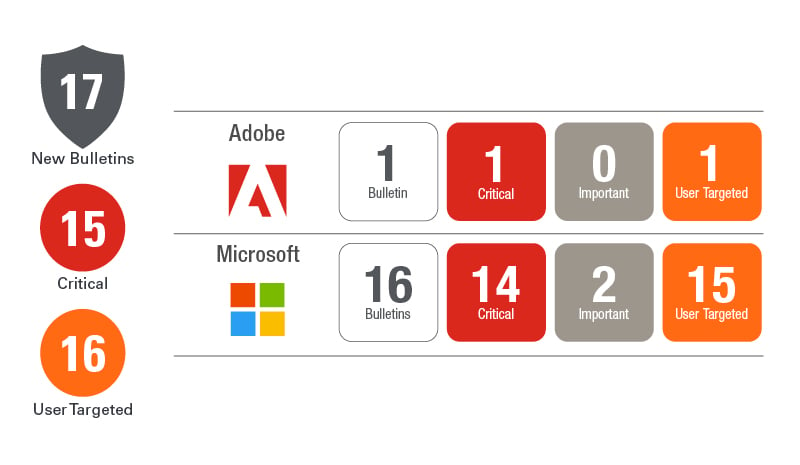

Die nächste gute Nachricht ist, dass 98 der CVEs durch die Bereitstellung von Updates des Betriebssystems und des Browsers behoben wurden. Die restlichen 31 verteilen sich auf Office, SharePoint, Defender, Endpoint Protection und Entwickler-Tools wie Visual Studio, ChakraCore und Azure Dev Ops. Insgesamt 11 CVEs wurden zum Patch Tuesday im Juni als kritisch eingestuft. Adobe hat diesen Patch Tuesday zur Veröffentlichung eines Sicherheitsupdates für eine kritische CVE in Flash Player genutzt. Stellen Sie also sicher, dass Sie diese Updates für den Juni Patch Tuesday auf dem Zettel haben.

US Homeland Security meldet sich am Patch Tuesday zu Wort

Eine Empfehlung des US-CERT (United States Computer Emergency Readiness Team) weist zum Patch Tuesday im Juni auf die im März 2020 geschlossene CVE-2020-0796 hin. Die Schwachstelle wurde bereits vor dem Update zum März Patch Tuesday öffentlich gemacht. Nun gibt es funktionale Proof-of-Concept-Codebeispiele, mit denen Angreifer die Schwachstelle in ungepatchten Systemen ausnutzen können. Die CVE wurde in Windows 10 1903 und späteren Systemen in einer aktualisierten Version von SMBv3 eingeführt. Stellen Sie daher sicher, dass das Betriebssystem-Update vom März Patch Tuesday und weitere Updates für Windows 10 1903 und dessen Nachfolgesysteme ausgerollt sind, um die Sicherheitslücke zu schließen. Einschließlich des Juni-Updates enthielten die letzten vier Betriebssystem-Updates die Korrektur dieser CVE.

RAND-Report zeigt: Zeit ist im Patch Management der entscheidende Faktor

Die Empfehlung des US-CERT erinnert an einige interessante Statistiken über die Geschwindigkeit in der Bedrohungsakteure funktionale Exploits entwickeln, sowie über deren durchschnittliche Haltbarkeit. Einem RAND-Report zufolge beträgt die durchschnittliche Zeit zur Ausnutzung einer Schwachstelle 22 Tage. Im Jahr 2019 erhielten wir einen interessanten Einblick in diesen Prozess, als BlueKeep (CVE-2019-0708) angekündigt wurde. Unter den Sicherheitsforschern entbrannte ein öffentlicher Wettlauf um die Ausnutzung des nächsten "WannaCry". Das Update für BlueKeep wurde am 14. Mai 2019 veröffentlicht. Nur 14 Tage später, am 28. Mai 2019, wurden von mehreren unabhängigen Forschungsteams funktionelle Exploits produziert. Eine weitere interessante Aussage aus dem RAND-Report ist, dass die durchschnittliche Haltbarkeit eines Exploits etwa sieben Jahre beträgt. Beweise dafür finden Sie in einem von Recorded Future veröffentlichten Bericht über die Top 10 der im Jahr 2019 ausgenutzten Schwachstellen. Viele der Schwachstellen in der Top-10-Liste sind zwei bis drei Jahre alt, aber auch CVE-2015-2419 und CVE-2012-0158 haben es auf die Liste geschafft.

Patch Management im Home Office bleibt zum Juni Patch Tuesday eine Herausforderung

Die Verlagerung zur Remote-Arbeit in den vergangenen Monaten erschwerte es Unternehmen, mit einer konsistenten Bereitstellung von Patches auf dem aktuellen Sicherheits-Stand zu bleiben. In vielen Unternehmen kommen Patch-Management-Lösungen zum Einsatz, die für Updates auf VPN-Zugängen basieren. Um das Unternehmensnetz zu entlasten, sollten Sie Lösungen in Betracht ziehen, mit denen Software-Updates ohne die Notwendigkeit eines VPN-Tunnels verwaltet werden können.

Bleiben Sie bei Windows 10 up to date

Lassen Sie uns zum Abschluss dieses Patch Tuesdays einen Blick darauf werfen, wie es mit Windows 10 2004 weitergeht. Der neueste Windows-Zweig ist seit einem Monat verfügbar und es wurden bereits eine Reihe von Problemen gemeldet. Sie finden eine umfassende Liste mit aktuelle bekannten und gelösten Problemen auf docs.microsoft.com.