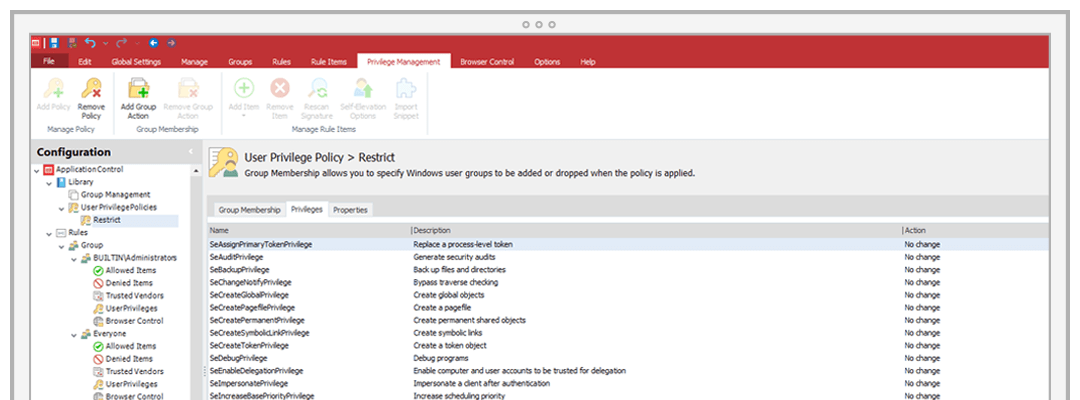

Application Control combina elenchi dinamici con la gestione dei permessi per impedire l'esecuzione di codice non autorizzato senza che l'IT gestisca manualmente elenchi estesi e senza vincolare gli utenti. Le richieste e le approvazioni automatizzate tramite i sistemi di helpdesk alleggeriscono il carico per il personale IT, fornendo agli utenti un'esperienza semplificata.

Windows

Aumenta la sicurezza degli endpoint e riduci il carico di lavoro e i costi dell'IT.