Comment l'implémentation de la gestion des correctifs basée sur les risques permet de prioriser les exploitations actives

Même s’ils constituent un point de départ, les scores de gravité fournis par les éditeurs sont souvent insuffisants pour guider des décisions critiques. On résiste toujours au changement, surtout quand on pense que les processus en place sont efficaces et adaptés. C’est précisément ce que pensent de nombreuses entreprises à propos de leur gestion des logiciels — jusqu’au jour où une faille de sécurité ou un incident majeur vient tout remettre en cause.

En réalité, la plupart des stratégies de gestion des correctifs reposent sur des suppositions ou des lignes directrices génériques, plutôt que sur des données concrètes liées aux vulnérabilités réellement exploitées. Face à un paysage de menaces en constante évolution, cette approche n’est plus suffisante. La gestion des correctifs basée sur les risques offre une alternative plus pertinente.

Cet article explique :

- Pourquoi il est temps d'abandonner la priorisation classique.

- Ce qu'est la gestion des correctifs basée sur les risques (RBPM).

- Pourquoi c'est le moment idéal pour adopter la gestion des correctifs basée sur les risques.

Les limites de la priorisation traditionnelle

Les mises à jour logicielles — qu’il s’agisse de correctifs de sécurité, de résolutions de bugs ou d’améliorations fonctionnelles — existent depuis les débuts de l’informatique. Pour aider leurs clients à distinguer les plus urgentes, les éditeurs attribuent généralement un score de gravité ou de criticité à chaque mise à jour.

Le problème ? Ces notations ne sont basées sur aucune norme sectorielle universelle. Chaque fournisseur applique sa propre échelle, ses propres critères, ce qui rend la comparaison et la hiérarchisation des correctifs particulièrement floues. Pire encore, ces scores sont rarement révisés en fonction du contexte de menace réel — notamment lorsqu’une vulnérabilité commence à être activement exploitée.

Non-prise en compte d'une vulnérabilité activement exploitée

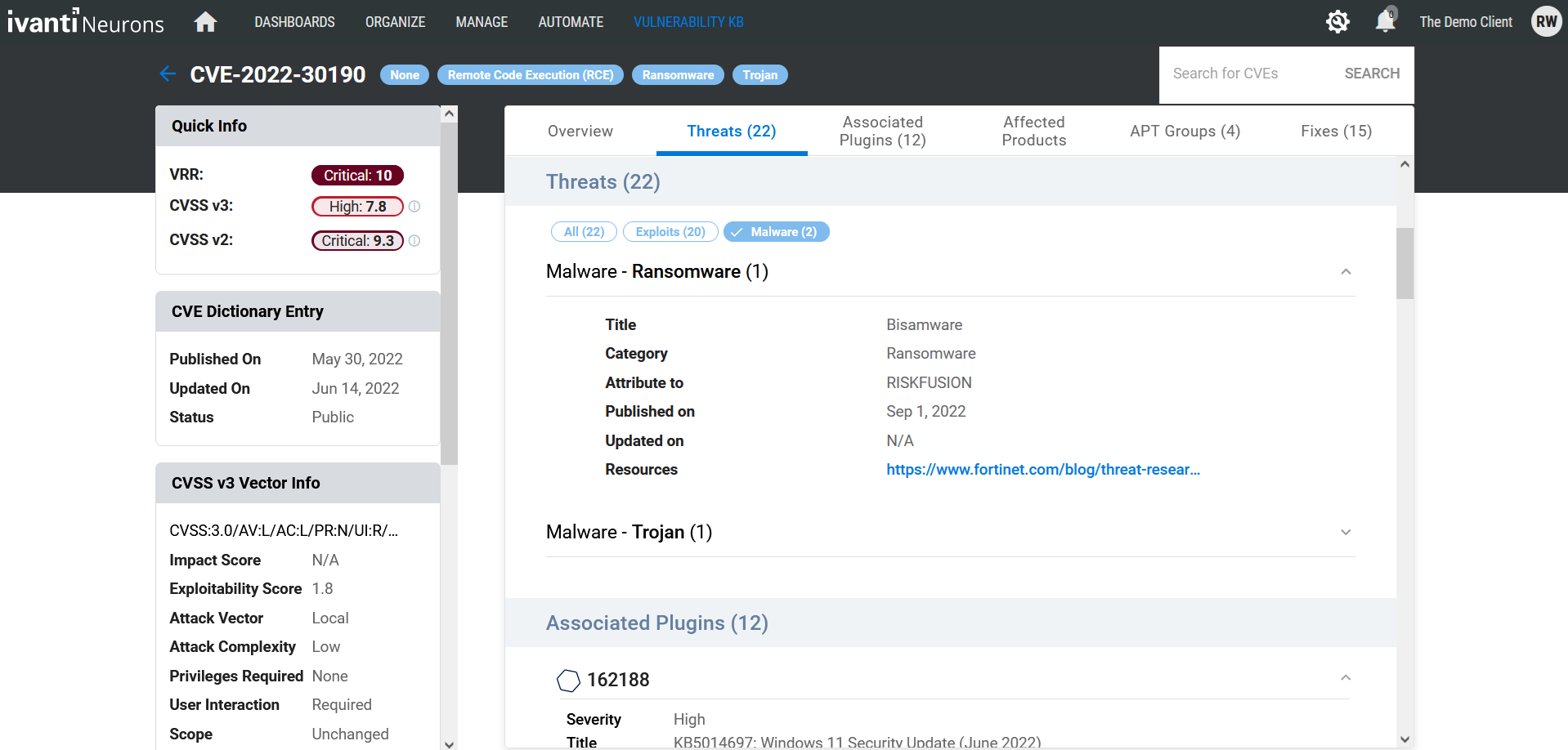

Même si c'est mieux que rien, les scores de gravité des fournisseurs sont souvent inadaptés. Prenons l'exemple de la vulnérabilité Follina (CVE-2022-30190), publiée en mai 2022. Cette vulnérabilité de MSDT (Microsoft Windows Support Diagnostic Tool - Outil de diagnostic du Support Microsoft) illustre bien cette faille du système.

Follina permettait l'exécution de code à distance. Cette faille a été activement exploitée pendant plusieurs mois, notamment pour diffuser le ransomware Bisamware, avant que Microsoft ne publie une mise à jour corrective. Pourtant, Microsoft a initialement attribué à Follina un score CVSS v3 de 7,8, avec un niveau de gravité jugé simplement Important, et non Critique. Conséquence : les entreprises qui se contentaient de déployer uniquement les correctifs qualifiés de critiques par leurs fournisseurs ont totalement ignoré cette vulnérabilité… alors même qu’elle était déjà utilisée dans des attaques.

Et ce n’est pas tout : le score CVSS de Follina est resté à 7,8 même après la confirmation de son exploitation active. Une incohérence qui a laissé de nombreuses organisations dangereusement exposées, faute d’une prise en compte dynamique des menaces réelles.

Les lacunes de la notation CVSS

Les scores de gravité sont « augmentés » des scores CVSS de FIRST. Chaque CVE reçoit un score CVSS, comme celui de 7,8 attribué à CVE-2022-30190 dans l'exemple ci-dessus.

L'un des principaux objectifs du calcul du score CVSS réel est de garantir la normalisation, pour que toutes les CVE soient notées de façon cohérente et puissent être correctement comparées. Plus le score CVSS d'une vulnérabilité et du correctif associé est élevé, plus il est essentiel de déployer ce correctif dans la plupart des environnements.

Pour les mises à jour logicielles qui couvrent plusieurs CVE, la priorisation tient généralement compte du score CVSS le plus élevé. Mais cette valeur est-elle exacte ?

Dans un article récent, l'analyse des scores CVSS a montré qu'il existe un écart pour près de 20 % des scores CVSS (25 000). Cette analyse reposait sur une comparaison entre les scores enregistrés dans la base NVD (National Vulnerability Database - Base nationale des vulnérabilités) du NIST et ceux transmis par les fournisseurs eux-mêmes.

Comprendre les incohérences des scores de gravité fournisseur

Il est essentiel de comprendre que les fournisseurs utilisent généralement leur propre terminologie pour évaluer la gravité des failles. Des termes comme « Critique » ou « Important » sont fréquemment employés, mais ces classifications présentent des limites lorsqu'on souhaite comparer les correctifs de plusieurs fournisseurs. En effet, chaque fournisseur utilisant sa propre terminologie, il est difficile de comparer la gravité des correctifs.

De même, la gravité fournisseur n'est pas toujours un indicateur positif. De nombreuses vulnérabilités Zero Day sont seulement classées « Important » par Microsoft alors qu'elles ont un score CVSS élevé. Ainsi, s’appuyer uniquement sur la gravité définie par le fournisseur ou sur le score CVSS pour prioriser les correctifs revient à prendre des décisions basées sur des hypothèses et des recommandations génériques, ce qui peut rendre votre environnement particulièrement vulnérable.

Pourquoi prioriser les exploitations actives au lieu d'utiliser une autre méthode ?

D'après la CISA (US Cybersecurity and Infrastructure Security Agency), une vulnérabilité activement exploitée est une vulnérabilité « pour laquelle on a une preuve fiable de l'exécution d'un code malveillant par un acteur sur un système sans la permission du propriétaire de ce système ». En d'autres termes, une vulnérabilité activement exploitée est une vulnérabilité ayant été utilisée par un pirate pour réaliser une cyberattaque.

Ainsi, pour limiter les risques d'une attaque, vous devez traiter en priorité les vulnérabilités activement exploitées. C'est une bonne nouvelle, car la majorité des vulnérabilités n'est pas activement exploitée, et ne présente donc pas de danger pour votre entreprise. La gestion des correctifs basée sur les risques vous permet d'identifier celles qui ont été exploitées.

Qu'est-ce que le RBPM (Gestion des correctifs basée sur les risques) ?

Voici la définition qu'en donne notre document « Le guide ultime pour la gestion des correctifs basée sur les risques » :

« La gestion des correctifs basée sur les risques va au-delà des scores CVSS (Common Vulnerability Scoring Systems) et scanners habituels, afin d’identifier et de qualifier les vulnérabilités spécifiques les plus dangereuses pour les périphériques, les données et les utilisateurs d’une entreprise.

Cette extension de la gestion des vulnérabilités basée sur les risques permet d’intégrer un contexte de risques réels dans le processus de gestion des correctifs grâce aux mises à jour prenant en compte les vulnérabilités exploitées connues considérées comme cruciales pour la sécurité d’une entreprise ».

Comment mon entreprise peut-elle intégrer la gestion des correctifs basée sur les risques ?

Pour les entreprises qui souhaitent adopter une approche basée sur les risques pour la gestion des correctifs, le catalogue KEV (Known Exploited Vulnerabilities - Vulnérabilités exploitées connues) de la CISA constitue un bon point de départ. La CISA a fait un grand pas en avant pour faciliter la priorisation des vulnérabilités lorsqu'elle a mis en place la directive opérationnelle contraignante BOD 22-01 et son catalogue KEV.

Lors de sa publication initiale, ce catalogue recensait environ 200 vulnérabilités activement exploitées. Depuis, il s'est considérablement enrichi et compte désormais 900 entrées.

La CISA établit sa liste en sachant que les vulnérabilités qu'elle contient sont exploitées sur le terrain dans des attaques réelles. Cependant, cette liste a ses défauts, car elle exclut actuellement 131 vulnérabilités associées aux ransomwares.

Le catalogue KEV de la CISA est-il la seule ressource disponible pour la gestion des correctifs basée sur les risques ?

Les entreprises dont les pratiques de gestion des correctifs basée sur les risques sont plus matures ont recours à des méthodologies avancées d’évaluation des risques, à la place ou en complément des scores CVSS. Ces méthodologies affectent un score à chaque vulnérabilité identifiée dans l'environnement de l'entreprise, ce qui permet à cette dernière d'étendre son approche basée sur les risques au-delà du CISA KEV.

De nombreux fournisseurs du marché de la gestion des vulnérabilités basée sur les risques ont développé des méthodologies de notation exclusives, dont les scores expriment le risque réel que présente chaque vulnérabilité. Pour ce faire, ils fournissent des évaluations de risque dynamiques qui accordent une pondération supplémentaire aux vulnérabilités activement exploitées.

Par exemple, le système Ivanti Vulnerability Risk Rating (VRR - Score de risque de la vulnérabilité) attribue à Follina le score 10, qui représente la dangerosité de cette vulnérabilité de façon bien plus réaliste que son score CVSS de 7,8.

Pourquoi c'est le moment est idéal pour adopter la gestion des correctifs basée sur les risques

Si vous avez l'impression d'accumuler du retard dans les mises à jour système ou si vous êtes dépassé par la prolifération de nouveaux systèmes et applications dans votre entreprise, il est temps de prendre les choses en main. La gestion des correctifs basée sur les risques pourrait bien être la solution dont vous avez besoin.

Même si vous pensez avoir mis en place un programme solide basé sur les niveaux de gravité et les scores CVSS, il est temps de revoir votre stratégie. Dépassez votre résistance au changement et lancez-vous dans de nouveaux processus avant que votre entreprise ne soit dévastée par une fuite de données due à une vulnérabilité exploitée.

Commencez par utiliser le CISA KEV pour prioriser vos mises à jour, et par envisager l'achat d'une solution de gestion des vulnérabilités et des correctifs basée sur les risques en budgétant son coût. Une fois les bons outils en place, vous pourrez rapidement identifier les systèmes les plus à risque et les traiter en priorité, puis descendre dans la liste des priorités.

Prêt à franchir le pas ? Plongez-vous dans cet eBook. Vous y trouverez des conseils uniques pour implémenter un programme de gestion des correctifs basée sur les risques.