Per massimizzare la protezione dei dati aziendali e delle risorse IT, è necessario impedire a software sconosciuti, non autorizzati e potenzialmente pericolosi di penetrare nell’azienda. Tuttavia, i metodi di controllo tradizionali sono spesso difficili da gestire e comportano disagi per gli utenti. E allora, come proteggere il proprio ambiente da software non autorizzati, senza interferire con il lavoro degli utenti?

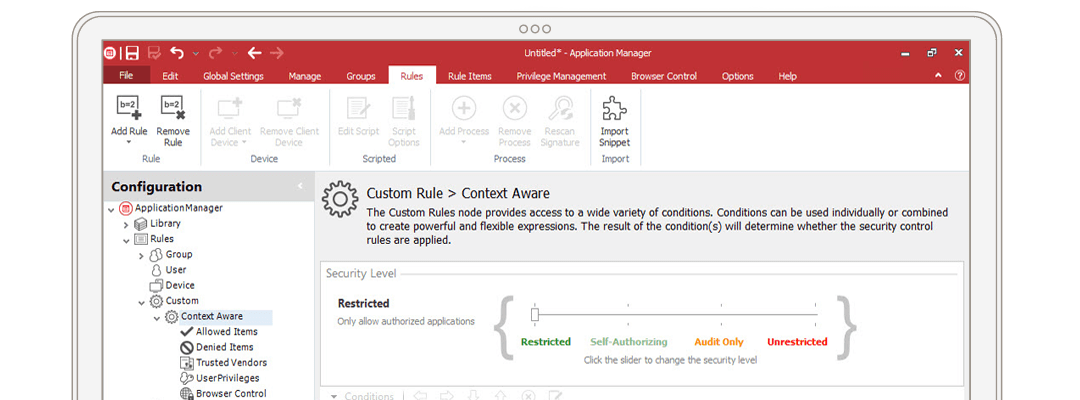

Controllo e precisione

Applicate i criteri di sicurezza aziendale con un livello di granularità senza precedenti. Metteteli a punto e ottimizzateli grazie a registri di eventi completi.