Pour optimiser la protection des données d'entreprise et des ressources IT critiques, vous devez empêcher les logiciels inconnus, non autorisés et potentiellement dangereux d'infiltrer votre entreprise. Cependant, les méthodes traditionnelles de contrôle des applications sont souvent difficiles à gérer et perturbent les utilisateurs. Alors, comment mieux protéger votre environnement des logiciels « sauvages » sans empêcher vos utilisateurs de travailler ?

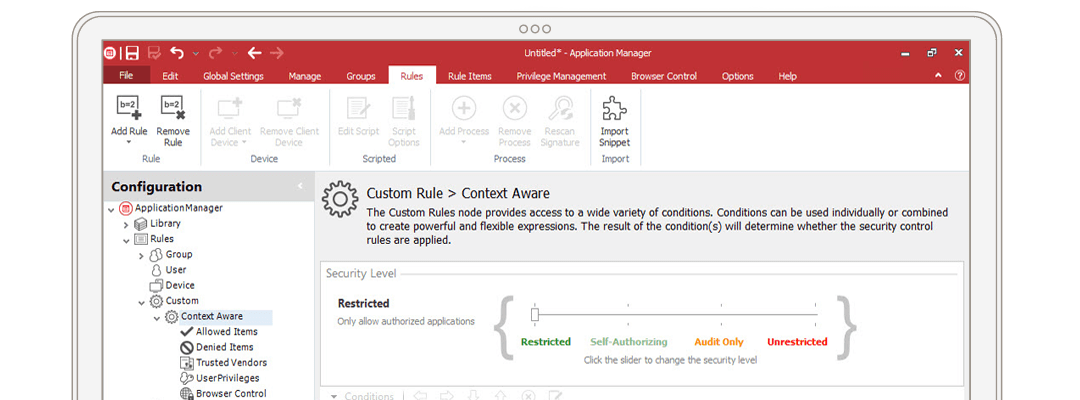

Contrôle précis

Appliquez les stratégies de sécurité de l'entreprise avec une granularité incomparable. Affinez ces stratégies à l'aide de journaux d'événements complets.